Rischio di Data Breach – queste parole da ormai molto tempo sono sulla bocca di tutti quando si parla di sicurezza informatica. Si tratta di un rischio concreto che affronta un crescente numero di aziende ogni giorno.

Swascan ha proposto – attraverso la presentazione che andremo a mostrare – una soluzione a questa particolare tipologia di rischio.

Durante il nostro ultimo webinar, tenutosi in data odierna, abbiamo avuto modo di analizzare insieme all’aiuto di esperti la situazione attuale. Ma facciamo un passo alla volta…

Rischio di data breach: l’agenda dell’incontro

Durante il nostro Webinar mirato alla gestione del rischio, abbiamo proposto l’agenda a destra:

Durante il nostro Webinar mirato alla gestione del rischio, abbiamo proposto l’agenda a destra:

- Una doverosa introduzione a tutti gli ospiti presentando relatori e relative esperienze;

- Un’overview del panorama attuale (che andremo ad analizzare seguendo le slide in seguito)

- Una demo live della piattaforma Swascan. Utilizzando la piattaforma, nei suoi servizi di Vulnerability Assessment, Network Scan e GDPR Assessment, abbiamo mostrato come sia possibile ridurre del 70% il rischio di Data Breach.

[check-website-link-home]

- La presenza dell’Avvocato Zallone come special guest ha permesso di avere il punto di vista di una personalità molto nota con comprovata esperienza nel settore privacy.

- Lo spazio per la partecipazione che, come al solito, ha permesso un vivace scambio di idee.

Data breach: i relatori

Come abbiamo accennato brevemente, abbiamo avuto l’onore di ospitare l’avvocato Zallone. Esperto a livello nazionale di tematiche GDPR e privacy. Ovviamente, avere a disposizione una personalità del genere ha permesso a tutti gli ospiti di avere informazioni e consigli utili per far fronte alle tematiche privacy.

Inoltre, per quanto riguarda le tematiche di gestione del rischio di data breach, il webinar ha visto come relatore principale Pierguido Iezzi.

Inoltre, per quanto riguarda le tematiche di gestione del rischio di data breach, il webinar ha visto come relatore principale Pierguido Iezzi.

Pierguido Iezzi ha una pluriennale esperienza nei campi di CyberSecurity ed innovazione in generale. Questo gli ha permesso, insieme a Raoul Chiesa – il maggior esperto di CybeSecurity ed Ethical Hacker italiano e nella top 10 mondiale degli esperti di Sicurezza informatica – di fondare Swascan. La prima piattaforma di CyberSecurity italiana completamente in Cloud che permette di affrontare con successo le tematiche relative alla gestione del rischio e alla GDPR.

Rischio di Data breach: uno scenario allarmante

Il costo del CyberCrime

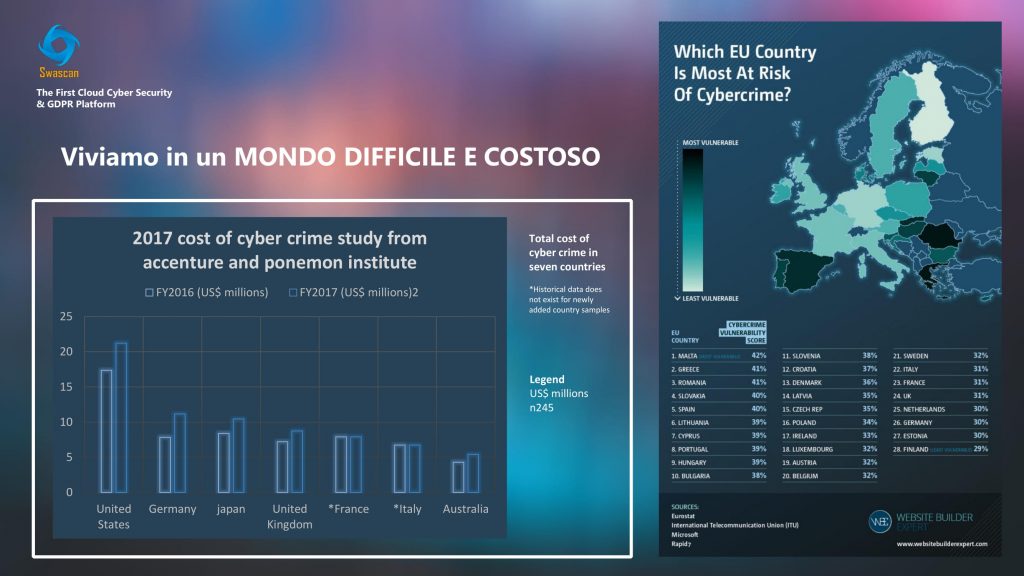

Da uno studio condotto da Accenture e dal Ponemon Institute, emerge come dall’anno 2016 all’anno 2017 il costo del CyberCrime sia aumentato in tutti i paesi presi in considerazione. Solamente per Italia e Francia – paesi appena aggiunti alla ricerca di cui non si dispone di una serie storica di dati – sembra essere rimasto inviariato, benché alto.

I paesi a rischio CyberCrime

In Europa ogni paese corre, a modo suo, il rischio di essere attaccato. Dal grafico sulla destra si può vedere come Malta sia il paese più in balia di potenziali attaccanti e una situazione analoga è presente anche in Spagna. L’Italia, dal canto suo, in questa speciale classifica ricopre la ventiduesima posizione. L’ultima, e più ambita, posizione di questa classifica è occupata dalla Finlandia che apparentemente sembrerebbe il paese più al sicuro da potenziali hacker. Lo studio è stato condotto in collaborazione da: Eurostat, Microsoft, Rapidy e l’International Telecommunication Union (ITU).

CyberSecurity: fatti salienti

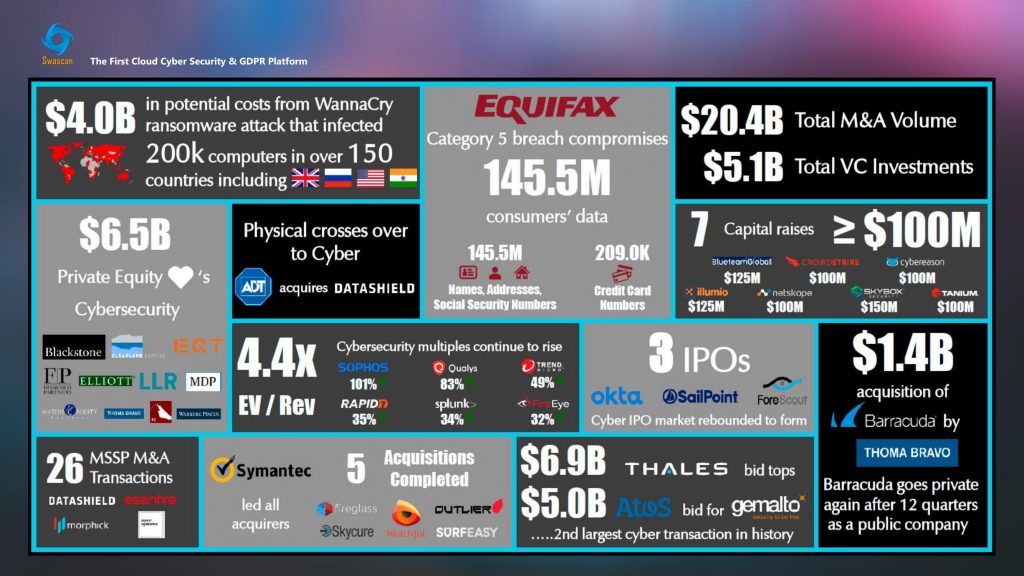

La situazione attuale è stata ben riassunta nell’immagine sopra, di seguito alcuni punti salienti:

- Il ransomware WannaCry ha avuto un costo potenziale di 4 miliardi di dollari. Inoltre, ha contribuito ad infettare oltre 200.000 computer in ogni angolo del globo (più di 150 paesi sono stati coinvolti), specialmente Russia, Regno Unito, India e Stati Uniti.

- Il Data Breach che ha coinvolto Equifax. Questo attacco ha coinvolto una cifra vicina ai 150 milioni di dati dei consumatori. Sono stati rubati 145,5 milioni di record relativi a: nomi, indirizzi, numeri di previdenza sociale e 209.000 numeri di carte di credito.

- Un totale di 26 tra acquisizioni e fusioni di Managed Security Service Provider tra cui: DataShield. Esentire e Morphick solo per citarne alcuni. Il volume totale di queste transazioni si attesta intorno ai 20.4 miliardi di dollari.

- 7 aumenti di capitale di oltre 100 milioni per aziende nel mondo Cyber:

- BlueTeam Global – 125 milioni

- Crowdstrike – 100 milioni

- Cybereason – 100 milioni

- Illumio – 125 milioni

- Netskope – 100 milioni

- Skybox – 150 milioni

- Tanium – 100 milioni

- L’acquisizione da parte di Thoma Bravo di Barracuda per 1.4 miliardi di dollari. Barracuda torna ad essere una compagnia privata dopo essere stata pubblica per 3 anni.

Ovviamente gli avvenimenti – anche presenti nell’immagine – sono stati molto maggiori per numerosità e questo testimonia come il settore sia particolarmente stimolato in questo periodo storico.

[check-website-link-home]

Rischio di data breach: uno sguardo indietro

Dall’immagine sulla destra emergono dati molto interessanti. Salta subito all’occhio come le tipologie di attacco nel 2015 fossero molto diverse rispetto a quelle di soli due anni dopo. Possiamo notare come ogni anno siano cambiate le metodologie di attacco più diffuse, nello specifico:

Dall’immagine sulla destra emergono dati molto interessanti. Salta subito all’occhio come le tipologie di attacco nel 2015 fossero molto diverse rispetto a quelle di soli due anni dopo. Possiamo notare come ogni anno siano cambiate le metodologie di attacco più diffuse, nello specifico:

- 2015: il 23,9% degli attacchi erano sconosciuti, non si sapeva quale fosse la tipologia di attacco. Il rischio principale era quello di incorrere in un attacco di SQL injection, questa tipologia rappresentava il 17,5% del totale degli attacchi. La restante fetta degli attacchi viene suddivisa tra varie tipologie, tra cui: Malware/POS Malware (6,4%), Account hijacking (8,8%), Targeted attack (10,5%), DDoS (9,7%), e Defacement (12,4%). La minima fetta rimanente è suddivisa tra altre tipologie meno comuni e sfruttate.

- 2016: durante quest’anno una percentuale maggiore di attacchi era di tipo sconosciuto (il 32,8%) mentre la tipologia nota più diffusa era rappresentata dall’Account hijacking (15%). La restante fetta era distribuita tra: Malware/POS Malware (7,9%), Targeted attack (11,5%), DDoS (11,2%) e SQL injection (8,3%). La restante e mento corposa parte, ovviamente era distribuita tra vulnerabilità meno diffuse.

- 2017: l’ultimo anno preso in considerazione dall’analisi è quello in cui la percentuale più bassa di attacchi (il 22,3%) arriva da fonti sconosciute. Questo implica che è possibile, per le aziende, proteggersi combattendo con i giusti strumenti le vulnerabilità note. Durante il 2017 si è assistito ad una vera e propria impennata per quanto riguarda gli attacchi di Malware/POS Malware che sono passati dal 7,9% del 2016 al 29,8%.

Swascan, a questo proposito offre un tool per l’identificazione delle vulnerabilità che permette di analizzare i propri asset informatici e prevenire lo sfruttamento di vulnerabilità note.

[check-website-link-home]

Un’analisi dettagliata dei Data Breach

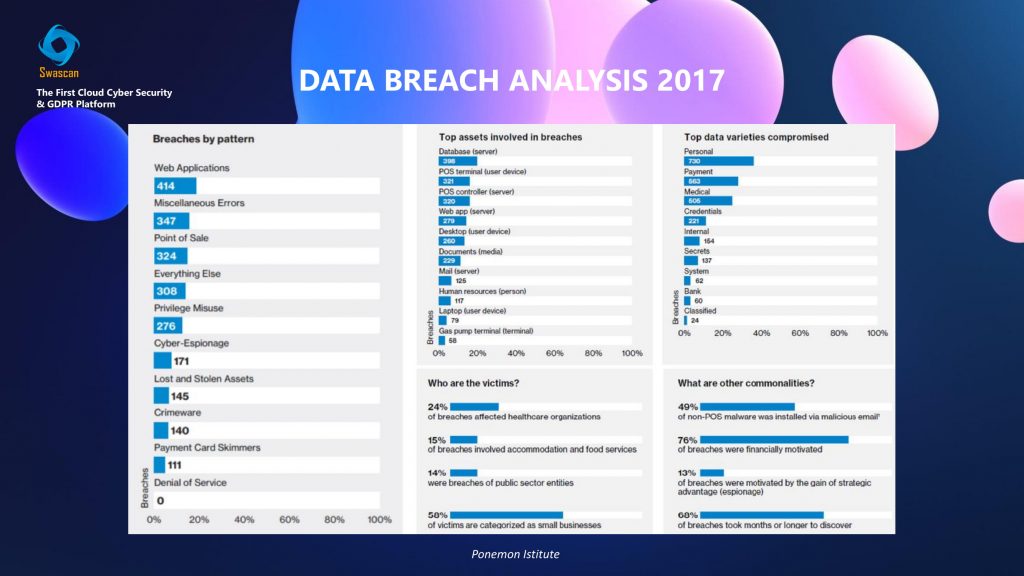

Dall’immagine seguente (Ponemon Institute) è possibile trarre delle conclusioni molto importanti:

I pattern dei Data breach

I data breach hanno seguito dei pattern ben precisi, nell’ordine – per percentuale:

- Web Application;

- Miscellaneous Errors;

- POS;

- Everything Else;

- Privilege Misuse;

- Cyber-Espionage;

- Lost and Stolen Assets;

- Crimeware;

- Payment Card Skimmers.

questi attacchi hanno avuto come bersaglio specifico diversi asset aziendali.

Gli asset e le aziende coinvolte nei Data breach

Quali sono gli asset coinvolti in questi specifici attacchi? Dal report si può notare che quelli più coinvolti, nell’ordine sono:

- Database (server);

- POS terminal (user device);

- POS controller (server);

- Web Application (server);

- Desktop (user device);

- Documents (media);

- Mail (server);

- Human resources (person);

- Laptop (user device);

- Gas pump terminal (terminal)

Allo stesso modo è possibile analizzare i target degli attacchi appena descritti, nell’ordine:

- Il 24% dei data breach ha avuto come target le organizzazioni del settore healthcare;

- Un altro settore particolarmente colpito è quello legato all’ospitalità / ristorazione (15%);

- Il 14% degli attacchi, invece, ha avuto come bersaglio il settore pubblico.

Un altro dettaglio rilevante, che mostra in maniera molto chiara come le imprese debbano obbligatoriamente gestire il rischio relativo ai data breach è il seguente: il 58% degli attacchi è stato indirizzato verso le cosiddette Piccole e Medie Imprese. Spesso le PMI sottovalutano questi rischi informatici che sono secondi per probabilità e per impatto solo a quelli climatici. In un paese come l’Italia, a maggior ragione, dove il tessuto sociale ed economico è per la quasi totalità composto da questa tipologia di imprese, è necessaria una sensibilizzazione in materia di web security. Nel mondo odierno le aziende, di piccole o grandi dimensioni, devono agire verso questa direzione in maniera preventiva.

[check-website-link-home]

Tipi di record e peculiarità dei Data breach

I record coinvolti nei breach di dati che abbiamo analizzato sono di varia natura. Gli hacker hanno interessi molto diversificati e queste tipologie di record hanno tutte un mercato molto profittevole. La varietà di questi dati, dunque, non deve sorprendere.

In ordine, si può vedere come i dati coinvolti siano: dati personali, di pagamento, sanitari, credenziali di accesso, interni, segreti, dati di sistema, dati bancari ed infine dati classificati.

Tuttavia, ci sono anche delle caratteristiche che accomunano questi data breach, tra cui:

- Il 49% dei non-POS Malware sono stati installati attraverso delle mail infette;

- Uno dei motivi scatenanti degli attacchi è quello finanziario, questo è il motivo principale nel 76% degli attacchi condotti;

- Tuttavia, non è da sottovalutare il motivo concorrenziale. Infatti, il 13% degli attacchi ha avuto come scopo quello di avvantaggiarsi rispetto alla concorrenza – spionaggio industriale;

- Il 68% dei data breach effettuati sono stati scoperti solamente dopo mesi.

2018: il rischio di Data breach non si arresta

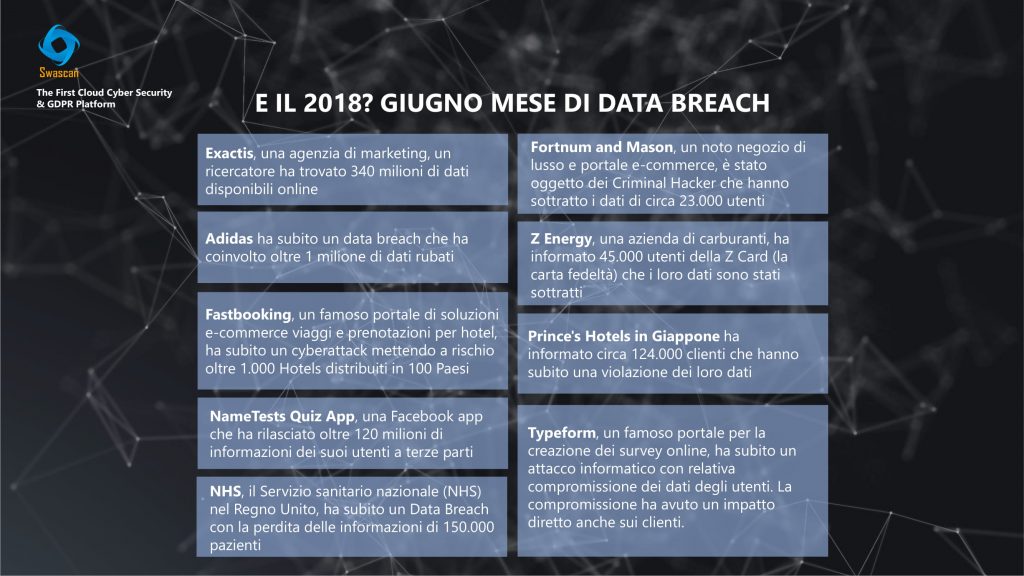

Abbiamo avuto modo di analizzare la situazione degli anni immediatamente precedenti, ma cosa è successo nel 2018? Per quanto riguarda il solo mese di Giugno abbiamo assistito ad un’escalation di questa tipologia di attacchi.

Nello specifico possiamo notare:

Nello specifico possiamo notare:

- Exactis – agenzia di marketing. Un ricercatore ha trovato online 340 milioni di record.

- Adidas – l’azienda ha subito un Data breach che ha coinvolto oltre 1 milione di dati.

- Fastbooking – un famoso portale di soluzioni e-commerce viaggi e prenotazioni per hotel, ha subito un cyberattack mettendo a rischio oltre 1.000 Hotels distribuiti in 100 Paesi.

- NameTest Quiz App – una Facebook app che ha rilasciato oltre 120 milioni di informazioni dei suoi utenti a terze parti.

- NHS – il Servizio sanitario nazionale (NHS) nel Regno Unito ha subito un Data breach che ha portato alla perdita delle informazioni di 150.000 pazienti;

- Fortnum and Mason – un noto negozio di lusso e portale e-commerce, è stato oggetto dei Criminal Hacker che hanno sottratto i dati di circa 23.000 utenti. A questo proposito risulta evidente l’importanza dell’ecommerce security.

- Z Energy – una azienda di carburanti, ha informato 45.000 utenti della Z Card (la carta fedeltà) che i loro dati sono stati sottratti.

- Prince’s Hotels in Giappone – ha informato circa 124.000 clienti che hanno subito una violazione dei loro dati. Il settore alberghiero, come descritto nel nostro articolo di Hotel CyberSecurity, è uno dei più appetibili per gli hacker e le ragioni sono molteplici.

- Typeform – un famoso portale per la creazione dei survey online, ha subito un attacco informatico con relativa compromissione dei dati degli utenti. La compromissione ha avuto un impatto diretto anche sui clienti.

Nel solo mese di Giugno abbiamo avuto molteplici esempi di come la Sicurezza Informatica debba essere una priorità assoluta. Gli esempi riportati sono di grandi aziende, ma abbiamo visto in precedenza come le PMI siano diventate il principale obiettivo degli hacker a causa delle scarse difese presenti.

La CyberSecurity per le PMI non deve essere vista come un ostacolo, bensì come un’opportunità da sfruttare in un mondo sempre più fluido.

[check-website-link-home]

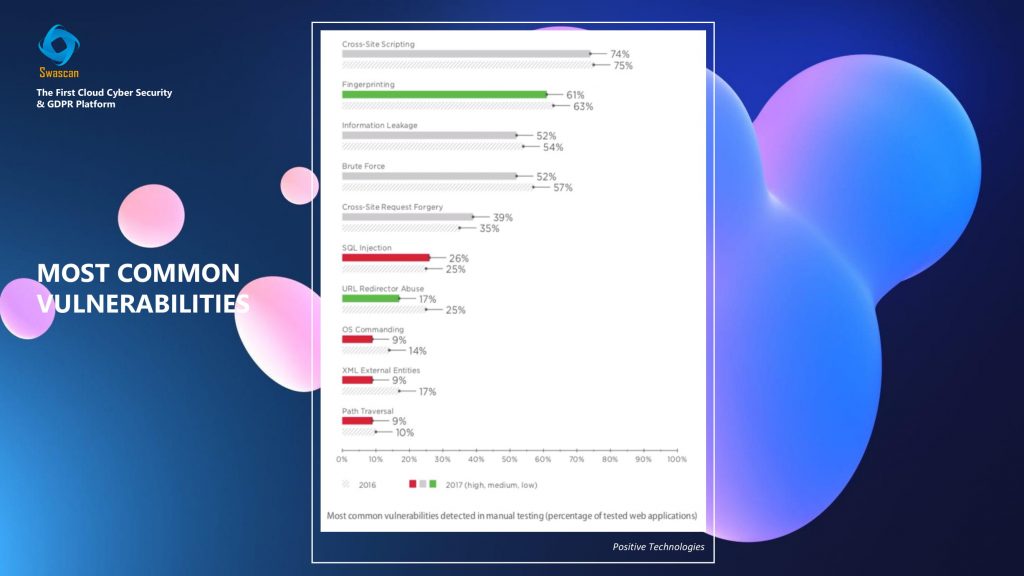

Il rischio più comune – le vulnerabilità note

Le vulnerabilità più comuni sono visibili nell’immagine a lato.

Le vulnerabilità più comuni sono visibili nell’immagine a lato.

Quelle del primo gruppo, che vengono considerate come di bassa severità, sono:

- Fingerprinting: presente nel 61% delle Web Application testate.

- URL Redirector Abuse: nel 17% del campione testato, in diminuzione dell’8% rispetto al 2016.

Il secondo gruppo, invece, è quello relativo alle vulnerabilità considerate di media severità:

- Cross Site Scripting: il Cross Site Scripting è la vulnerabilità più comune, rilevata – nel 2017 – nel 74% delle Web Application.

- Information Leakage e Brute Force: entrambe presenti nel 52% del campione testato.

- Cross Site Request Forgery: in aumento rispetto all’anno precedente, presente nel 39% delle Web App.

L’ultimo gruppo, invece, fa riferimento alle vulnerabilità ad alta severità:

- SQL Injection: in aumento di un risicato 1% rispetto al 2016, presente nel 26% delle Web App.

- OS Commanding, XML External Entities e Path Traversal: le prime due in decisa riduzione rispetto al 2016, mentre il Path Traversal rimane costante nel tempo. Tutte e tre queste vulnerabilità ad alta severità sono state riscontrate nel 9% delle Web App testate.

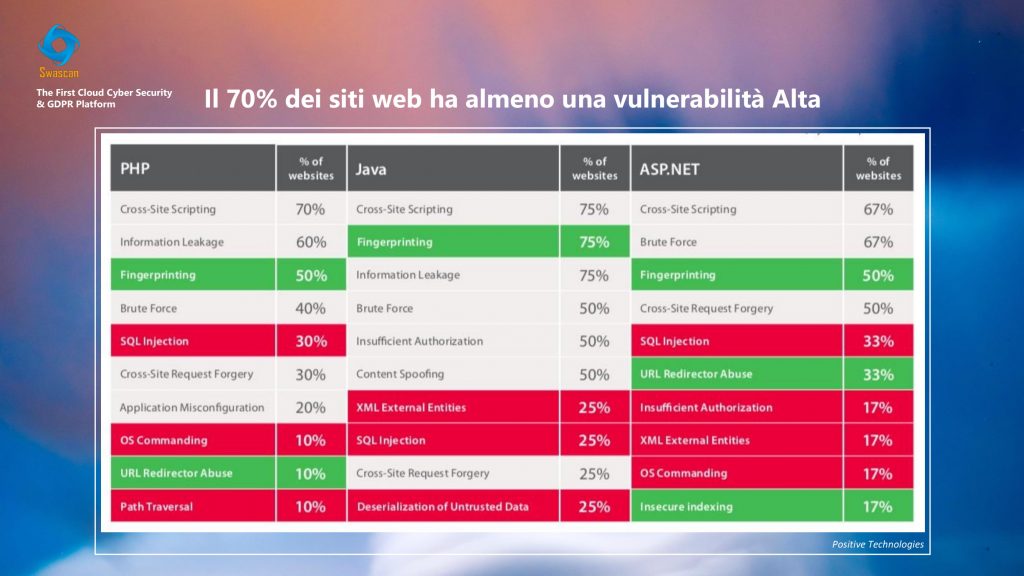

Analisi delle vulnerabilità

In quale percentuale sono presenti le vulnerabilità che abbiamo analizzato nei siti internet?

Per rispondere a questa domanda, possiamo analizzare uno studio di Positive Technologies – già preso in considerazione nell’immagine precedente – che ci permette di rispondere a questa domanda.

Dividento i siti internet per tipologia è possibile vedere come la percentuale di vulnerabilità presenti sia altissima. Nel dettaglio:

(I colori, come in precedenza, indicano la severità della vulnerabilità)

- Siti PHP:

- Cross Site Scripting nel 70%

- Information Leakage nel 60%

- Fingerprinting nel 50%

- Brute Force nel 50%

- SQL Injection nel 40%

- Cross Site Request Forgery nel 30%

- Application Misconfiguration nel 20%

- OS Commanding nel 10%

- URL Redirector Abuse nel 10%

- Path Traversal nel 10%

[check-website-link-home]

- Siti Java:

- Cross Site Scripting nel 75%

- Fingerprinting nel 75%

- Information Leakage nel 75%

- Brute Force nel 50%

- Insufficient Authorization nel 50%

- Content Spoofing nel 50%

- XML External Entities nel 25%

- SQL Injection nel 25%

- Cross Site Request Forgery nel 25%

- Deserialization of Untrusted Data nel 25%

- Siti ASP.NET:

- Cross Site Scripting nel 67%

- Brute Force nel 67%

- Fingerprinting nel 50%

- Cross Site Request Forgery nel 50%

- SQL Injection nel 33%

- URL Redirector Abuse nel 33%

- Insufficient Authorization nel 17%

- XML External Entities nel 17%

- OS Commanding nel 17%

- Insecure Indexing nel 17%

Rischio di Data breach: da non sottovalutare

Quando si parla del rischio di Data breach, ci sono – emerse dallo stesso studio citato in precedenza – alcuni elementi da tenere sempre in considerazione. Per esempio:

- Quasi il 50% delle web application permette accessi non autorizzati.

- C’è un leak di dati personali nel 44% delle applicazioni.

- Tutte le web application analizzate presentano almeno una vulnerabilità.

- Il 60% delle applicazioni PHP ha una vulnerabilità ad alta severità.

- Le criticità del codice sorgente causano il 65% delle vulnerabilità.

Ridurre il rischio di Data breach del 70%

Per ridurre significativamente il rischio di Data breach è essenziale svolgere le attività – su base periodica – di Vulnerability Assessment e Network Scan.

Swascan offre una soluzione pratica, semplice da usare e All-in-One per svolgere questa tipologia di attività in modo rapido. Cliccando sul seguente pulsante è possibile avere un Free Trial della soluzione.

Inizia il tuo Free Trial

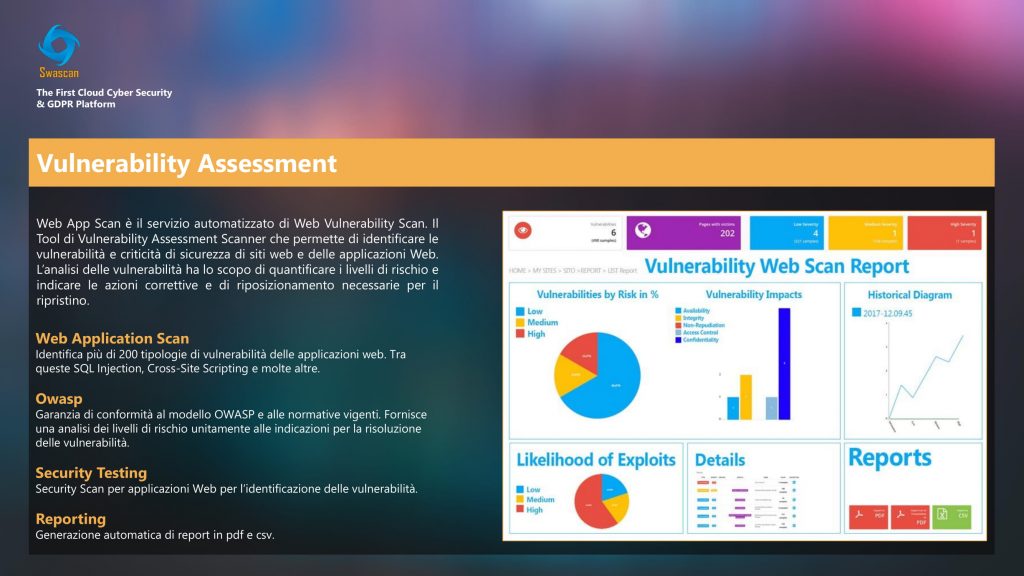

Durante la nostra sessione abbiamo descritto dettagliatamente le funzioni di Vulnerability Assessment.

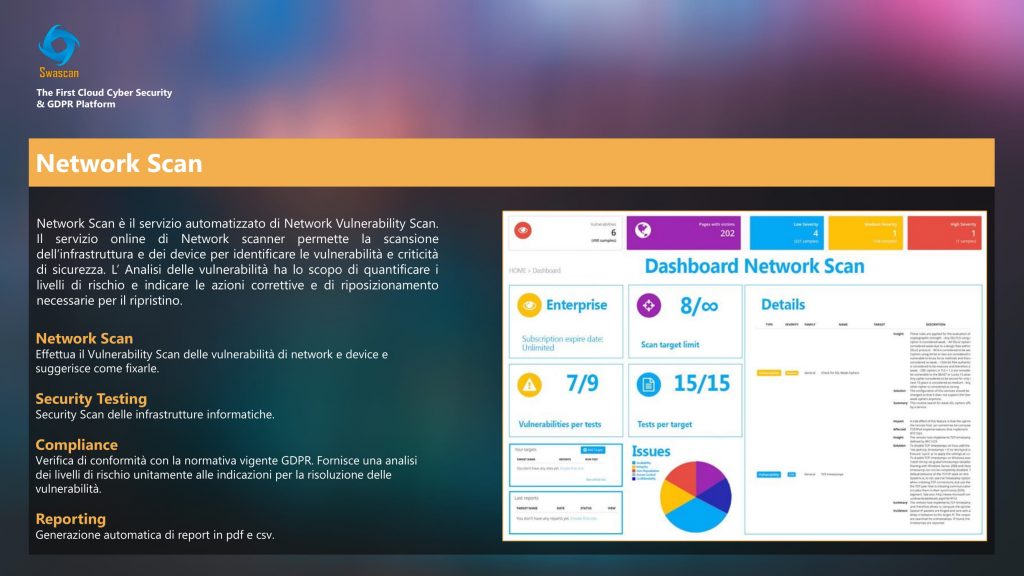

Inoltre, abbiamo anche visto funzionamento e relativo output di una scansione del network.

Di seguito è possibile rivedere l’intero webinar: