Conti Ransomware: Introduzione

Conti Ransomware : Il Cyber Incident Response Team di Swascan ha analizzato la nuova famiglia di Ransomware Conti. Conti è un ransomware di nuova generazione potenziato con funzionalità che gli permettono di eseguire ed effettuare cyber attack più rapidi ed efficienti. Sono state identificare delle varianti ed è anche conosciuto come IOCP, R3ADM o Conti Doxware. Dalle analisi condotte, si ritiene che Conti ransmoware condivida lo stesso codice del più famoso Ryuk.

Sotto attacco Ransomware?

Contattaci

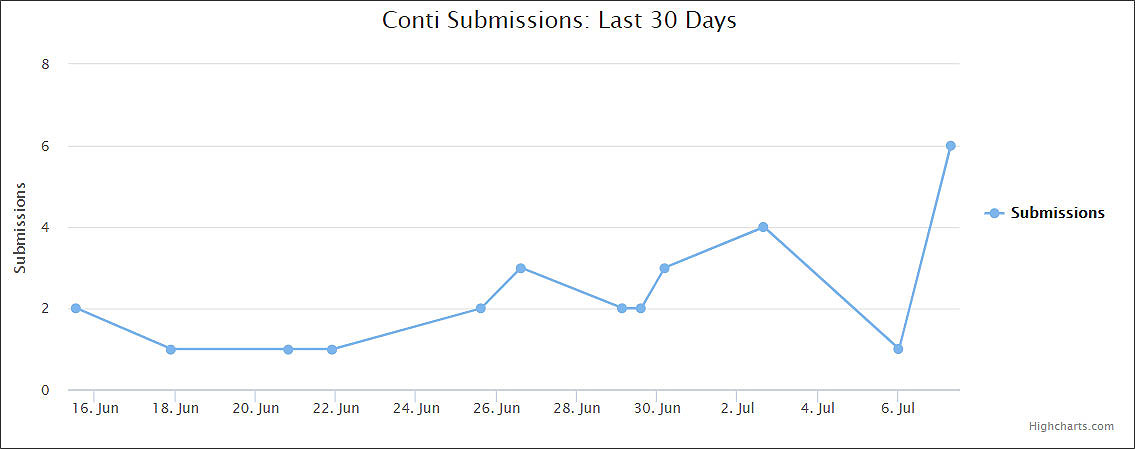

Il Conti ransomware è stato identificato per la prima volta nel mese di Dicembre 2019 ma negli ultimi mesi ha incrementato la sua attività e il numero degli attacchi informatici.

Conti ,come gli altri ransomware, dopo aver avuto accesso alle reti informatiche, ottenute le credenziali di amministratore di sistema inizia a crittografare i vari sistemi.

Conti è un moderno ransomware gestito direttamente dall’attaccante con funzionalità di:

- crittografia avanzata

- sistemi di anti analysis

- poter attaccare le reti tramite SMB.

Il sistema di crittografia usato è ChaCha20.

Conti Ransomware Overview

Le caratteristiche del ransomware Conti sono:

- Conti utilizza diverse tecniche di anti-analysis: una rutine che permette di nascondere le chiamate API di Windows utilizzate dallo stesso ransomware.

- Il ransomware Conti permette di eseguire righe di comando per crittografare direttamente i dischi rigidi locali e/o l’indirizzo IP specifico.

- Il ransowmare tramite vssadmin resize o cancella il Volume Shadow Copy di Windows tale da disabilitare il ripristino del sistema.

- Conti può operare in multithread: 32 thread CPU di crittografia simultanei.

- Il Conti ransomware agisce su Windows Restart Manager chiudendo le applicazioni e i servizi in esecuzione per poterli crittografare.

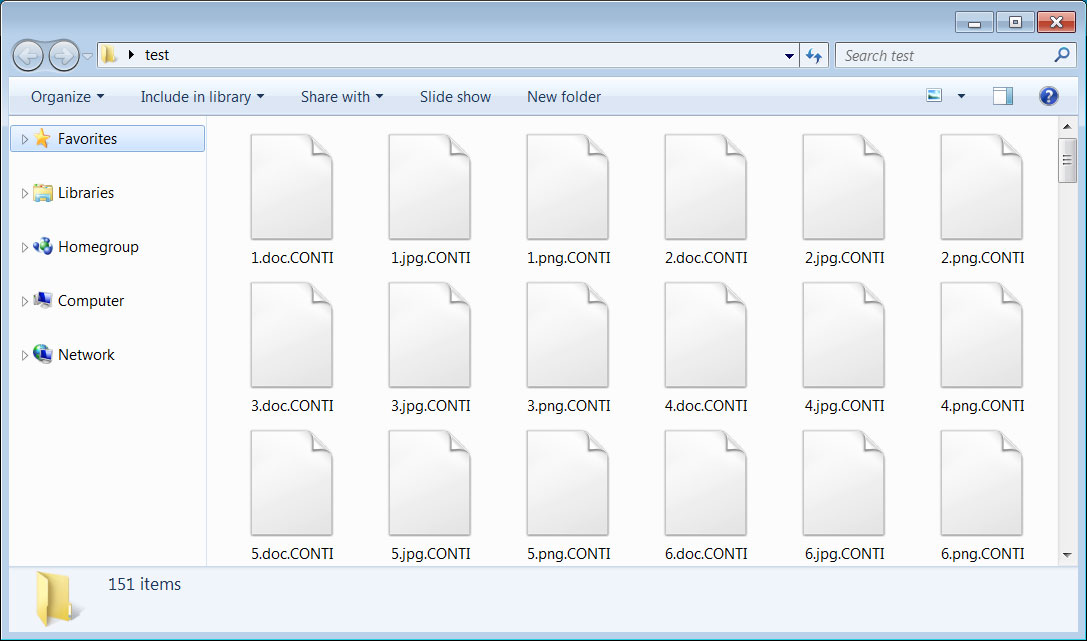

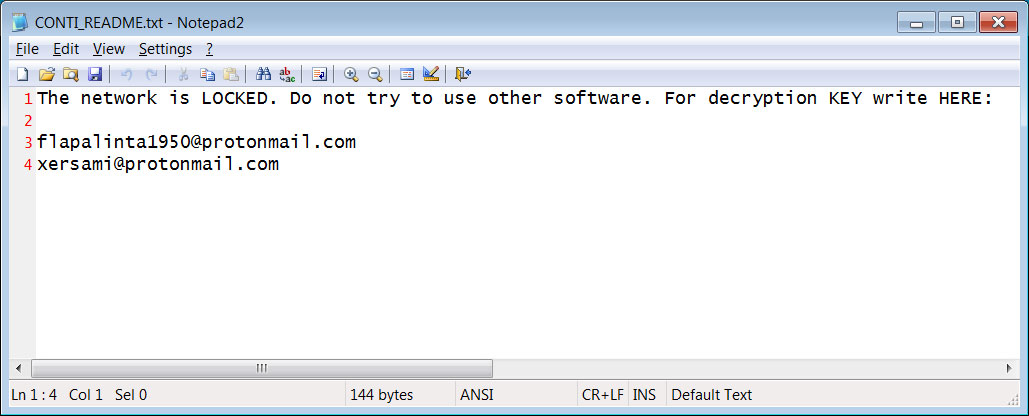

- Conti inizierà il processo di crittografia dei file con crittografia AES-256 tramite una chiave pubblica hardcoded, creando una richiesta di riscatto denominata CONTI_README.txt.

- I file crittografati hanno estensione “.Conti”.

Fonte: BleepingComputer

Ransomware Conti: Sintesi

| Nome | CONTI Ransomware |

| Estensione del file | .CONTI |

| Type | Ransomware |

| Famiglia | Conti |

| Descrizione | Il ransomware crittografa tutti i dati memorizzati sul sistema vittima e richiede un riscatto |

| Sintomi | Sistemi crittigrafati con algoritmi AES e RSA. Una volta completata la crittografia, il ransomware aggiunge la sua speciale estensione CONTI a tutti i file crittigrafati. |

| Metodo di distribuzione | phishing, email spam, allegati word, allegati .zip,… |

Richiesta Riscatto del Ransomware Conti

Il ransomware Conti si sta evolvendo e sono state identificate alcune varianti. Di seguito alcune delle richieste di riscatto usate:

Conti : esempi riscatto:

Elenco email per il Riscatto CONTI

Di seguito le mail degli attaccanti identificati:

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

- [email protected]

Estenzioni file crittografati da Conti

I file crittografati dal ransomware Conti hanno tutti estenzione .Conti.

Sono state rilevate nuove estensioni:

Conti Ransomware Vettori di Attacco

Il ransomware Conti ottiene l’accesso alla rete vittima due metodologie di attacco:

- vulnerabilità di sistema

- SocialEngineering

Sfruttamento delle vulnerabilità

Le vulnerabilità presenti sui sistemi esposti su internet possono essere sfruttare per permettere l’accesso all’infrastruttura target. La vulnerabilità più usata è l’utilizzo di sistemi RDP esposti.

Social Engineering

La modalità di distrubuzione del ransomware Conti è sicuramente il malspam. Attacci insistenti di mail di phishing con allegati malevoli: allegati word , .zip,…

Sotto attacco Ransomware?

Contattaci

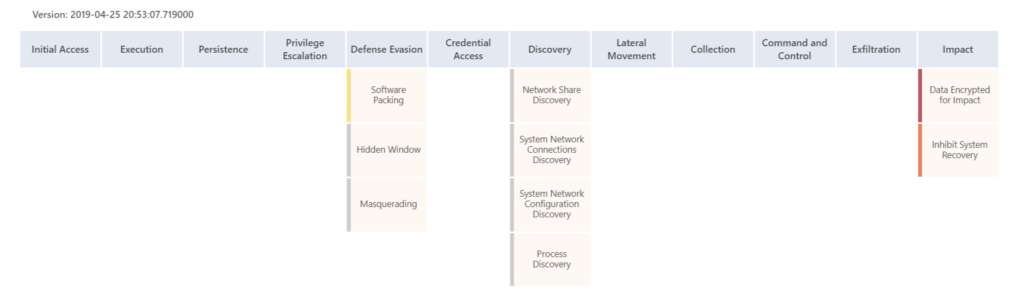

Conti Ransomware Mitre Attack

T1204 – User Execution: Malicious Link

L’avversario chiede agli utenti di fare clic su un collegamento dannoso, che a sua volta porta allo sfruttamento delle vulnerabilità del browser / dell’applicazione. Allo stesso modo, i collegamenti che reindirizzano a file dannosi scaricabili vengono utilizzati anche per distribuire Conti.

T1486 – Data Encrypted for Impact

L’avversario potrebbe potenzialmente interrompere l’accessibilità al sistema della vittima crittografando i suoi dati. Possono tentare di rendere non utilizzabili i dati memorizzati, crittografando file o dati sulle unità locali e remote, negando l’accesso alla chiave di decrittazione.

https://www.vmray.com/analyses/eae876886f19/report/overview.html

Conti Ransomware Threats

| Category | Operation | Count |

| 5/5 | User Data Modification | Encrypts content of user files |

| 5/5 | Antivirus | Malicious content was detected by heuristic scan |

| 5/5 | Reputation | Known malicious file |

| 4/5 | User Data Modification | Modifies Windows automatic backups |

| 2/5 | Obfuscation | Resolves APIs dynamically to possibly evade static detection |

| 2/5 | Anti Analysis | Creates an unusually large number of processes |

| 1/5 | Mutex | Creates mutex |

| 1/5 | Hide Tracks | Creates process with hidden window |

| 1/5 | Discovery | Reads SMB connection information |

| 1/5 | Hide Tracks | Changes folder appearance |

| 1/5 | System Modification | Creates an unusually large number of files |

| 0/5 | Discovery | Enumerates running processes |

Fonte: Vmray

Indicatori di Compromissione Ransomware Conti

Gli indicatori di compromissione relativi al Conti Ransomware sono:

IoC Conti

https://www.virustotal.com/gui/file/eae876886f19ba384f55778634a35a1d975414e83f22f6111e3e792f706301fe/detection

https://www.virustotal.com/gui/file/eae876886f19ba384f55778634a35a1d975414e83f22f6111e3e792f706301fe/detection

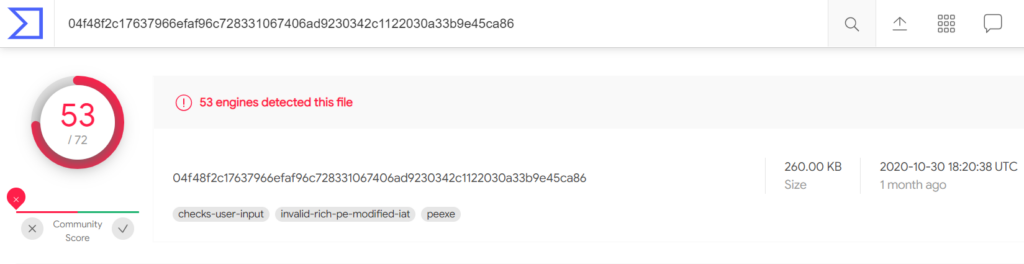

IoC Conti Ransomware

https://www.virustotal.com/gui/file/04f48f2c17637966efaf96c728331067406ad9230342c1122030a33b9e45ca86/details

Incident Response Conti Ransomware

In caso di un DataBreach con i sistemi crittografati dal ransomware Conti, è necessario attivare l’ Incident Response Team e si consiglia di attivare i seguenti steps:

- Distacco immediato dalla rete di tutti i sistemi compromessi, evitandone spegnimento ed interventi invasivi al fine di preservare l’integrità delle evidenze digitali.

- Acquisizione di evidenze digitali (RAM, Cache, Memorie di massa) dai sistemi coinvolti nelle prime fasi dell’attacco.

- Doppio cambio forzato di tutte le password di dominio.

- Identificare i vettori di attacco anche attraverso attività di Network Scan e Vulnerability Assessment rete esposta

- Identificare la presenza di credenziali e email aziendali compromesse attraverso servizi di Domain Threat Intelligence

- Identificare la presenza di possibili Botnet attraverso attività di Cyber Threat Intelligence

- Cambio forzato delle password applicative in riferimento ai servizi impattati.

- Revoca e riemissione di eventuali certificati (VPN, Firma Digitale, ecc.).

- Impostazione della scadenza delle password su base almeno bimestrale

- Innalzamento dei requisiti di complessità delle password.

- Analisi dell’integrità dell’Active Directory

- Razionalizzazione degli account di dominio, evitando l’annidamento di gruppi di utenti all’interno di altri gruppi amministrativi.

- Riduzione degli utenti amministrativi ad un numero essenziale.

- Segmentazione delle reti evitando subnet eccessivamente ampie e limitando possibilità di eseguire movimenti laterali.

- Definire l’elenco dei servizi impattati che sono core business al fine di favorirne il ripristino

- Applicazione di GPO restrittive

- Impedire l’esecuzione di programmi all’interno di cartelle temporanee e dedicate al sistema

- Inibire l’utilizzo di moduli o applicazioni non sicure (Bluetooth,).

- Impedire l’installazione di software non autorizzato.

- Installazione di agent EDR e NDR

- Attivare il servizio di Soc as a Service

- Analisi dei log dei diversi dispositivi di sicurezza e/o analisi traffico presenti in azienda (Firewall, Proxy, AV se presente).

- Individuazione ed analisi specialistica di eventuali artefatti.

- Blocco immediato degli indicatori identificati

- Aggiornamento di firmware o SO di tutti i sistemi e i dispositivi di protezione perimetrale (Firewall, WAF, IDS/IPS, Proxy / Reverse Proxy) alle ultime release.