Negli ultimi giorni il Soc as a Service Team di Swascan ha identificato e analizzato una nuova campagna phishing: la mail sembrerebbe avere come mittente <[email protected]>.

Questo è il primo indizio che può aiutare il destinatario della mail a valutarne l’attendibilità. Il dominio Onderwaater risulta infatti essere fasullo, quasi una storpiatura del (questo si, reale) servizio di hosting mail Underwater.

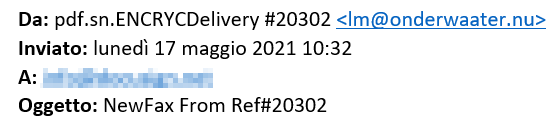

Approfondendo l’analisi del contenuto del messaggio possiamo notare come l’oggetto ad esso associato “NewFax from Ref#203032” presenti un errore di trascrizione commesso dall’attaccante, ulteriore indizio che dovrebbe far ritenere la mail “sospetta”:

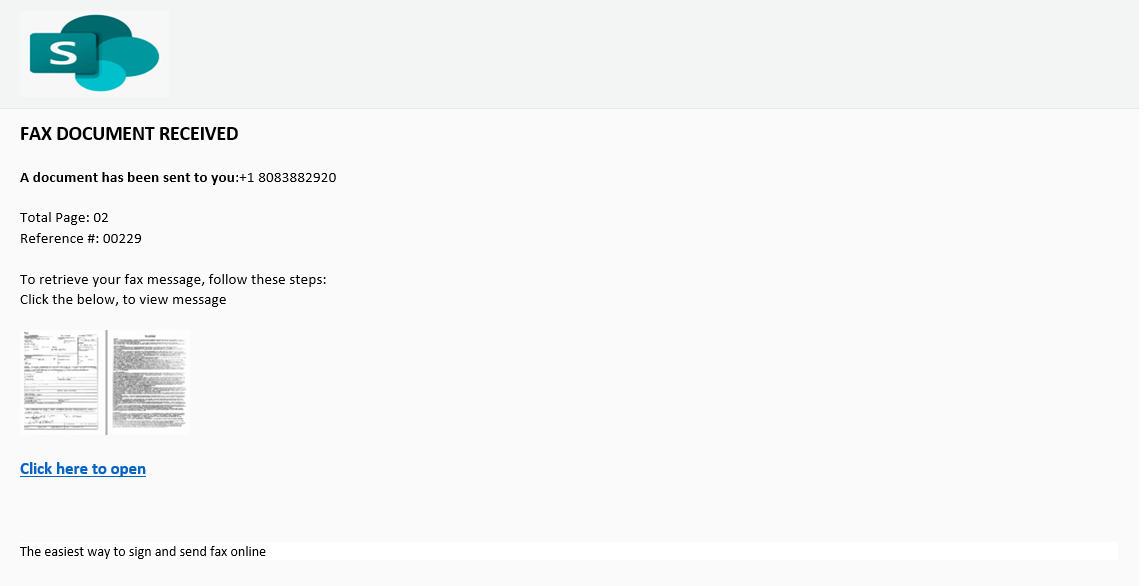

Il corpo della mail presenta l’immagine dell’anteprima del fax con un link “Click here to open”. In realtà facendo Mouse-Over sia sull’immagine e sia sul link, è possibile notare come ci sia un redirect al dominio new-doc.pixpa.com/doc4246315261667438.

A questo punto abbiamo provveduto ad eseguire un’analisi dinamica utilizzando una Sandbox, ovvero un ambiente virtuale isolato dal resto del computer che consenta di eseguire applicazioni non certificate, scaricare file e visualizzare siti Web sospetti senza esporre a rischi e minacce il sistema “ospitante” la macchina virtuale.

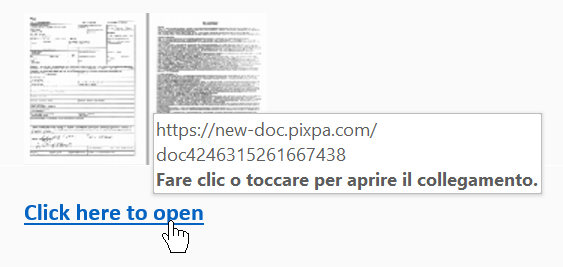

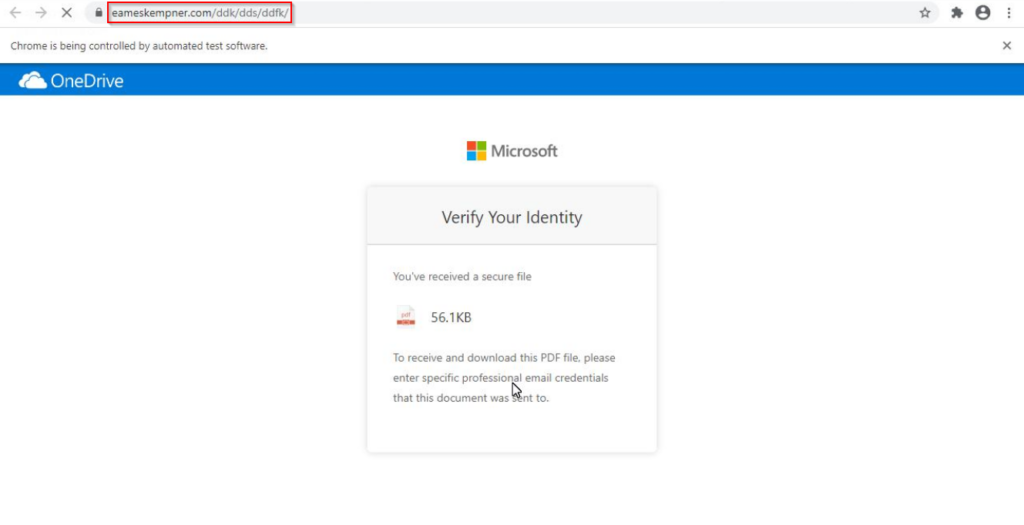

Una volta premuto sul link, vengono effettuate connessioni sia verso molteplici domini verificati (es Twitter, Facebook) e sia verso dei domini malevoli (come ad esempio eameskempner.com).

In questo screenshot possiamo notare come venga aperta una finta pagina di OneDrive (il dominio presentato non corrisponde a Microsoft) nella quale venga richiesto di effettuare l’accesso al proprio account per fare il download del file al fine di rubarne le credenziali.

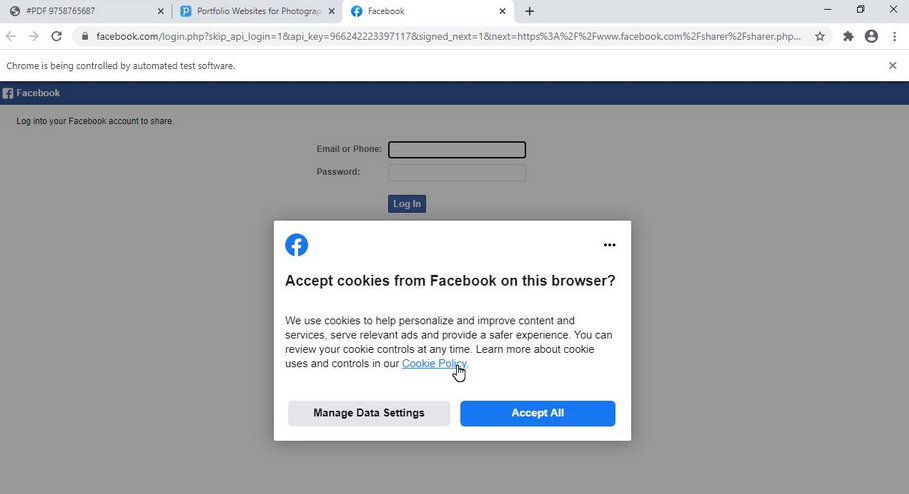

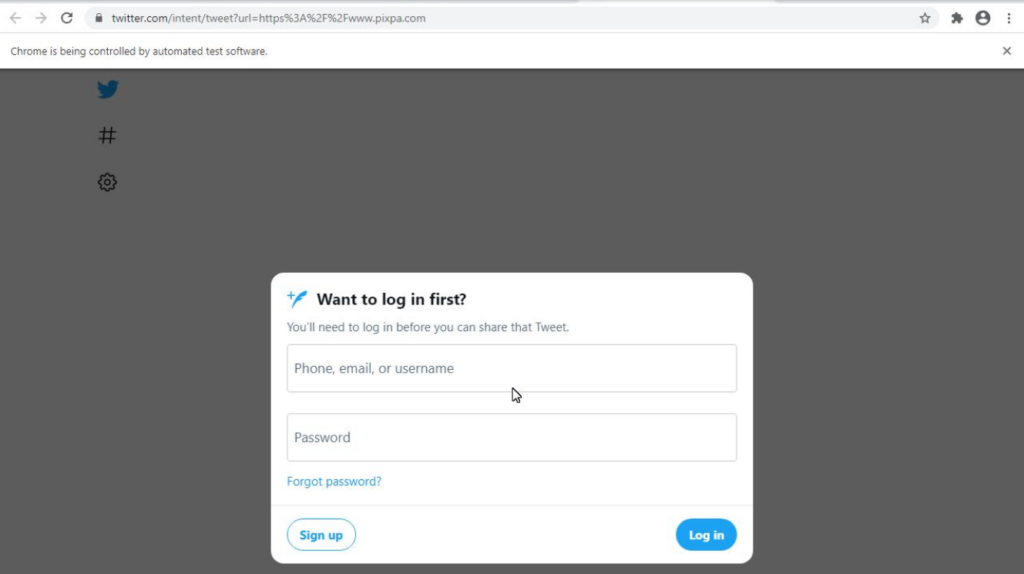

Per quanto riguarda le connessioni verso domini verificati come Facebook e Twitter viene effettuato il redirect sulle rispettive pagine di login. Nel caso sia già stato effettuato l’accesso sul dispositivo viene condiviso in automatico un post/tweet con il fine di inviare il link malevolo a più persone possibili:

Di seguito la lista di tutti i domini contattati:

- chatra.io

- chatra.io

- tumblr.com

- google.co.in

- tumblr.com

- com

- bugsnag.com

- cloudfront.net

- srvcs.tumblr.com

- tpop-api.twitter.com

- adn.psicdn.net

- xx.fbcdn.net

- co

- amazonaws.com

- twitter.map.fastly.net

- cloudflare.com

- wpc.edgecastcdn.net

- twitter.map.fastly.net

- intercomcdn.com

- com

- google.de

- star-mini.c10r.facebook.com

- com

- bootstrapcdn.com

- cloudfront.net

- com

- chatra.io

- l.doubleclick.net

- intercom.io

- bugsnag.com

- bootstrapcdn.com

- api-iam.intercom.io

- nr-data.net

- cloudfront.net

- pixpa.com

- pinterest.global.map.fastly.net

- wp.com

- pinterest.map.fastly.net

- sp-20190806072658941500000005-2017189556.us-east-1.elb.amazonaws.com

- cloudfront.net

- scorecardresearch.com

- sarjak-cd1a322d9414e683.elb.us-east-1.amazonaws.com

- l.googleusercontent.com

- gycpi.b.yahoodns.net

- twimg.com

- pinimg.com

- tvpixel.com

- g.doubleclick.net

- googleusercontent.com

- clarity.ms

- s3-img.pixpa.com

- ngd.yahoo.com

- cmp.oath.com

- pinterest.com

- twimg.com

- facebook.net

- jquery.com

- twimg.com

- pinimg.com

- js-agent.newrelic.com

- xx.fbcdn.net

- pinimg.com

Il team CSIRT di Swascan ha scoperto questa minaccia in data 17/05/2021, analizzando le modalità di trasmissione ed estrapolando i seguenti IoC:

- [email protected]

- NewFax from Ref#203032

- com/ddk/dds/ddfk/

- new-doc.pixpa.com/doc4246315261667438

sha256: af57eb6b7f8f697f21fc568694bc35323677d7675ba6da0a775fe03eeb83153b

sha1: 3928d3e6d24b96383c5c0fb06d43de8413e259a7

md5: f5ca99ee782d2ddeeee952df2539094a

- cloudfront.net

- co

L’errore di cliccare su link o allegati malevoli dalle mail, come quello di ignorare l’alert del browser, fanno parte dello Human Risk.

Swascan garantisce attività di security awareness per gli utenti mediante servizi di formazione, Phishing Attack Simulation e Smishing Attack Simulation.

Questo articolo ha lo scopo di aiutare i responsabili della sicurezza ed i team CERT, incluso il personale dei vari Security Operation Center (SOC). I professionisti della sicurezza possono utilizzare questa analisi di Intelligence per comprendere meglio il comportamento di tale campagna di Spear Phishing e per capire quali siano gli indicatori di compromissione (IoC). L’articolo fornito può anche aiutare a informare le analisi di intelligence in corso, le indagini forensi, in particolare per la scoperta di host compromessi, il controllo dei danni e la minimizzazione del rischio.