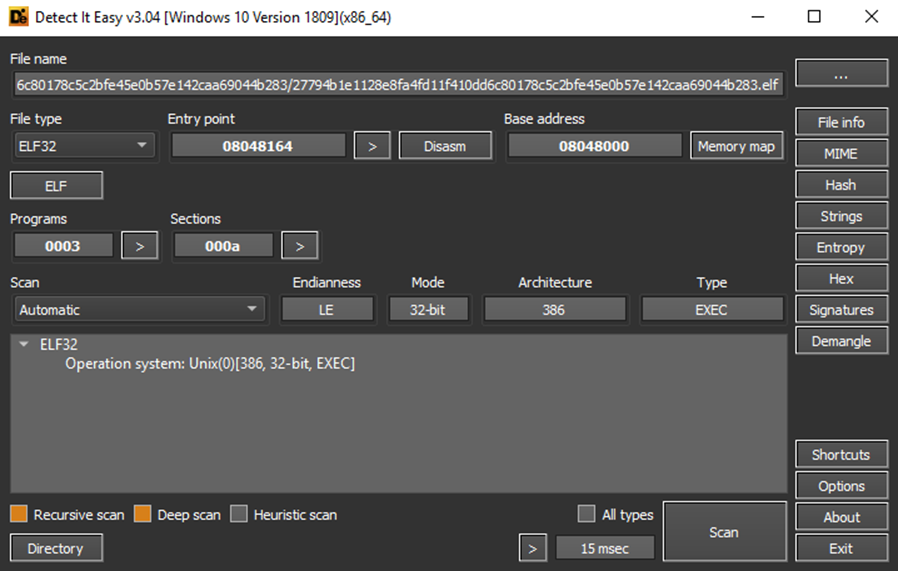

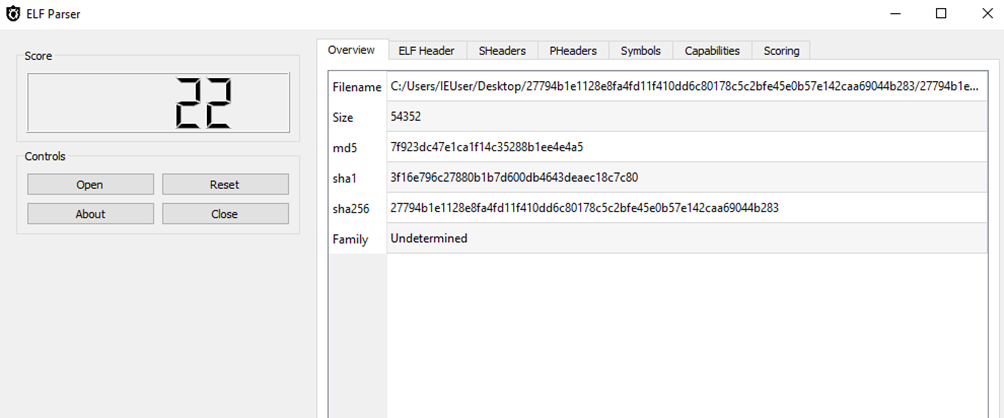

Mirai (Hash: 27794b1e1128e8fa4fd11f410dd6c80178c5c2bfe45e0b57e142caa69044b283):

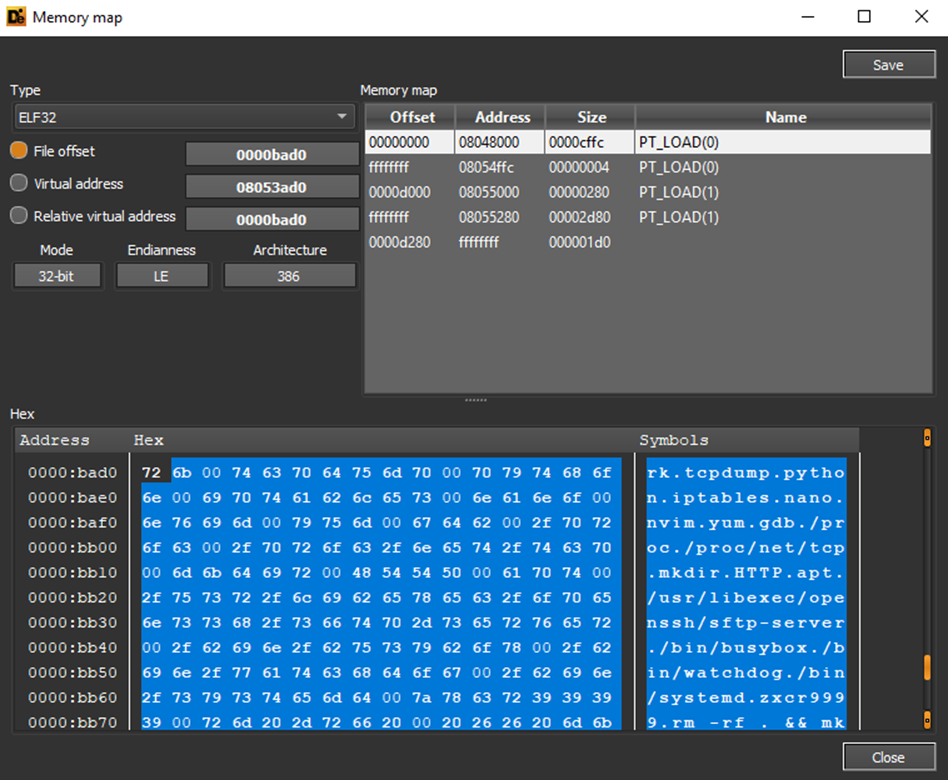

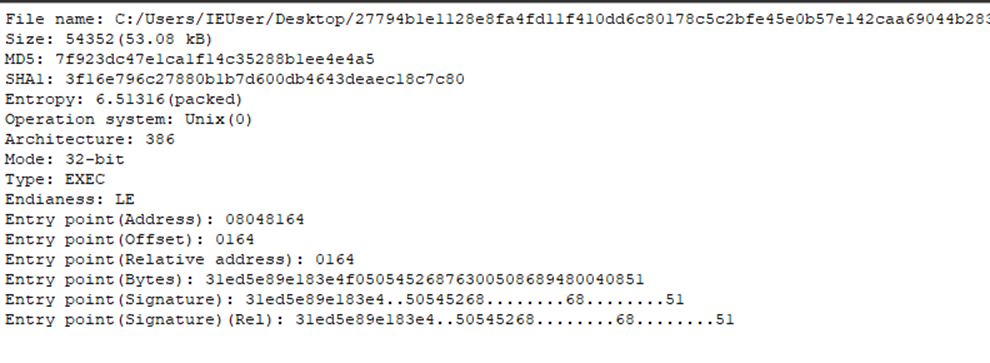

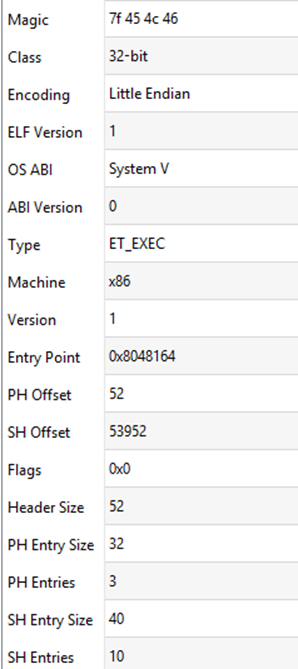

Il sample Mirai preso in considerazione è un file ELF a 32 bit:

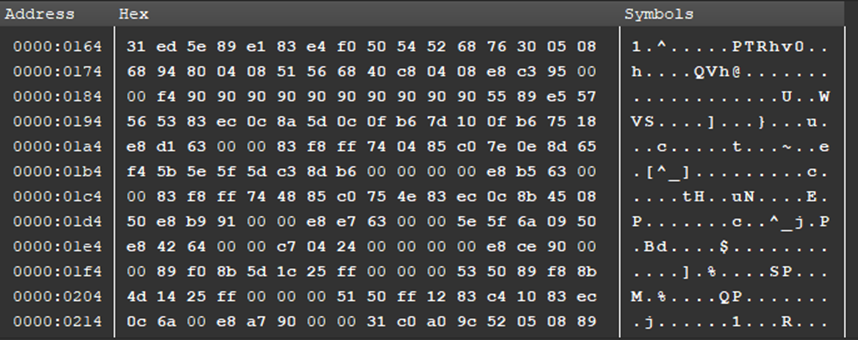

Qui i dettagli del codice esadecimale dell’entrypoint del sample stesso:

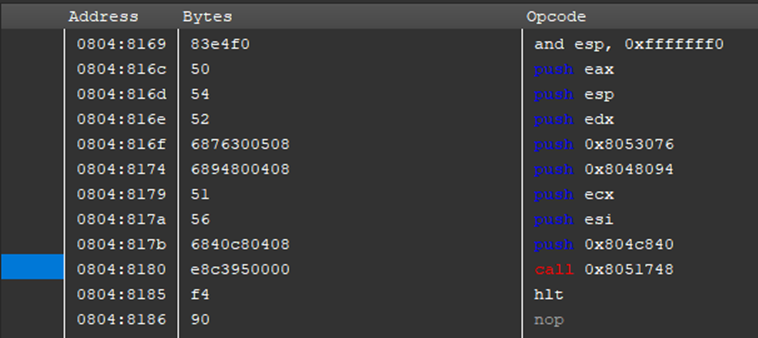

Analizzando il listato assembly si notano diverse istruzioni di salvataggi in registri e valori esadecimali ”grezzi” (indirizzi di memoria, come ad esempio 0x8051748, peraltro utilizzato in una fase di function call).

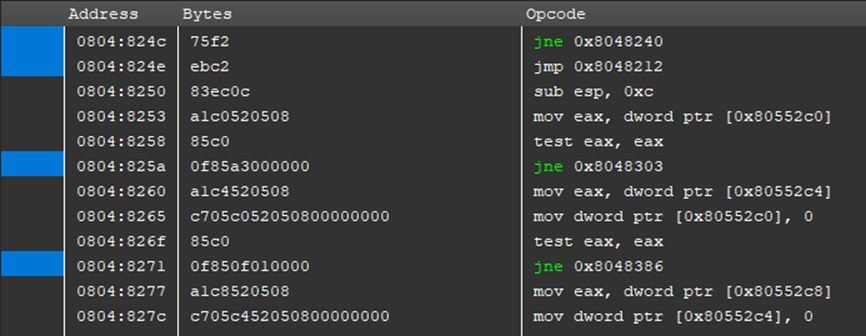

A seguire alcuni dettagli di richiamo di istruzioni di jumping jne (Jump Not Equal) che prendono in considerazione un flusso d’esecuzione in modo condizionale solo nel caso in cui la condizione sia “Not Equal”.

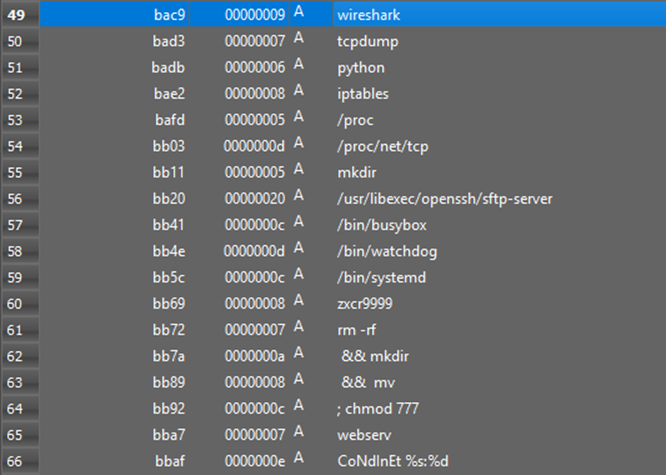

Analizzando la mappatura di memoria si evidenziano dettagli inerenti a tools di monitoring, come ad esempio tcpdump, watchdog, Wireshark, iptables (utilizzabile come firewall in ambienti Unix):

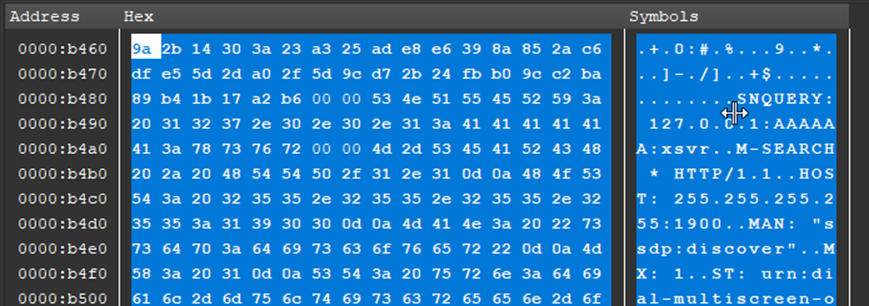

È poi possibile individuare una query utilizzabile in contesti di DDoS e IOT exploits mediante l’operazione SNQUERY:127.0.0.1:AAAAAA

All’interno delle stringhe estraibili vi sono riferimenti ad attributi decodificabili (almeno parzialmente) in esadecimale ed il tool di VoIP TeamSpeak:

A seguire un dettaglio, oltre a quelli espletati in precedenza del comando chmod777 per la gestione dei permessi Unix durante l’infection chain. Inoltre, è possibile osservare quello che sembrerebbe essere uno username associato a sviluppo e delivery di Botnets Threat:

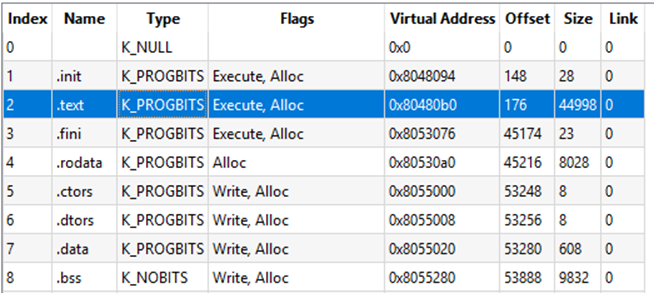

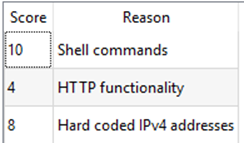

Lo score dato da ELF Parser a seguito di un’analisi statica ed assessment del file ELF è 22, vi è la presenza delle sezioni di executable code .init, .text e .fini:

A seguire i dettagli dell’utilizzo di HTTP functions e gestione dello useragent per tali richieste di connettività:

Il sample contatta il dominio malevolo admin[.]duc3k[.]com: