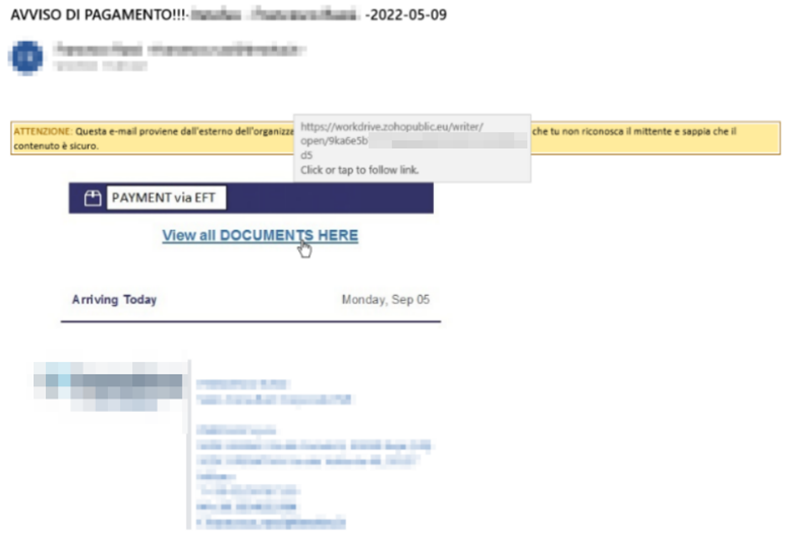

Nella presente analisi è stato preso in considerazione un sample di mail di Phishing il quale si camuffa dietro un falso pagamento ETF (trasferimento monetario elettronico) e che punta, mediante il bottone “View all DOCUMENTS HERE”, all’URL hxxps[://]workdrive[.]zohopublic[.]eu/writer/open/9ka6e5bXXXXXXXXXXXXXXXXXXXXX.

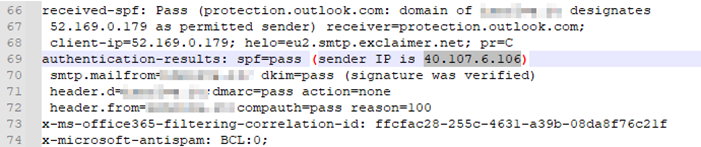

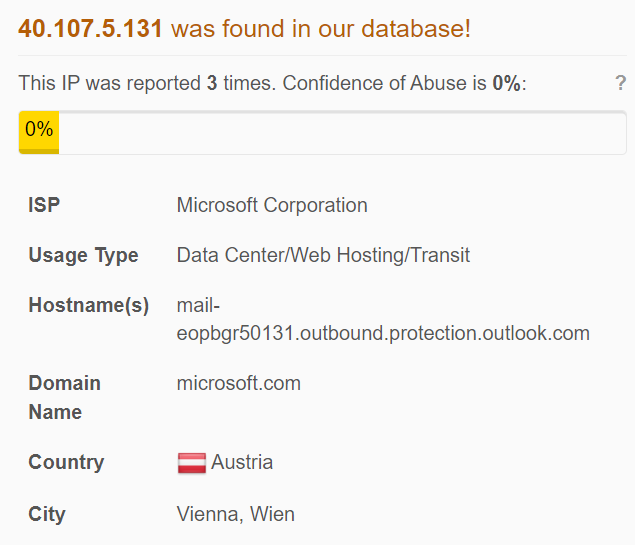

A seguire i dettagli di due sender IPs, identificati in due samples:

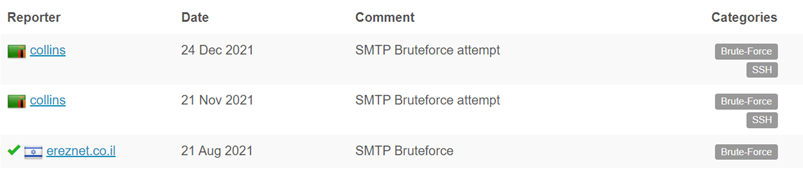

I due indirizzi IP ricadono all’interno della network 40.96.0.0/12, una delle reti di proprietà di Microsoft Corporation (MSFT): nonostante siano quindi “legittimi”, presentano correlazioni con attività di Email Spam e Brute Force come evidenziato dai seguenti screen:

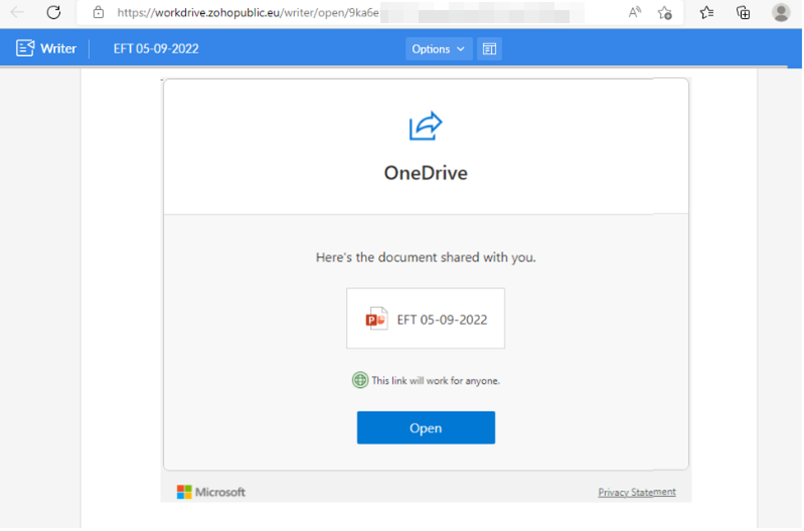

La pagina si presenta come segue, contenendo un riferimento ad un falso documento PowerPoint denominato EFT 05-09-2022. Si noti che, nel caso specifico, viene utilizzata l’applicazione Zoho Writer al fine di nascondere il più possibile la propria malevolenza “a primo impatto” in quanto la navigazione al dominio di Phishing vero e proprio viene fatta proprio come redirect dalla pagina in questione mediante il container del falso collegamento a OneDrive.

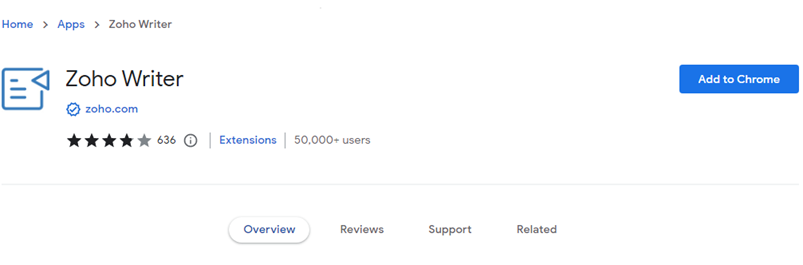

All’interno del codice sorgente della pagina è possibile evidenziare anche la presenza del riferimento all’estensione di Google Chrome Zoho Writer e le altre librerie dell’applicativo (compresi scripts JS).

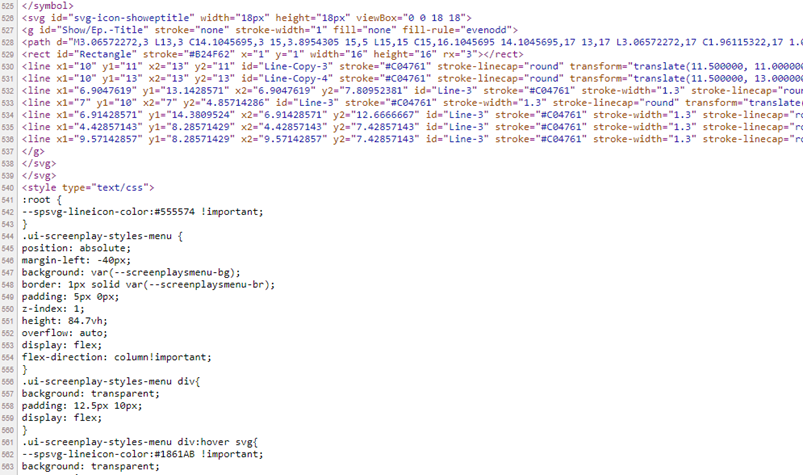

A seguire i riferimenti alla costruzione grafica dei pannelli della pagina nei quali vengono specificati i connotati degli elementi in questione, ad esempio la posizione.

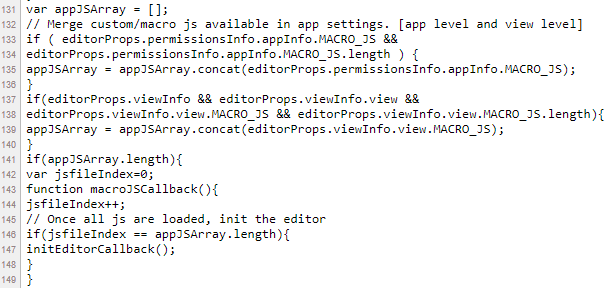

A seguire alcuni dettagli inerenti alle impostazioni delle macro.

Si noti che viene utilizzato il contatore jsfileindex al fine di identificare il momento in cui tutti gli scripts JS sono caricati ed in caso positivo caricare l’editor, il tutto viene fatto con un costrutto if che controlla se il contatore jsfileindex è uguale al valore dell’attributo length della variabile appJSArray.

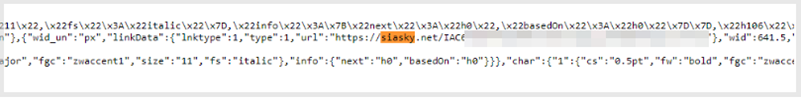

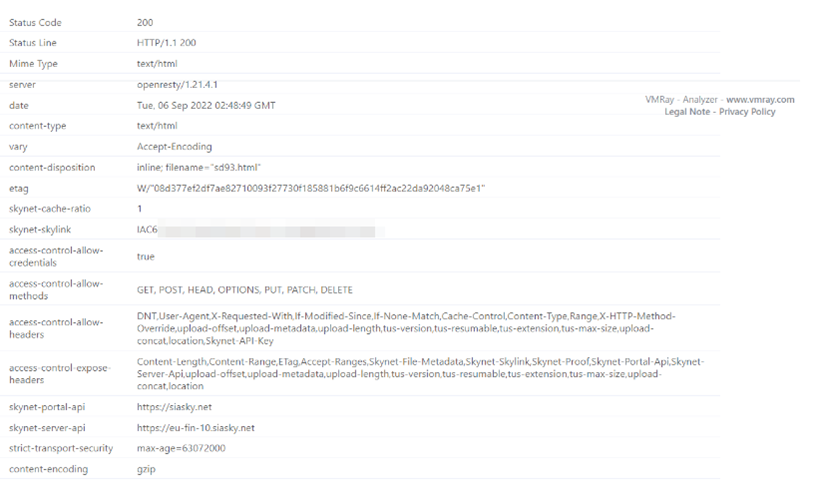

All’interno dei parametri utilizzati nel pannello della pagina è possibile osservare la presenza dell’URL malevola che si camuffa dietro una pagina di login Microsoft hxxps[://]siasky[.]net/IACXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX, nonché il PowerPoint falso EFT 05-09-2022.

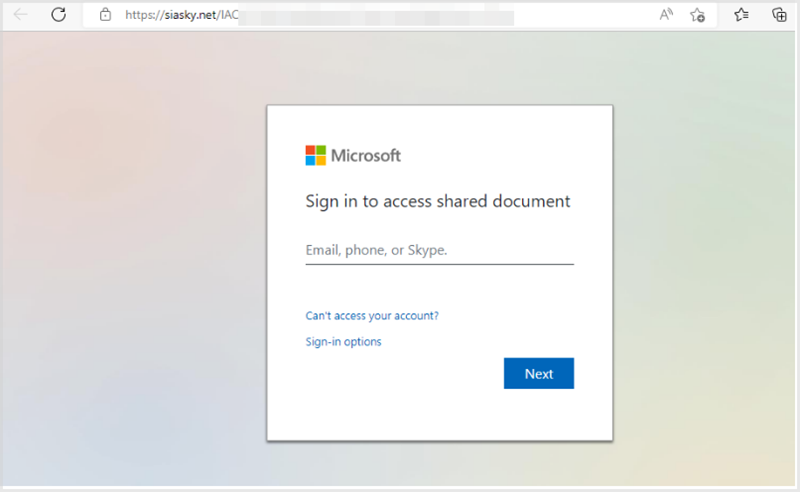

A seguire come si presenta l’URL di Phishing, si noti la cura dei dettagli per riprodurre la pagina di login di Microsoft.

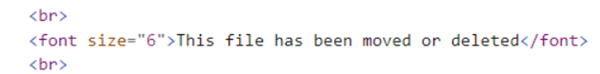

Nel caso in cui vengano inserite le credenziali corrette è presente un errore di spostamento o eliminazione della pagina:

Mentre se viene inserito un indirizzo email non esistente appare il seguente errore:

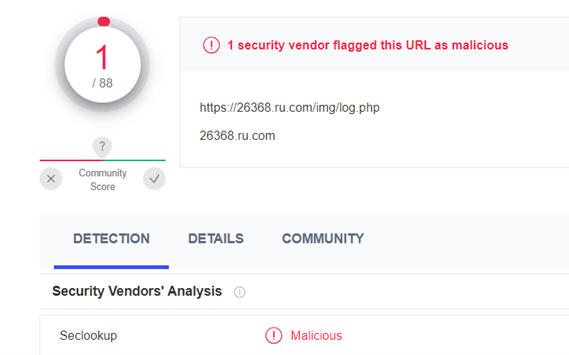

Fondamentale sottolineare il fatto che i dati inseriti vengono inviati con una richiesta POST in un contesto di esecuzione AJAX verso la pagina hxxps[://]26368[.]ru[.]com/img/log[.]php.

Il punto di criticità risiede nel fatto che le credenziali compromesse hanno attivato l’intera killchain, rendendo di fatto credibile il tentativo di phishing.

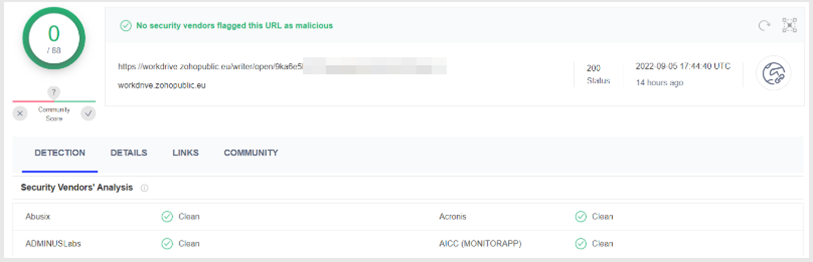

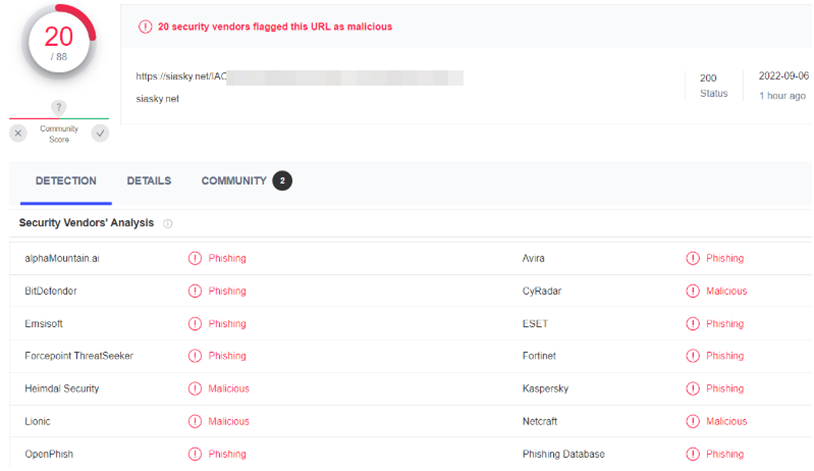

Qui i dettagli delle reputations delle URL contattate:

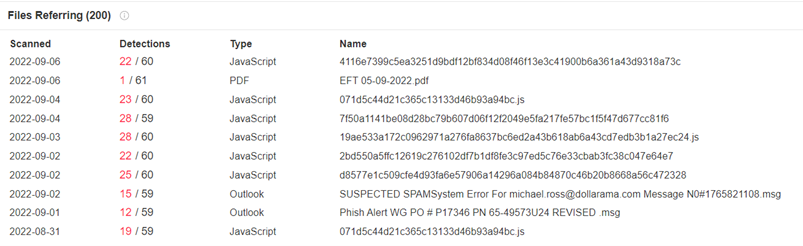

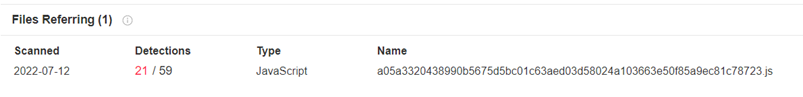

È possibile evidenziare, inoltre, che i domini contattati risultano essere associati a scripts e files relativi a mails di Phishing e malspam:

IOCs:

- hxxps[://]26368[.]ru[.]com/img/log[.]php

CONCLUSIONI:

La mail di Phishing sottoposta ad analisi mira al furto di credenziali Microsoft simulando la condivisione di un falso documento di pagamento elettronico. La minaccia è ben costruita in quanto graficamente risulta essere ben curata e nasconde un preciso intento di accedere agli account Microsoft delle proprie vittime. È fondamentale, nel caso di un’infezione con tale minaccia Phishing, resettare quanto prima le credenziali del proprio account Microsoft, attivare la 2FA ed eliminare la mail malevola ricevuta, nonché bloccare sui propri firewalls i domini malevoli coinvolti.

E’ fondamentale tener presente che per fronteggiare tale tipologia di minacce è necessario intervenire con attività di Cyber Threat Intelligence, le quali hanno come obiettivo quello di “giocare in anticipo” al fine di intercettare eventuali compromissioni di credenziali ed e-mails. E’ necessario, inoltre, procedere con attività di formazione ed awareness per i propri dipendenti al fine di sensibilizzarli di fronte all’importanza della prevenzione di tali minacce che possono causare danni esponenziali in caso di infezione.