Black Basta Ransomware è il nuovo ransomware che in meno di poche settimane di vita ha già mietuto vittime illustri.

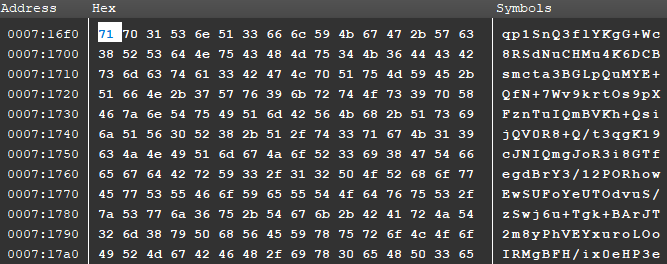

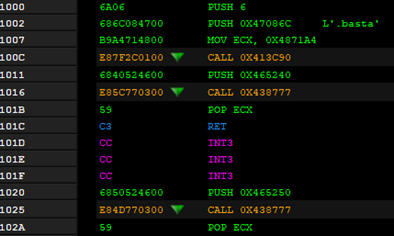

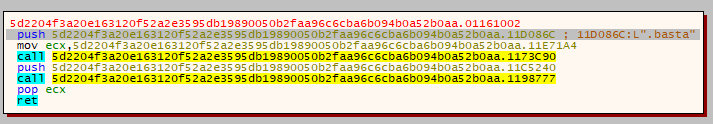

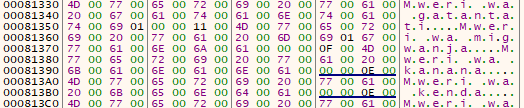

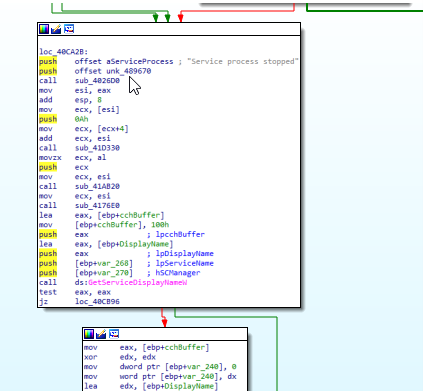

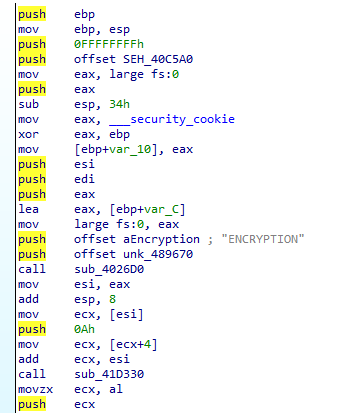

Il SOC Team di Swascan ha intercettato e analizzato questo ransomware, verificando come al suo interno fossero presenti payloads criptati ed offuscati, al fine di rendere più difficoltoso comprendere il comportamento del ransomware stesso durante la fase di crittografia dei files della vittima, come è possibile evincere dalla seguente immagine:

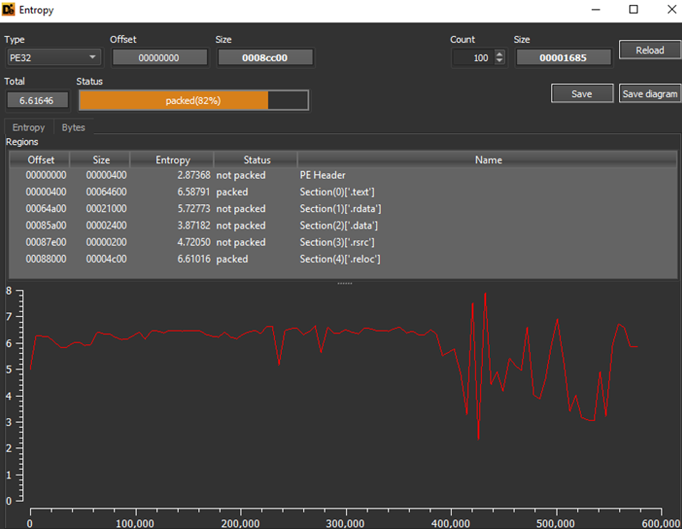

Esaminando l’entropia dell’eseguibile del ransomware, si nota come le sezioni “.text” e “.reloc” siano compresse con un packer (ovvero il codice originale viene sostituito da un loader e da una versione modificata del codice originale: quando il loader verrà invocato, questo andrà a decodificare il codice packato rigenerando il codice originale, al quale cederà il controllo) :

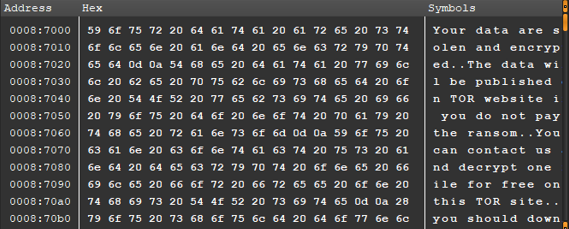

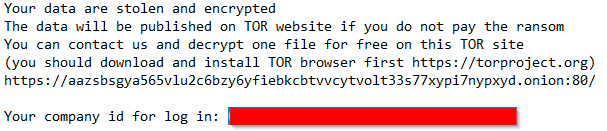

La sezione .data del PE contiene il testo del documento ReadMe.txt, contenente la vera e propria richiesta di riscatto (file che verrà posizionato in ogni directory del computer infetto).

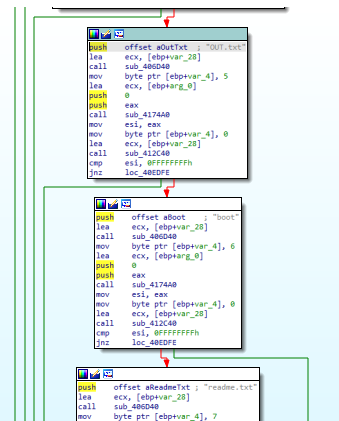

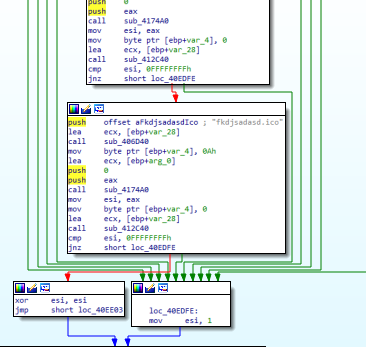

Per generare il nome del file dell’icona da associare ai files criptati, nonché per il nome del file .jpg da impostare come wallpaper sul desktop della vittima, vengono utilizzati files names hardcoded nel codice:

Il ransomware, durante la sua esecuzione, cerca di identificare la tipologia di ambiente in cui viene eseguito, per capire se si tratti di una macchina virtuale (evidenza riscontrata anche in sede di analisi dinamica e debugging) o utilizzi sistemi di sleeping e thread waiting (tipici delle sandbox)al fine di “ingannare” eventuali debuggers:

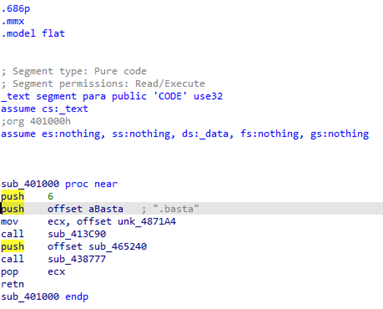

La logica principale del sistema di encryption prevede l’aggiunta dell’estensione .basta ai files che vengono criptati, i quali includono anche files di collegamento .lnk al fine di rendere impossibile lanciare applicativi tramite collegamenti, rendendo quasi inutilizzabile la macchina infetta.

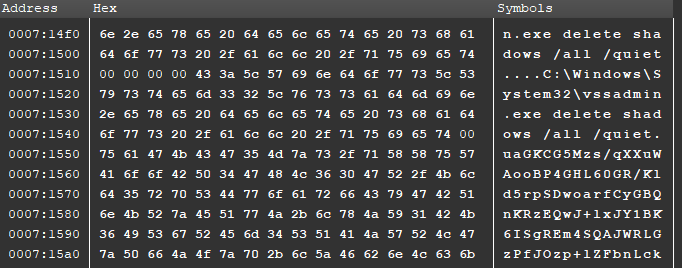

Durante la fase di infezione vengono eliminate le copie shadow eventualmente presenti, con l’obiettivo di rendere molto più difficoltoso il recupero dei files criptati:

In un caso analizzato, Black Basta ransomware ha tentato di cammuffarsi da applicazione legittima firmando l’eseguibile con un certificato. Questa operazione può essere efficiente per due motivi:

- eludere potenzialmente diversi sistemi antivirus ed EDR

- ingannare più efficacemente e più facilmente gli utenti (il file risulta “firmato” da una software house esistente: l’avviso di “firma non valida” può passare facilmente inosservato).

All’interno del file readme.txt creato dalla minaccia viene specificato un particolare login id che può essere poi utilizzato al fine di accedere al dominio TOR degli attaccanti e contrattare il pagamento del riscatto. Prendendo per esempio alcuni documenti di testo criptati da Black Basta ransomware, è possibile accorgersi che non tutto il contenuto dei files viene criptato: la cifratura coinvolge solo porzioni di codice ad “intermittenza”.

Questo dettaglio, che a prima vista potrebbe sembrare poco rilevante, è in realtà fondamentale per comprendere al meglio la tipologia di attacco utilizzata dai questi criminal hacker: cifrare solo porzioni di codice, rende l’operazione di crittografia rapida ma comunque distruttiva in termini di integrità e disponibilità dei dati all’interno di un’infrastruttura compromessa (comportamento simile a quanto perpetrato già da LockBit 2.0 e da DarkSide Ransomware). Integrità e disponibilità in realtà non sono gli unici concetti che vengono meno in un’ottica di infezione da Black Basta ransomware: oltre a criptare i files dell’infrastruttura attaccata, provvede anche ad esfiltrare i dati e pubblicarli online in caso di mancato pagamento del riscatto:

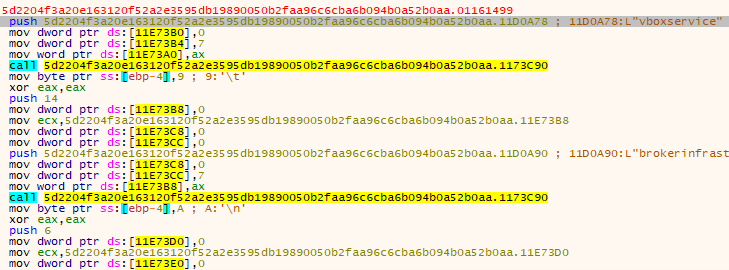

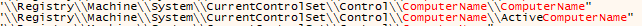

All’interno del codice di Black Basta Ransomware ci sono anche riferimenti agli administrative control del sistema e all’accesso alle informazioni delle credenziali di dominio: prima di criptare files, Black Basta effettua quindi anche infrastructure e domain discovery.

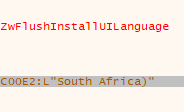

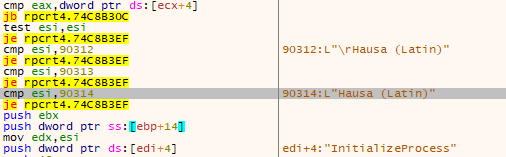

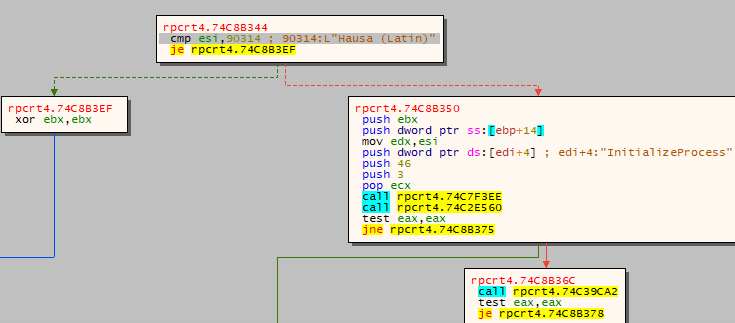

Esaminando alcune stringhe estratte da più di un sample è possibile notare come vi siano alcuni riferimenti, presenti anche in esecuzioni di Remote Procedure Calls, facenti riferimento al continente Africano (nello specifico, al sudafrica con il dialetto Hausa, ma anche la stringa “Talata” che significa “Martedì”). E’ probabile quindi che la gang sia di origini sudafricane:

È importante sottolineare che talvolta, eventuali riferimenti di lingua o nazionalità contenuti all’interno dei threats, possono essere specificati intenzionalmente dai threat actors al fine di distogliere l’attenzione dalla reale nazionalità di origine dell’attacco.

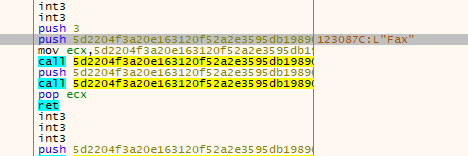

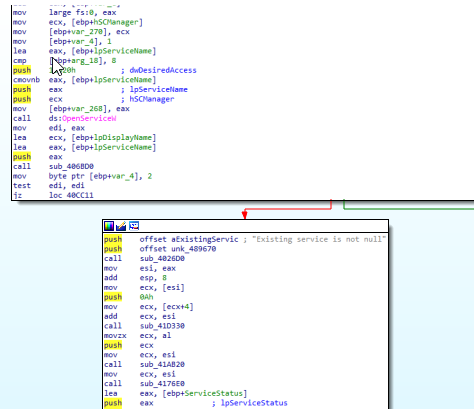

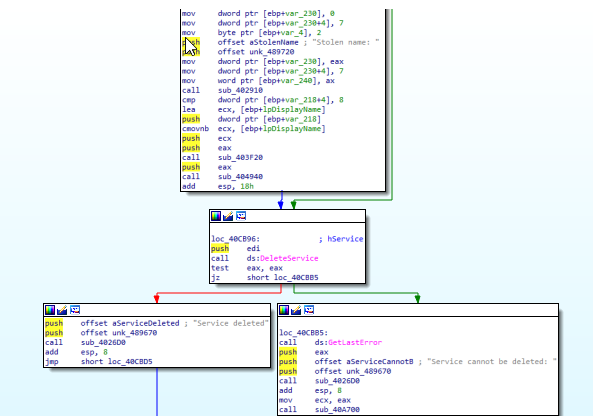

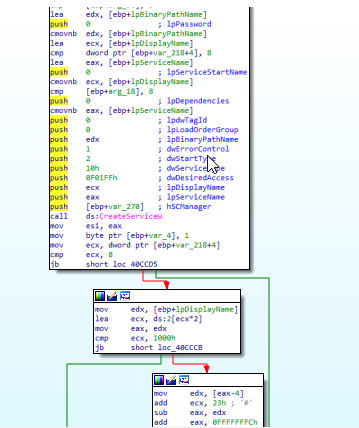

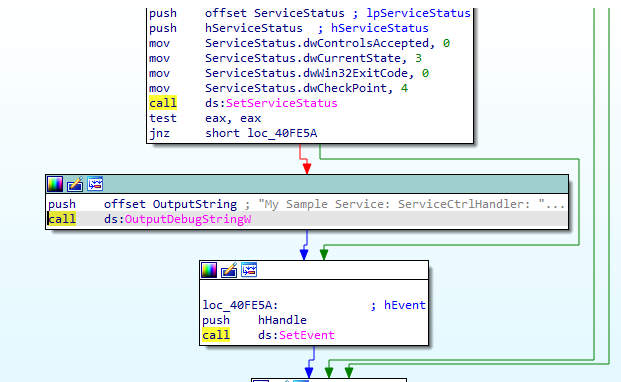

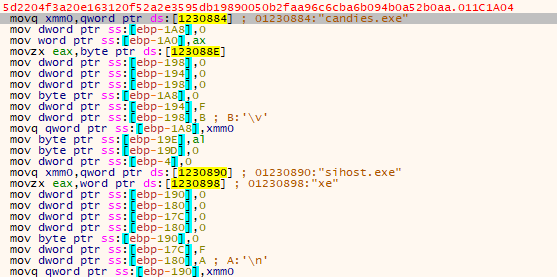

A rafforzare la tesi di una crittografia veloce ed efficace è presente anche l’evidenza dell’utilizzo di servizi (posti in autostart con il sistema operativo utilizzando di fatto anche il servizio Fax, individuabile dalle stringhe estratte dal ransomware) che vengono poi gestiti e controllati mediante operazioni di scrittura di debugging:

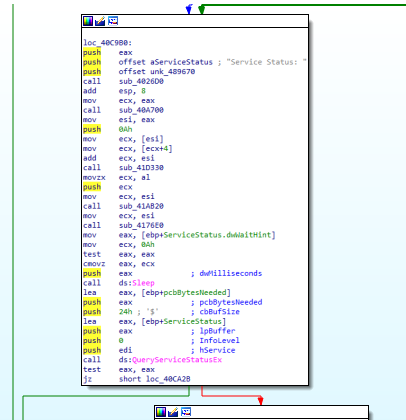

Qui ulteriori evidenze dell’utilizzo di servizi in fase di crittografia:

Qui ulteriori dettagli in merito alle strings di debugging dei servizi:

Sembrerebbe quindi che il ransomware Basta sfrutti l’esecuzione di determinati Servizi di Windows (sicuramente, ad oggi, il servizio FAX) per comandare le operazioni di cifratura sulla macchina infetta.

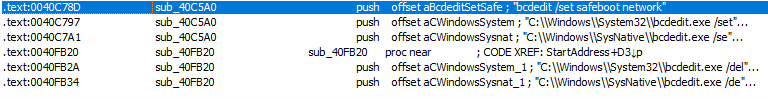

In fase di infezione, inoltre, similarmente a quanto fatto anche da REvil Ransomware, viene effettuata una modifica del boot mode di Windows facendo sì che venga avviato in modalità Safe Mode (con Networking). Questa attack technique può essere utilizzata al fine di criptare i files della vittima in modo più efficiente ed effettuare evasion delle soluzioni di sicurezza (antivirus, antimalware, EDR, ecc.):

È possibile avere evidenza, inoltre, di riferimenti a registri di sistema di hosts remoti e desktop remoti (termsvc), questo dimostra come effettivamente gli obiettivi della minaccia siano associati ad una vera e propria compromissione estesa di un’intera infrastruttura, non solo quindi per quanto riguarda la cifratura e la divulgazione dei dati.

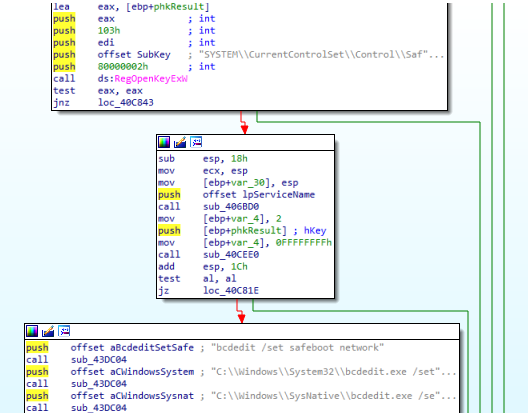

Black Basta non sembrerebbe affidare tutta la sua infection chain ad un solo payload ma, come già accennato, a più payloads staging; in particolare è presente l’evidenza in uno dei samples analizzati dell’eseguibile candies.exe, il quale potrebbe essere eseguito al fine di effettuare alcuni dei tasks malevoli:

A seguire alcuni riferimenti alle impostazioni del wallpaper del desktop contenente le note del ransom:

L’analisi condotta ha permesso di evidenziare alcune peculiarità di questo malware:

- Cifratura parziale del contenuto dei files

- Origini probabilmente africane dei threat actors

- Sfruttamento del servizio FAX di Windows per controllare la cifratura

- Camuffamento dell’eseguibile del ransomware, firmato con certificato reale di una software house

La difesa contro il Ransomware: il Cyber Security Framework

L’approccio migliore per aumentare la resilienza del perimetro passa per i tre pilastri della Cyber Security moderna. Per questo motivo vanno solidificati e rispettati i tre canoni di:

• Sicurezza Predittiva,

• Sicurezza Preventiva,

• Sicurezza Proattiva.

Come difendersi:

Sicurezza Predittiva

1. Identifica le minacce aziendali fuori dal perimetro aziendale operando a livello di Web, Darkweb e Deep Web.

2. Ricerca eventuali minacce emergenti.

3. Effettua attività di Early Warning.

4. Fornisce le evidenze alla Sicurezza Preventiva.

5. Indica le aree di attenzione alla Sicurezza Proattiva.

Sicurezza Preventiva

1. Verifica e misura il Rischio Cyber.

2. Definisce i piani di remediation.

3. Indica il Rischio esposto al Layer di Sicurezza Proattiva.

4. Fornisce le aree di Investigazione alla Sicurezza Predittiva.

Sicurezza Proattiva

1. Identifica le minacce cyber che operano nel perimetro aziendale.

2. Contrasta e blocca gli attacchi informatici.

3. Gestisce i Cyber Incident.

4. Fornisce le evidenze alla Sicurezza Preventiva.

5. Indica le aree di investigazione alla Sicurezza Predittiva