Data Recovery – Il numero delle aziende che hanno subito un attacco di Ransomware è in costante aumento. Il pericolo principale di questi attacchi è che tutti i sistemi infettati vengono crittati, di fatto bloccando l’accesso ai dati dell’azienda bersaglio. La prima esigenza diventa, quindi, quella di decriptare i dati unitamente alla recovery dei dati al fine di poter riprendere la normale attività lavorativa.

Sotto Attacco Ransomware?

In questo articolo affronteremo e illustreremo le fasi necessarie da attuale al fine di gestire correttamente un attacco Ransomware e al contempo la recovery dei dati stessi, nel dettaglio si parlerà di:

- Data recovery, come gestire un attacco Ransomware

- Data recovery, Scenario attacchi Ransomware

- Data recovery, come inizia un attacco Ransomware

- Data recovery, Dati Crittografati da ransomware

- Data recovery, Attacco ransomware: Le Fasi

- Quali aziende vengono attaccate dal Ransomware?

- Come gestire un attacco ransomware e fare la recovery dei dati?

- Isolare l’infezione

- Identificare l’infezione

- Notifica alle autorità preposte

- Determina le tue opzioni

- Vettori di attacco umano

- Vettori di attacco meccanico

- Best practice per sconfiggere il ransomware

- Incident Response

Data recovery, Scenario attacchi Ransomware

Data Recovery – Una nuova ricerca di una nota società statunitense ha rivelato che nel 2018 si è registrato un numero record di 10,52 miliardi (!) di attacchi malware. Un’escalation del volume sintomo della crescente facilità per i Criminal hacker di utilizzare questi metodi e della crescente complessità degli stessi.

Ma non sono solo i sistemi a essere bersaglio, attacchi come Spoiler, PortSmash, Foreshadow, Meltdown e Spectre possono portare ad attacchi sui “canali laterali”. I ricercatori che hanno fatto lo studio hanno considerato anche le vulnerabilità dei processori come una delle crescenti preoccupazioni sia per le tecnologie software che per quelle hardware.

Nel solo 2019, 74.290 nuove varianti di attacco sono emerse; varianti che, a quanto viene riportato, sono così nuove, uniche e complesse che al momento della scoperta erano prive di firma e includevano il rilevamento di attacchi a più canali laterali.

Sotto Attacco Ransomware?

Data recovery, come inizia un attacco Ransomware:

Data Recovery – Il ransomware si diffonde in genere tramite:

– e-mail di phishing;

– una vulnerabilità presente in un target aziendale esposto;

Una volta installato, il ransomware blocca tutti i file a cui può accedere l’utente utilizzando una crittografia avanzata. L’obiettivo primario è quello di bloccare i sistemi crittografando i dati. Ovviamente il sistema di crittografia che il malware adotta è studiato per rendere la recovery dei dati difficoltosa. La crittografia adottata e la difficoltà relativa al ripristino dei dati determina la pericolosità del malware.

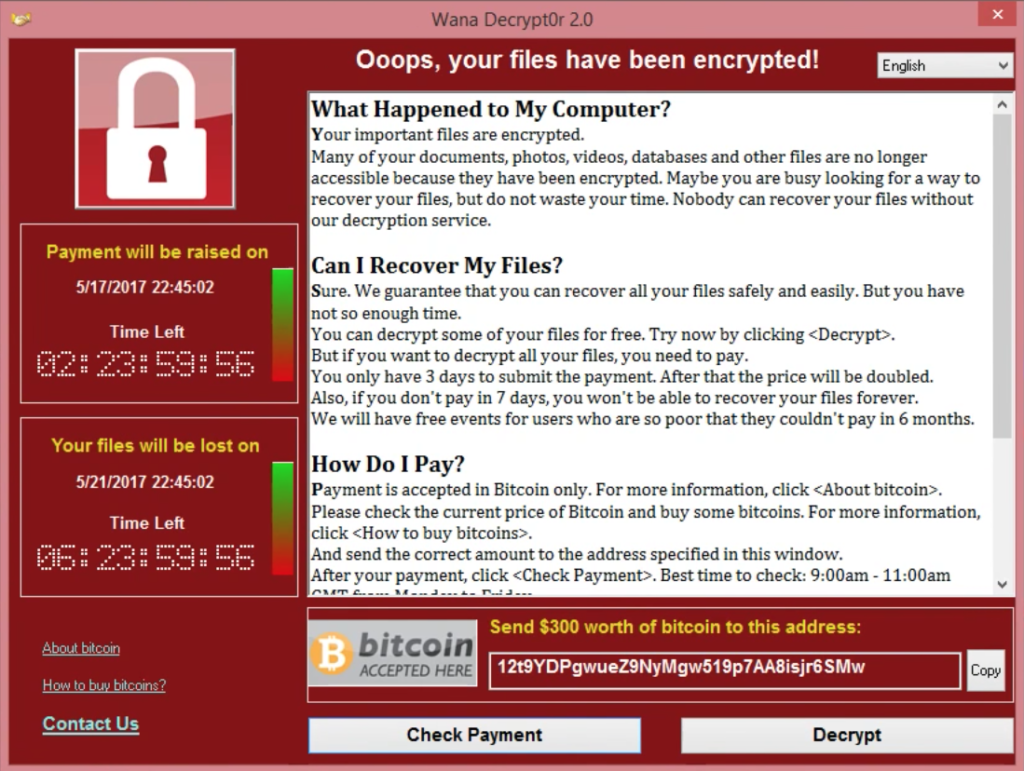

Lo step successivo è la richiesta di un riscatto (il più delle volte pagabile in bitcoin). Il messaggio di riscatto è spesso presente in un file dei sistemi colpiti o direttamente in una schermata.

Data recovery, Dati Crittografati da ransomware

Data Recovery – Il ransomware che va a crittografare i dati o cryptoware è di gran lunga la varietà recente più comune di ransomware. Altri tipi che potrebbero essere riscontrati sono:

- Ransomware non crittografato o schermate di blocco (limita l’accesso a file e dati, ma non li crittografa);

- Ransomware che crittografa il Master Boot Record (MBR) di un’unità o NTFS di Microsoft, che impedisce l’avvio dei computer delle vittime in un ambiente operativo live;

- Data Leak o extortionware (esfiltrano i dati che gli aggressori minacciano di rilasciare se il riscatto non viene pagato)

- Mobile Device Ransomware (infetta i telefoni cellulari tramite download drive-by o applicazioni false)

Data recovery, i trend dell’attacco Ransomware

Data Recovery – Il ransomware continua a fare incetta di dati. La richiesta di recovery dei dati crittografati e il relativo ripristino dei dati crittografati da ransomware continuano a rappresentare una costante richiesta da parte delle aziende in tutti i settori, con alcune aree colpite in modo particolarmente duro, in particolare il settore della sanità.

I criminali informatici continuano ad evolvere la loro strategia e il metodo di attacco, concentrandosi su aree che offrono il massimo ritorno sull’investimento con il minimo sforzo.

Tuttavia, negli ultimi mesi il cryptojacking ha dimostrato di essere un approccio popolare per i criminali informatici. Non è quindi diventato un attacco mirato ma indiscriminato. L’unico obiettivo è trovare una qualsiasi azienda che abbia dati da crittografare e disponibili a pagare un riscatto per avere il ripristino dei dati crittografati dal ransomware.

Data recovery,Attacco ransomware: Le Fasi

Data Recovery – I passaggi tipici di un attacco ransomware sono:

1. Infezione Ransomware

Dopo che è stato consegnato al sistema tramite allegato e-mail, phishing e-mail, applicazione infetta o tramite una vulnerabilità presente in un target esterno, il ransomware si installa sull’endpoint e su tutti i dispositivi di rete a cui può accedere. A questo punto inizia l’attività di crittografia dei dati

2. Scambio delle chiavi di crittografia dei dati

Il ransomware contatta il server di comando e controllo gestito dai Criminal Hacker dietro l’attacco per generare le chiavi crittografiche da utilizzare sul sistema locale.

3. Crittografia dei Dati da ransomware

Il ransomware inizia a crittografare tutti i file che può trovare sui computer locali e sulla rete.

4. Ricatto per decriptare i dati

Con il lavoro di crittografia eseguito, il ransomware visualizza le istruzioni per l’estorsione e il pagamento del riscatto, minacciando la distruzione dei dati se il pagamento non viene effettuato. Assicurando allo stesso tempo che se il pagamento viene effettuato, l’assicurazione della recovery dei dati crittografati da ransomware.

5. Recupero dati crittografati da ransomware

Le Aziende possono pagare il riscatto e sperare che i criminali informatici decrittino i file interessati (cosa che in molti casi non accade), oppure possono tentare il ripristino rimuovendo i file e i sistemi infetti dalla rete e ripristinando i dati da backup puliti. Attenzione però non potrebbe esserci errore peggiore! Pagare il riscatto in primis non garantisce la risoluzione della situazione e soprattutto fomenta l’espandersi del fenomeno.

Attacco Ransomware: Quali aziende vengono attaccate dal Ransomware?

Data Recovery – Gli attacchi con ransomware prendono di mira aziende di tutte le dimensioni – il 5% o più delle aziende nei primi 10 settori industriali sono state attaccate – e nessuna impresa di dimensioni, dalle piccole e medie imprese alle imprese, è immune. Gli attacchi sono in aumento in ogni settore e in ogni dimensione del business.

La sfortunata verità è che il ransomware è diventato così diffuso che per la maggior parte delle aziende è oramai una certezza essere esposti, anche sono in una certa misura, a un attacco di ransomware o malware.

Il meglio che possono fare è essere preparati e comprendere i modi migliori per ridurre al minimo l’impatto del ransomware.

“Il ransomware riguarda più la manipolazione delle vulnerabilità nella psicologia umana che la sofisticazione tecnologica dell’avversario”. – James Scott, Institute for Critical Infrastructure Technology

Le e-mail di phishing, gli allegati di e-mail malevoli e la visita di siti Web compromessi sono stati – e continuano a essere – i più comuni veicoli di infezione, ma altri metodi sono diventati più diffusi negli ultimi mesi. Per esempio, i punti deboli del Server Message Block (SMB) e del Remote Desktop Protocol (RDP) di Microsoft hanno permesso la diffusione dei criptoworm.

In alcuni casi, le applicazioni desktop e persino Microsoft Office (Microsoft Dynamic Data Exchange – DDE) sono stati gli agenti ingari dell’infezione.

Recenti varietà di ransomware come Petya, CryptoLocker, WannaCry, Phobos hanno incorporato worm per diffondersi attraverso le reti, guadagnandosi il soprannome di “criptoworms”.

Sotto Attacco Ransomware?

Come gestire un attacco ransomware e fare la recovery dei dati?

Data Recovery – Se una azienda si trova tutti i file crittografati da un attacco ransomware, l’obiettivo principale è quello di recuperare i file bloccati dai crypto ransomware.

Come agire in questo caso?

Isolare l’infezione | Attivare l’Incident Response Team. Prevenire la diffusione dell’infezione separando tutti i computer infetti l’uno dall’altro, dalla memoria condivisa e dalla rete. | |

Identificare l’infezione | Dai messaggi, prove sul computer e strumenti di identificazione, determinare con quale tipo di malware hai a che fare. | |

Rapporto | Riferire alle autorità per supportare e coordinare le misure per contrastare l’attacco. | |

Determinare le opzioni | Esistono diversi modi per gestire l’infezione. Determina quale approccio è il migliore per te. | |

Ripristina e aggiorna | Utilizzare backup sicuri e fonti di programmi e software per ripristinare il computer o dotare una nuova piattaforma. | |

Piano per prevenire la ricorrenza | Fai una valutazione di come si è verificata l’infezione e di cosa puoi fare per attuare misure che ne impediscano il ripetersi. |

Attacco Ransomware:Isolare l’infezione

Data Recovery – La velocità del rilevamento del ransomware è fondamentale nella lotta contro quegli attacchi a rapida diffusione prima che riescano a espandersi attraverso le reti e a crittografare i dati vitali.

La prima cosa da fare quando si sospetta che un computer sia infetto è isolarlo da altre macchine e dai dispositivi di archiviazione. Scollegalo dalla rete (sia cablata che Wi-Fi) e da qualsiasi dispositivo di archiviazione esterno. I criptoworm cercano attivamente connessioni e altri computer, quindi vuoi evitare che ciò accada. Inoltre, non vuoi che il ransomware comunichi attraverso la rete con il suo centro di comando e controllo.

Tenere presente che potrebbe esserci più di un solo paziente zero, il che significa che il ransomware potrebbe essere entrato nella propria organizzazione o casa attraverso più computer o potrebbe essere inattivo e non essere ancora mostrato su alcuni sistemi. Tratta tutti i computer collegati e collegati in rete con sospetto e applica misure per garantire che tutti i sistemi non siano infetti.

Identificare l’infezione

Data Recovery – Molto spesso il ransomware si identificherà quando chiederà il riscatto. Esistono numerosi siti che consentono di identificare il ransomware, incluso ID Ransomware.

L’identificazione del ransomware ti aiuterà a capire che tipo di ransomware ti ha colpito, come si propaga, quali tipi di file crittografa e forse quali sono le opzioni per la rimozione e la disinfezione. Ti consentirà inoltre di segnalare l’attacco alle autorità, che è raccomandato.

Sotto Attacco Ransomware?

Data recovery, Notifica alle autorità preposte

Data Recovery – Farai un favore a tutti segnalando tutti gli attacchi ransomware alle autorità. L’FBI, per esempio, esorta le vittime di ransomware a denunciare incidenti di ransomware indipendentemente dal risultato. La segnalazione delle vittime fornisce alle forze dell’ordine una maggiore comprensione della minaccia, fornisce giustificazioni per le indagini sui ransomware e fornisce informazioni pertinenti ai casi di ransomware in corso. Conoscere di più sulle vittime e le loro esperienze con i ransomware aiuterà l’FBI a determinare chi c’è dietro gli attacchi e come stanno identificando o prendendo di mira le vittime.

Data recovery, Determina le tue opzioni

Le tue opzioni se infette da ransomware sono:

- Paga il riscatto

- Prova a rimuovere il malware

- Pulire i sistemi e reinstallarli da zero

È generalmente considerata una cattiva idea pagare il riscatto. Pagare il riscatto incoraggia più ransomware e in molti casi lo sblocco dei file crittografati non ha esito positivo.

In un recente sondaggio , più di tre quarti degli intervistati ha affermato che la propria organizzazione non è in grado di pagare il riscatto per recuperare i propri dati (77%). Solo una piccola minoranza ha dichiarato di essere disposta a pagare un riscatto (il 3% delle aziende ha già creato un conto Bitcoin in preparazione).

Anche se decidi di pagare, è molto probabile che non recupererai i tuoi dati .

Ciò lascia altre due opzioni: rimuovere il malware e ripristinare selettivamente il sistema o cancellare tutto e installarlo da zero.

Ripristino di sistema o Fresh Start

Esiste certamente la possibilità di provare a rimuovere il malware dai tuoi sistemi o cancellare i tuoi sistemi e reinstallare da backup sicuri e fonti pulite di Sistemi operativi e applicazioni.

Sbarazzarsi dell’infezione

Esistono siti Internet e pacchetti software che affermano di essere in grado di rimuovere i ransomware dai sistemi.

È possibile discutere se sia possibile rimuovere completamente e correttamente un’infezione. Non esiste un decryptor ad hoc funzionante per tutti i ransomware conosciuti, e sfortunatamente è vero che più è nuovo il ransomware, più è probabile che sia sofisticato e meno tempo i bravi ragazzi hanno dovuto sviluppare un decryptor.

È meglio cancellare completamente tutti i sistemi

Il modo più sicuro per essere certi che malware o ransomware siano stati rimossi da un sistema è quello di eseguire una cancellazione completa di tutti i dispositivi di archiviazione e reinstallare tutto da zero. La formattazione dei dischi rigidi nel sistema assicurerà che non rimangano residui del malware.

Se hai seguito una solida strategia di backup, dovresti avere copie di tutti i tuoi documenti, supporti e file importanti fino al momento dell’infezione.

Assicurati di determinare la data di infezione, come è possibile dalle date dei file di malware, i messaggi e altre informazioni che hai scoperto sul funzionamento del tuo malware specifico. Considera che un’infezione potrebbe essere stata inattiva nel tuo sistema per un po’ prima di attivarsi e apportare modifiche significative al tuo sistema. Identificare e conoscere il particolare malware che ha attaccato i tuoi sistemi ti permetterà di capire come funziona quel malware e quale dovrebbe essere la tua migliore strategia per ripristinare i tuoi sistemi.

Selezionare un backup o backup eseguiti prima della data dell’infezione ransomware iniziale. Un buon programma di backup consente di tornare indietro nel tempo e specificare la data prima della quale si desidera ripristinare i file.

Se hai seguito una buona politica di backup con backup sia locale che esterno, dovresti essere in grado di utilizzare copie di backup che sei sicuro di non essere collegato alla rete dopo il momento dell’attacco e quindi protetto dalle infezioni. Le unità di backup completamente disconnesse dovrebbero essere sicure, così come i file archiviati nel cloud.

I ripristini di sistema non sono la migliore strategia per gestire ransomware e malware

Potresti essere tentato di utilizzare un punto di Ripristino configurazione di sistema per riavviare il sistema.

Ripristino configurazione di sistema non è una buona soluzione per la rimozione di virus o altro malware. Poiché il software dannoso viene in genere sepolto in tutti i tipi di aree di un sistema, non è possibile fare affidamento sul fatto che Ripristino configurazione di sistema sia in grado di sradicare tutte le parti del malware.

Inoltre, Ripristino configurazione di sistema non salva le vecchie copie dei file personali come parte della sua istantanea. Inoltre non eliminerà o sostituirà nessuno dei tuoi file personali quando esegui un ripristino, quindi non contare su Ripristino configurazione di sistema perché funzioni come un backup. Dovresti sempre disporre di una buona procedura di backup per tutti i tuoi file personali.

I backup locali possono anche essere crittografati dal ransomware. Se la tua soluzione di backup è locale e collegata a un computer che viene colpito da ransomware, è probabile che i tuoi backup vengano crittografati insieme al resto dei tuoi dati.

Con una buona soluzione di backup isolata dai computer locali, è possibile ottenere facilmente i file necessari per far funzionare nuovamente il sistema. Hai la flessibilità per determinare quali file ripristinare, da quale data desideri ripristinare e come ottenere i file necessari per ripristinare il sistema .

Dovrai reinstallare il sistema operativo e le applicazioni software dal supporto di origine o da Internet. Se hai gestito le credenziali del tuo account e del software in modo corretto, dovresti essere in grado di riattivare gli account per le applicazioni che lo richiedono. Se si utilizza un gestore di password, come 1Password o LastPass , per memorizzare numeri di account, nomi utente, password e altre informazioni essenziali, è possibile accedere a tali informazioni tramite la loro interfaccia Web o applicazioni mobili. Devi solo essere sicuro di conoscere ancora il nome utente e la password principali per ottenere l’accesso a questi programmi.

Data recovery, come prevenire un attacco ransomware

Data Recovery – Un attacco di ransomware può essere devastante per una casa o un’azienda. File preziosi e insostituibili possono andare persi e possono essere necessarie decine o addirittura centinaia di ore di sforzo per sbarazzarsi dell’infezione e far funzionare nuovamente i sistemi.

Gli attacchi ransomware continuano a evolversi e i metodi di attacco diventano sempre più sofisticati. Non devi far parte delle statistiche. Con una buona pianificazione e pratiche intelligenti, puoi impedire ai ransomware di influire sui tuoi sistemi.

Sapere come i virus entrano nel posto di lavoro e nel computer

Per essere preparati è necessario disporre di un Incident Response Team e di un SOC as a Service per la prevenzione e gestione delle minacce.

Inoltre è necessario sapere come il ransomware può entrare nel tuo sistema. Questi metodi per ottenere l’accesso ai tuoi sistemi sono noti come vettori di attacco.

I vettori di attacco possono essere divisi in due tipi: vettori di attacco umano e vettori di attacco macchina.

Sotto Attacco Ransomware?

Data recovery, vettori di attacco umano

Data Recovery – Spesso, i virus hanno bisogno dell’aiuto degli umani (aiuto inconsapevole ovviamente) per entrare nei computer, questa tecnica è nota come Social Engineering. Nel contesto della sicurezza informatica, l’ingegneria sociale è l’uso dell’inganno per manipolare le persone nel divulgare informazioni riservate o personali che possono essere utilizzate a fini fraudolenti. In altre parole, le persone possono essere ingannate nel condividere informazioni che altrimenti non divulgherebbero.

I vettori di attacco umano comuni includono:

Phishing

Il phishing utilizza e-mail false per indurre le persone a fare clic su un collegamento o ad aprire un allegato che trasporta un payload di malware. L’email potrebbe essere inviata a una o più persone all’interno di un’organizzazione. A volte le email sono mirate per farle sembrare più credibili. Gli aggressori si prendono il tempo di ricercare i singoli obiettivi e le proprie attività in modo che la loro e-mail appaia legittima. Il mittente potrebbe essere falso per essere qualcuno noto al destinatario o l’oggetto rilevante per il lavoro del destinatario. Se personalizzata in questo modo, la tecnica è nota come spear phishing.

SMSishing

SMSishing, contrazione di SMS phishing, utilizza messaggi di testo per indurre i destinatari a navigare verso un sito o inserire informazioni personali sul proprio dispositivo. Approcci comuni utilizzano messaggi di autenticazione o messaggi che sembrano provenire da un fornitore di servizi finanziario o di altro tipo. Alcuni ransomware di SMSishing tentano di propagarsi inviandosi a tutti i contatti nella rubrica del dispositivo.

Vishing

In modo simile a e-mail e SMS, Vishing utilizza la posta vocale per ingannare la vittima. Al destinatario della segreteria viene richiesto di chiamare un numero che viene spesso falsificato per apparire legittimo. Se la vittima chiama il numero, viene intrapreso una serie di azioni per correggere alcuni problemi inventati. Le istruzioni includono la possibilità che la vittima installi malware sul proprio computer. I criminali informatici possono apparire professionali e utilizzare effetti sonori e altri mezzi per apparire legittimi. Come il phishing di spear, il vishing può essere indirizzato a un individuo o a una società utilizzando le informazioni raccolte dai criminali informatici.

Social media

I social media possono essere un potente veicolo per convincere una vittima ad aprire un’immagine scaricata da un sito di social media o intraprendere altre azioni compromettenti. Il corriere potrebbe essere musica, video o altri contenuti attivi che una volta aperti infettano il sistema dell’utente.

Instant Messaging

I client di messaggistica istantanea possono essere hackerati dai criminali informatici e utilizzati per distribuire malware all’elenco dei contatti della vittima. Questa tecnica era uno dei metodi utilizzati per distribuire il ransomware Locky a destinatari ignari.

Data recovery,Vettori di attacco “meccanico”

L’altro tipo di vettore di attacco è machine to machine. Gli esseri umani sono coinvolti in una certa misura in quanto potrebbero facilitare l’attacco visitando un sito Web o utilizzando un computer, ma il processo di attacco è automatizzato e non richiede alcuna cooperazione umana esplicita per invadere il tuo computer o la tua rete.

Drive-By

Drive-by ha questo moniker perché tutto ciò che serve alla vittima per essere infetto è aprire una pagina web con codice dannoso in un’immagine o contenuto attivo.

Vulnerabilità del sistema

I criminali informatici apprendono le vulnerabilità di sistemi specifici e sfruttano tali vulnerabilità per irrompere e installare ransomware sulla macchina. Ciò accade più spesso ai sistemi che non dispongono di patch con le ultime versioni di sicurezza.

Malvertising

il malvertising è come il drive-by, ma utilizza annunci per distribuire malware. Questi annunci potrebbero essere posizionati su motori di ricerca o siti di social media popolari per raggiungere un vasto pubblico (spesso sono dei banner ads molto fuorvianti) . Un host comune per il malvertising sono siti per soli adulti.

Propagazione della rete

Tuttavia, un pezzo di ransomware entra in un sistema, una volta che è in grado di cercare condivisioni di file e computer accessibili e diffondersi attraverso la rete o il sistema condiviso. Anche le aziende senza un’adeguata sicurezza potrebbero avere il proprio file server aziendale e altre condivisioni di rete infette. Da lì, il malware si diffonderà il più possibile finché non finirà i sistemi accessibili o incontrerà barriere di sicurezza.

Propagazione tramite servizi condivisi

Servizi online come la condivisione di file o i servizi di sincronizzazione possono essere utilizzati per propagare il ransomware. Se il ransomware finisce in una cartella condivisa su una macchina domestica, l’infezione può essere trasferita in un ufficio o su altre macchine connesse. Se il servizio è impostato per la sincronizzazione automatica quando i file vengono aggiunti o modificati, come lo sono molti servizi di condivisione di file, un virus dannoso può essere ampiamente propagato in pochi millisecondi.

È importante fare attenzione e considerare le impostazioni utilizzate per i sistemi che si sincronizzano automaticamente e prestare attenzione alla condivisione di file con altri a meno che non si sappia esattamente da dove provengono.

Best practice per sconfiggere il ransomware

Data Recovery – Gli esperti di sicurezza suggeriscono diverse misure precauzionali per prevenire un attacco ransomware.

- Utilizzare software antivirus e anti malware o altre politiche di sicurezza per bloccare l’avvio di payload noti;

- Eseguire backup frequenti e completi di tutti i file importanti e isolarli dalle reti locali e aperte. I professionisti della sicurezza informatica considerano il backup e il ripristino dei dati (74% in un recente sondaggio) di gran lunga la soluzione più efficace per rispondere a un attacco ransomware riuscito;

- Mantenere i backup offline dei dati archiviati in posizioni inaccessibili da qualsiasi computer potenzialmente infetto, come unità di archiviazione esterne disconnesse o il cloud, che impedisce loro di accedere al ransomware.

- Installa gli ultimi aggiornamenti di sicurezza emessi dai fornitori di software del tuo sistema operativo e delle tue applicazioni. Ricorda di Patch Early e Patch Spesso per chiudere le vulnerabilità note nei sistemi operativi, nei browser e nei plug-in Web.

- Prendere in considerazione la distribuzione di software di sicurezza per proteggere gli endpoint, i server di posta elettronica e i sistemi di rete dalle infezioni.

- Esercitare l’igiene informatica, ad esempio prestando attenzione quando si aprono allegati e collegamenti e-mail.

- Segmenta le tue reti per mantenere i computer critici isolati e per prevenire la diffusione di malware in caso di attacco. Disattiva le condivisioni di rete non necessarie.

- Disattiva i diritti di amministratore per gli utenti che non li richiedono. Offri agli utenti le autorizzazioni di sistema più basse di cui hanno bisogno per svolgere il loro lavoro.

- Limitare il più possibile le autorizzazioni di scrittura sui file server.

- Istruisci te stesso, i tuoi dipendenti e la tua famiglia sulle migliori pratiche per tenere il malware fuori dai tuoi sistemi. Aggiorna tutti sulle ultime truffe di phishing via e-mail e ingegneria umana volte a trasformare le vittime in abittori.

- È chiaro che il modo migliore per rispondere a un attacco ransomware è quello di evitare di averne uno in primo luogo. Oltre a ciò, assicurandoti che i tuoi dati preziosi siano sottoposti a backup e non raggiungibili dall’infezione da ransomware assicurerai che i tuoi tempi di inattività e la perdita di dati siano minimi o nulli se subisci un attacco.

Gestione di un Cyber Incident

Ovviamente se la situazione diventa complicata non c’è modo migliore per risolvere il problema che affidarsi al servizio di Cyber Data Breach Incident Response di Swascan. Questo ha lo scopo di :

- Gestire l’Incident e supportare l’azienda nel ripristino delle attività

- Analizzare la natura della violazione

- Identificare le evidenze,prove e informazioni tecniche

- Determinare la tipologia dei dati compromessi

- Stabilire quali dati sono stati compromessi

- Formalizzare lo stato delle misure di sicurezza in essere

- Predisporre il Piano di Remediation

Nello specifico il servizio di Cyber Data Breach Incident Response permette di essere compliance alla normativa vigente di Data Protection.

Sotto Attacco Ransomware?

Cyber Data Breach Incident Response

Il servizio di Cyber Data Breach Incident Response di Swascan è stato strutturato per supportare le Aziende in termini di obblighi legislativi e di Business Continuity con un approccio:

- Coerente

- Sostenibile

- Efficace

- Efficiente

Le Fasi

L’attività di Cyber Security Data Breach Incident Response è strutturato in 4 fasi:

- Cyber Security Investigation

- Forensic Investigation

- Contingency Plan:

- ICT Integrity Checkup

- Vulnerability Checkup

- Reporting

Cyber Security Investigation

L’attività di Cyber Security Investigation ha l’obiettivo di:

– Identificare i vettori di attacco

– Determinare il punto di ingresso dell’attacco

– Stabilire i target vittima dell’attacco

– Specificare la tecnica e metodologia utilizzata

L’attività verrà condotta da un esperto di Cyber Security and Ethical Hacker del Cyber Research Team di Swascan.

Forensic Investigation

L’attività di Forensic Investigation ha lo scopo e obiettivo di “cristallizzare” legalmente le evidenze e prove acquisite dai computer e altri dispositivi digitali. L’obiettivo è di esaminare i dispositivi digitali seguendo processi di analisi forense al fine di identificare, preservare, recuperare e analizzare i dati raccolti. Lo scopo di un’analisi forense è:

- il recupero delle informazioni e

- la ricostruzione di una serie di eventi.

L’attività verrà svolta da un Digital Forensic Expert con esperienza decennale nel settore.

Contingency Plan

L’attività di Contingency Plan ha l’obiettivo di:

- verificare l’integrità dell’infrastruttura

- preservare l’integrità dell’infrastruttura

attraverso:

Contingency Plan: ICT INTEGRITY CHECKUP

Ha l’obiettivo verificare l’integrità dell’infrastruttura. L’attività consiste nel controllare e verificare se all’interno dell’infrastruttura non siano presenti elementi malevoli installati dagli attaccanti. Nello specifico viene condotto:

- Asset Inventory

- Malware Assessment

- ICT Assessment

Contingency Plan: Vulnerability Checkup

Il modulo Vulnerability Checkup ha lo scopo di preservare l’integrità dell’infrastruttura informatica attraverso le attività di:

L’analisi delle vulnerabilità ha l’obiettivo di identificare e determinare le eventuali vulnerabilità sfruttate da terze parti per un possibile attacco a livello di infrastruttura esposta su internet e infrastruttura interna.

Nello specifico verrà condotta una attività di:

– Penetration Test sull’infrastruttura Esterna

– Vulnerability Assessment e Network Scan sull’infrastruttura interna

Reporting

La fase di reporting consiste nel redigere la documentazione relativa alle informazioni necessarie per la completa e corretta compilazione della notifica del Garante oltre a fornire indicazioni di dettaglio per la corretta Security Governance aziendale.

Verifica i livelli di sicurezza della tua infrastrutura con i servizi di security assessment e security management di Swascan

Vuoi saperne di più?

oppure verifica direttamente il tuo livello di Rischio Aziendale