Phishing attack simulation – L’assonanza con il (senza dubbio più innocuo) termine “fishing” non deve trarre in inganno. Il phishing è una tipologia di attacco oltremodo subdola che negli ultimi anni sta prendendo sempre più piede – andremmo successivamente a proporre un dettaglio del mercato del phishing per renderci conto delle numeriche di settore. Nel frattempo, per contrastare il fenomeno dei phishing attack andremo ad analizzare nel dettaglio nei paragrafi successivi, Swascan mette a disposizione il servizio di Phishing Simulation, di seguito la brochure relativa al Phishing Attack Simulation ( Test di attacco simulato di Phishing ).

Si tratta di una frode a tutti gli effetti che ha un preciso obiettivo: rubare. Ma cosa? Le informazioni più svariate:

- Password;

- Informazioni bancarie;

- User name;

- …

Le tecniche per eseguire queste tipologie di attacchi possono variare, vedremo in seguito la lista delle tecniche utilizzate. Questo è da tenere bene in considerazione, il phishing, di fatto, non si limita al mero invio di un e-mail. Il livello di sofisticazione di questi attacchi ha raggiunto un livello elevatissimo destinato ad aumentare nel prossimo futuro.

Le soluzioni di Phishing Attack Simulation permettono alle aziende di contrastare questo fenomeno attraverso un test dell’Human factor garantendo anche una efficace attività di training e awareness

Fatta questa doverosa premessa, nel seguente articolo andremo ad analizzare:

- Phishing: il mercato globale

- Phishing: la metodologia

- Phishing attack: le tecniche di attacco

- Pharming o DNS–Based phishing;

- Tabnabbing;

- Fast flux;

- Malware-Based phishing;

- Man-in-The-Middle phishing;

- Smishing;

- Deceptive phishing;

- Rock phish kit;

- Search engine phishing;

- Vishing

- Phishing: come difendersi

- Swascan Phishing Attack Simulation

Misura il livello di Rischio Phishing

della tua azienda con il servizio di

Phishing Attack Simulation .

Contattaci per avere maggiori informazioni

Phishing attack: il mercato globale

Il mercato del phishing mondiale, stando alle stime di MarketsAndMarkets ha assunto dimensioni considerevoli destinate , nel medio-lungo periodo, ad aumentare.

Nel dettaglio possiamo vedere come, stando al 2017, il mercato globale del phishing aveva un valore di 840 milioni di dollari americani.

Se consideriamo un periodo di analisi di 5 anni, 2018-2022, abbiamo un tasso di crescita del mercato (CAGR) che sfiora l’11%. Questo fa si che, al termine del periodo di analisi, nell’anno 2022 appunto il mercato raggiunga i 1401.6 milioni di dollari.

Da questi numeri si può immediatamente intuire la vastità del fenomeno: i phisher (coloro che lanciano gli attacchi di phishing) sono destinati a moltiplicarsi, così come le vittime.

Phishing e Phishing Attack Simulation: la metodologia

In questa sezione andiamo ad analizzare l’attacco di phishing “standard” anche se, come abbiamo detto in precedenza, non si tratta di mandare una semplice mail (ma questo lo vedremo in seguito)…

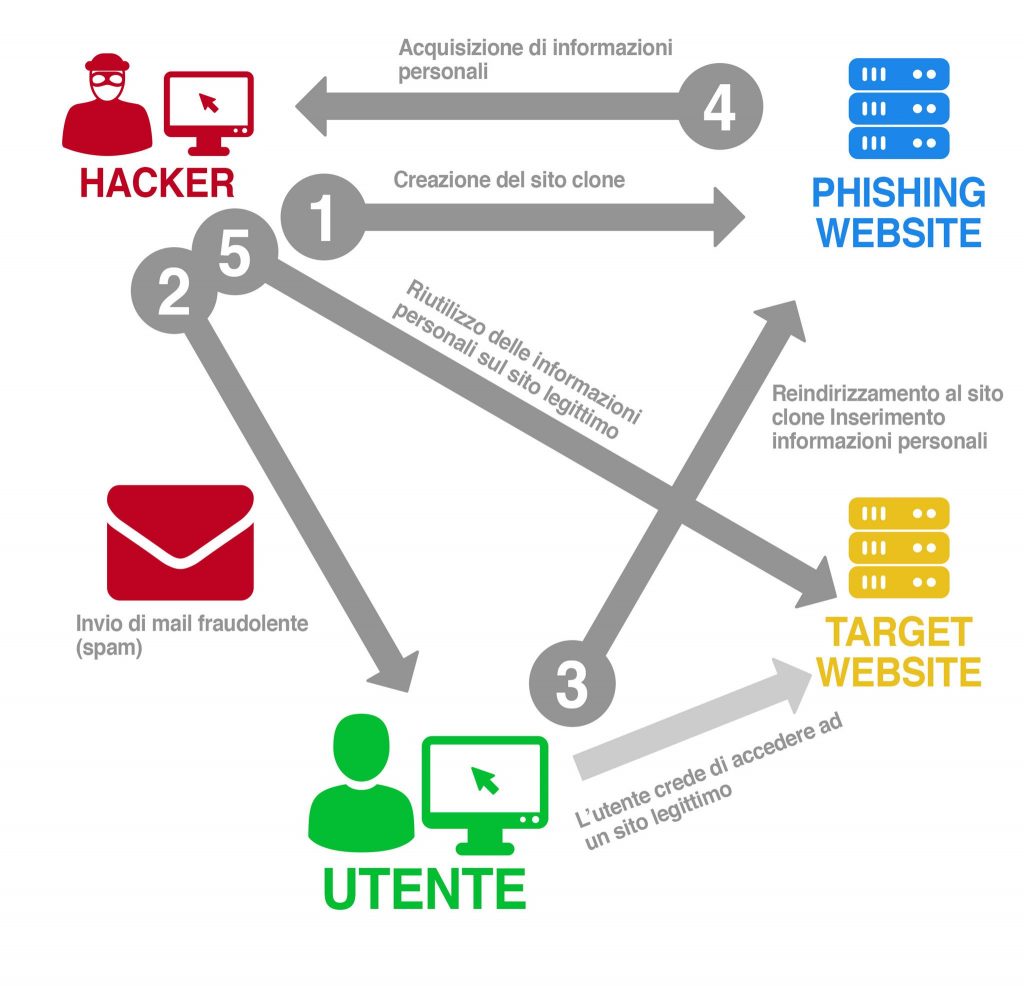

Gli step di un Phishing Attack standard sono molteplici. In breve si può così riassumere la sequenza base:

- Invio dell’e-mail alla potenziale vittima. Il messaggio in oggetto si presenta “appealing” agli occhi dell’utente ignaro. Per invogliare la vittima ad abboccare, il Cyber Criminale solitamente allega dei loghi aziendali, inscena situazioni verosimili,… Ci sono dei pattern ben precisi seguiti dai malintenzionati, alcuni esempi di mail phishing possono includere situazioni come: scadenze/rinnovi di carte di credito, la mancanza di informazioni sufficienti per la registrazione su siti ben noti, problemi legati alle password e molte altre situazioni simili.

- L’utente, attraverso un link o un allegato presente nella mail di phishing, viene indirizzato verso un sito malevolo. Questo sito può essere la brutta copia del sito originale. Questo “trucchetto” ha lo scopo ben preciso di indirizzare l’utente verso l’inserimento delle credenziali di accesso.

- L’utente che viene “pescato” ha appena subito un furto dei propri dati che ora sono in possesso del Cyber Criminale. Quest’ultimo ne può disporre a proprio piacimento ed uno degli scopi più diffusi, purtroppo, è quello di vendere i dati nel gran bazar del Dark Web.

Il servzio di Phishing Attack Simulation adotta lo stesso modello permettendo di misurare il livello di esposizione al rischio phishing aziendale e al contempo effettua una attività. di formazione e awareness efficace dei dipendenti

Misura il livello di Rischio Phishing

della tua azienda con il servizio di

Phishing Attack Simulation .

Contattaci per avere maggiori informazioni

Phishing : le tecniche di attacco

In base al “tool” utilizzato, possiamo avere molteplici tipologie di attacco phishing. In questa lista cerchiamo di analizzare le tecniche principali illustrandone le dinamiche e le azioni solitamente svolte dai Cyber Criminali durante gli attacchi.

Pharming o DNS-Based phishing

Come si può dedurre dal titolo, l’elemento cardine di questa tipologia di attacco è l’indirizzo DNS o Domain Name System che permette la navigazione dell’utente. Questo attacco è una sorta di “crack” che bypassa lo step dell’apertura dell’e-mail da parte dell’utente. Un malintenzionato può ottenere informazioni di molti utenti simultaneamente e, come abbiamo detto, non è necessario che gli utenti in questioni aprano nessuna e-mail infetta. Come è possibile ciò? Manomettendo l’indirizzo DNS l’utente target non si trova a visualizzare la pagina web desiderata ma si ritrova su una pagina creata ad arte dal Cyber Criminale. Ovviamente, gli hacker, hanno sviluppato tecniche estremamente sofisticate per rendere le pagine fake quasi identiche a quelle originali. L’utente, una volta che si ritrova sulla pagina creata dall’attaccante, inserisce le proprie credenziali per entrare nell’area riservata: è proprio in questo momento che l’attaccante entra in possesso delle informazioni personali dell’utente ignaro.

Tabnabbing

Il nome sembra molto complicato ma in realtà si tratta di una tipologia di attacco molto semplice che sfrutta un’abitudine consolidata tra i più. Questa abitudine è quella di aprire molteplici tab – da qui il nome tabnabbing – in un browser. L’utente, dopo aver aperto molte schede, procede con la visita scheda per scheda. Come funziona il processo? Cerchiamo di schematizzarlo per fasi:

- L’utente clicca su un link di una pagina di suo interesse.

- Questa scheda appena aperta non viene consultata immediatamente, è di uso comune, infatti, attendere qualche secondo perché la pagina si carichi correttamente (per esempio).

- Durante questo lag temporale di qualche secondo, l’utente consulta altre schede.

- La pagina precedentemente aperta, invece, non è una pagina legittima ma ne ha tutte le sembianze ed in questa pagina vengono richieste delle informazioni per effettuare il login.

- L’utente continua, intanto, la sua navigazione su altre schede “dimenticandosi” di aver aperto quel tab con la pagina non sicura.

- Tornando sulla pagina infetta che, ora ha tutte le sembianze di una pagina legittima, l’utente inserisce le credenziali che diventano di proprietà dell’hacker.

Fast flux

Cerchiamo di essere il più precisi e brevi possibili descrivendo il fast flux: cosa succede in termini pratici? L’attaccante invia un messaggio di posta elettronica che contiene un link ad un sito considerabile legittimo da parte della vittima. La vittima, infatti, clicca sul link e viene reindirizzata ad un server appartenente ad una botnet (ossia una rete infetta) che è stata infettata, appunto, da un malware che permette al Cyber Criminale di controllarla a suo piacimento.

Nella fase successiva, la vittima, che si trova su un sito clone rispetto quello che dovrebbe legittimamente visitare, introduce le proprie credenziali di accesso che vengono immediatamente assorbite dalla versione fake del sito.

Una volta che questo sito fake ha assorbito le credenziali dell’utente ignaro, l’utente viene immediatamente indirizzato al sito legittimo ignaro del tutto.

I Cyber Criminali riescono a proteggere il dominio infetto in un modo molto efficace, è proprio in questa operazione che consiste il fluxing: nel ruotare velocemente gli IP associati ad ulteriori bot infetti. In questo modo “blacklistare” gli indirizzi IP non rappresenta una soluzione efficace.

Malware-Based phishing.

Ci soffermeremo parecchio in questo paragrafo valutando alcune opzioni possibili quando si parla di phishing malware-related. In termini generali, un attacco di questo genere avviene in seguito all’esecuzione di un software infetto (da un malware appunto) sul device della vittima ignara del tutto. Il programma, tuttavia, com’è possibile che si trovi sul device dell’utente?

A questo proposito ci possono essere diverse opzioni, tra cui: l’exploit di una vulnerabilità nota o la pura e semplice ingegneria sociale. Questo programma, ad ogni modo, che è in running sul device della vittima carpisce le informazioni e le trasmette al Cyber Criminale.

Abbiamo detto in principio di come ci possano essere molteplici varianti di attacchi phishing basati su malware, tra le altre possiamo “apprezzare”:

- Keyloggers: questa tipologia di attacco è molto curiosa per le modalità in cui si manifesta. I software infetti predisposti per svolgere l’attacco si installano da soli all’interno degli strumenti di input (solitamente una tastiera) o all’interno del browser utilizzato per la navigazione. In questo modo, questi software malevoli riescono a carpire le informazioni immesse da parte della vittima e, di conseguenza, le inoltrano al Cyber Criminale. Anche in questo caso, i Cyber Criminali dimostrano un’innovatività eccezionale: è possibile che un utente non immetta le informazioni tramite metodi di input tradizionali (mouse o tastiera), in questo caso i phisher hanno predisposto gli screenlogger. Questi ultimi monitorano anche il display oltre ai classici strumenti di input precedentemente citati.

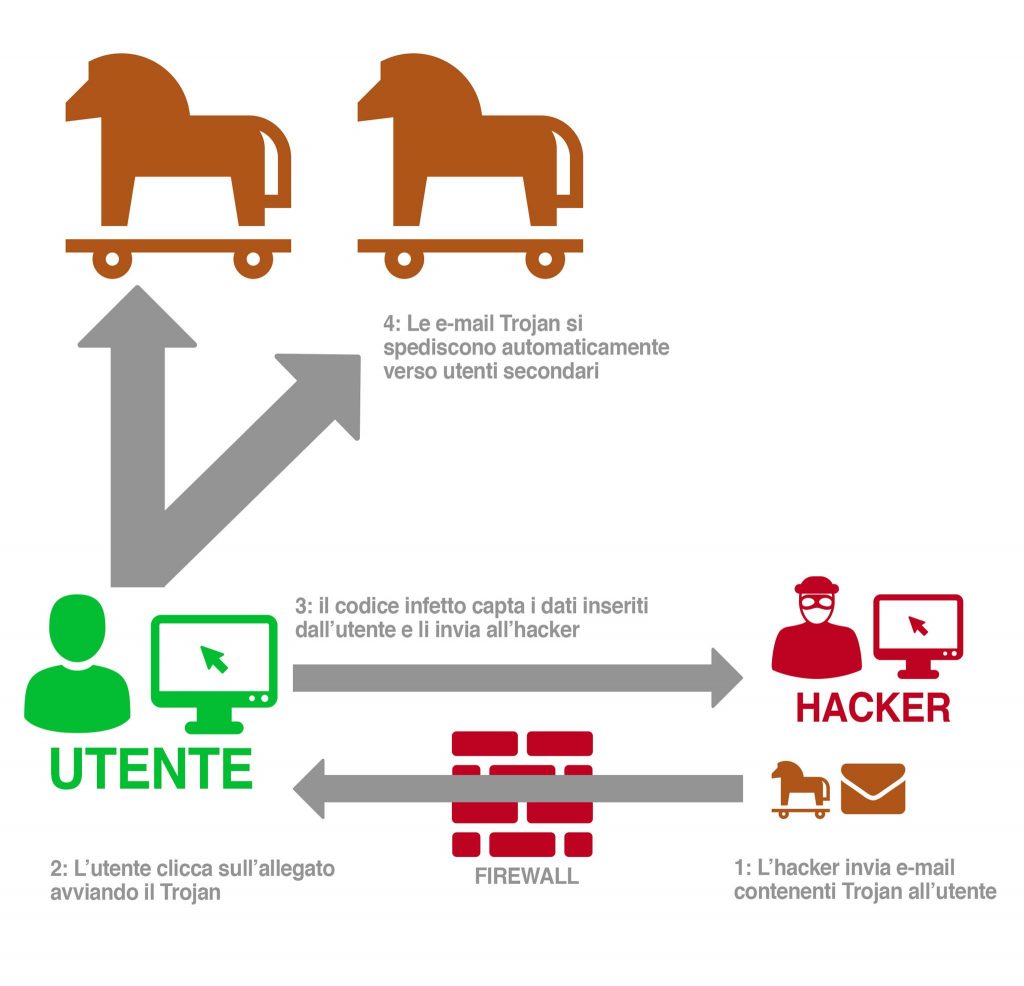

- Web trojans: i cavalli di troia sono molto pericolosi, di fatto permettono che le informazioni inserite dall’utente durante la fase di autenticazione ad un sito vengano trasmesse direttamente al Cyber Criminale attraverso un software malevolo che si insidia proprio nelle sezioni di login. Nell’immagine seguente si può apprezzare meglio il flusso di questa specifica tipologia di attacco.

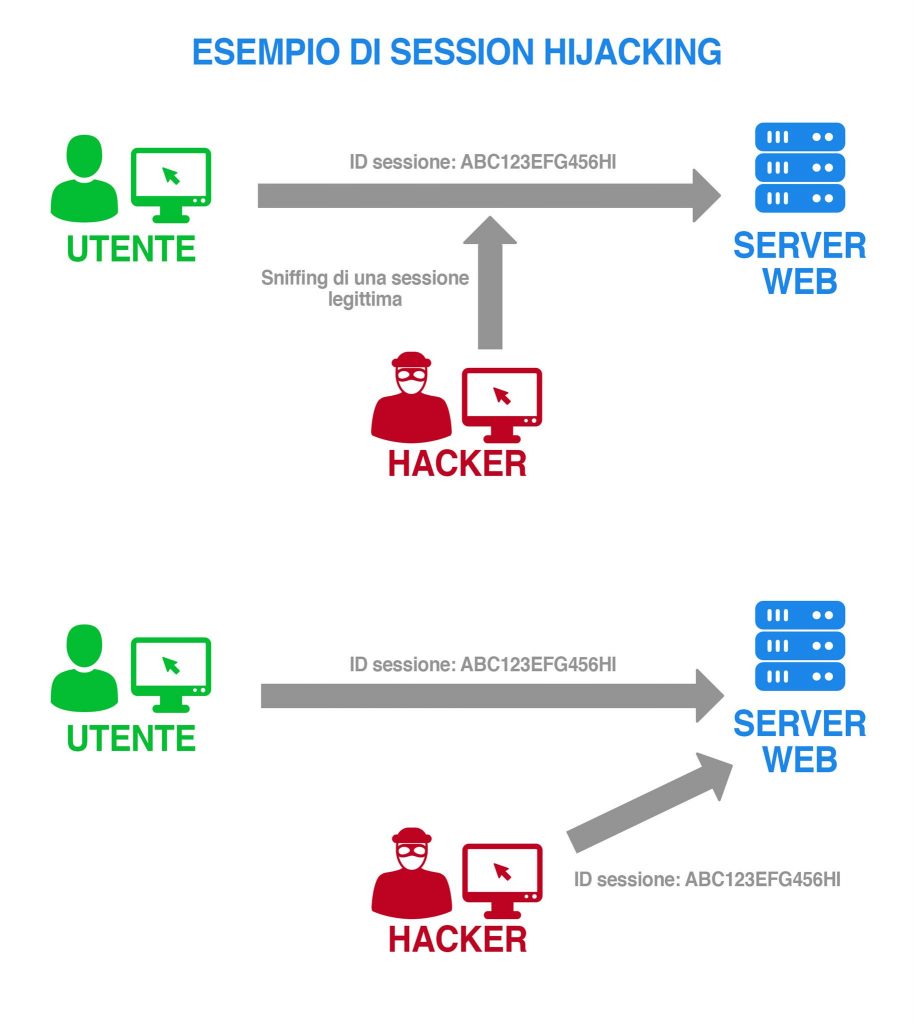

- Session hijacking: già dal nome si può intuire immediatamente di cosa si tratta. Ciò che viene preso di mira in questa casistica è la sessione dell’utente. Cercando di andare al sodo, si può dire che l’attacco consiste nel furto dei cookie in uso che hanno lo scopo di autenticare un utente su un server remoto. In essere in molti siti internet è la pratica di utilizzare i cosiddetti cookies di sessione. Questa tipologia di cookies permette all’utente di non dover inserire nuovamente le proprie credenziali di accesso al fine di essere riconosciuto. Ovviamente, un qualsiasi malintenzionato che riuscisse ad introdursi in questo circolo e a sottrarre questi cookies, riuscirebbe a spacciarsi senza problemi per l’utente legittimo.

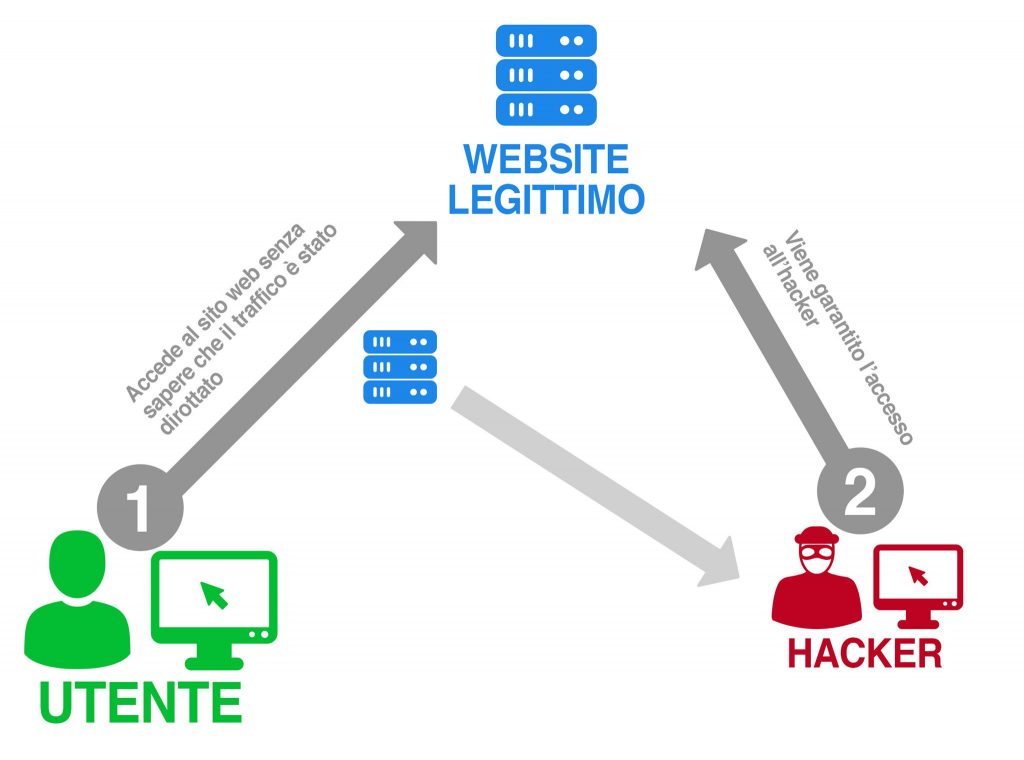

Man-in-The-Middle phishing

L’uomo che si frappone nel mezzo (in questo caso ovviamente colui che intraprende l’attacco phishing). Il malintenzionato in questione riesce ad introdursi tra la vittima e il sito internet legittimo. Essendo in questa posizione vantaggiosa, il Cyber Criminale riesce a recepire i messaggi originariamente destinati alla vittima ed in questo modo può disporne per accedere al sito internet legittimo. Di seguito uno schema riassuntivo del flusso dell’attacco:

Questi attacchi sono veramente difficili da individuare. L’utente, completamente ignaro, si ritrova sul sito internet che dal suo punto di vista opera perfettamente. Una vittima potenziale non avrebbe, in alcun modo, di sospettare di essere vittima di un attacco di Man in The Middle perché il Cyber Criminale che lo sta attuando non lascia nessun segno visibile del proprio passaggio.

Smishing

Il nome smishing deriva dal mezzo attraverso cui sono inviate le comunicazioni malevole alla vittima: l’SMS appunto. Nella prassi, l’utente riceve una comunicazione dalla propria banca. Le comunicazioni riescono ad assumere un elevato tasso di verosimiglianza in modo da convincere l’utente ignaro della truffa ad eseguire la Call To Action richiesta dai Cyber Criminali. Solitamente l’azione che i malintenzionati richiedono all’utente consiste nell’aggiornamento delle proprie credenziali di login. L’hacker ottiene le credenziali di accesso e allo stesso modo ottiene un’informazione cruciale, ossia: attraverso quale mezzo l’utente intende ricevere l’OTP – la password che consente l’autenticazione ai servizi online. In questo modo, il Cyber Criminale riesce – attivando illegalmente una SIM card – ad ottenere la password al posto della vittima ignara. Il passo seguente è tristemente noto: il denaro della vittima è in mano agli hacker.

Deceptive phishing

Questa forse è la concezione più tradizionale di phishing nell’immaginario comune. Le tecniche di phishing, negli ultimi anni, sono migliorate sensibilmente. Nei costanti messaggi di phishing che riceviamo quotidianamente nelle nostre caselle di posta non è un caso ritrovarsi testi in italiano corretto, privi di errori grammaticali. Questo, anni fa non era immaginabile per esempio.

Questi messaggi con cui veniamo bombardati mirano a fare leva su un aspetto molto importante: quello psicologico. Provate ad immaginare: quale sarebbe la vostra prima reazione nel caso se doveste ricevere una mail dalla vostra banca dove vi viene detto di aggiornare urgentemente le credenziali perché in pericolo? Ora, invece, bisogna immaginare la reazione ad un messaggio del genere da parte di chi non ha la minima idea che esista il phishing. Non potendo ipotizzare nulla, se non la veridicità del messaggio, quasi chiunque si precipiterebbe a modificare le proprie credenziali… Specialmente se, una volta cliccato sul link malevolo contenuto nella mail, ci si dovesse ritrovare in un sito in tutto e per tutto identico a quello della propria banca.

La pagina, del tutto simile a quella legittima, è ovviamente una creazione ad hoc dell’attaccante malevolo. L’attaccante stesso, una volta che la vittima ignara inserisce le proprie credenziali, è in grado di rubarle e di disporre come meglio crede dell’area riservata dell’utente.

La formazione in materia di phishing è il vero elemento chiave per vincere questa battaglia e il deceptive phishing è l’esempio lampante.

Rock phish kit

Come per gli exploit kit delle vulnerabilità note che sono disponibili nel vasto mercato del Dark Web, anche per il phishing sono disponibili dei tool ready made. Il rock phish kit permette ad un qualsiasi utente malintenzionato di creare:

- La mail da usare per le campagne di phishing con tanto di hyperlink al sito clone.

- Il sito clone ad hoc di quello legittimo. L’unica differenza dai siti legittimi? L’inserimento di moduli di raccolta informazioni.

Search engine phishing

Questa metodologia di attacco dimostra, ancora una volta, tutta la fantasia di cui gli hacker dispongono. In questo caso l’attaccante mette in campo anche le proprie competenze SEO, ma in che modo? Come si può dedurre dal titolo del paragrafo: indicizzando contenuti. Nella prassi, vengono creati dei siti internet che contengono prodotti del tutto falsi. Questi siti internet vengono indicizzati dai motori di ricerca e un utente ignaro che naviga su un sito del genere e procede ad un acquisto o effettua un login troverà un’amara sorpresa alla fine del processo.

Tutte le informazioni che l’utente fornisce, di fatto, sono facile preda del Cyber Criminale che ne potrà, di conseguenza, disporre a proprio piacimento.

Questa tecnica di attacco non conosce ovviamente limiti in termini di creatività. Vengono costruite vere e proprie campagne pubblicitarie mirate a pushare i siti malevoli ed indurre gli utenti a trovare condizioni più vantaggiose o prodotti miracolosi.

Vishing

La fase iniziale di questa tipologia di attacchi non è nulla di nuovo rispetto a ciò che abbiamo visto in precedenza: l’utente riceve un messaggio da parte della propria banca in cui si richiede un’azione immediata. Ciò che cambia, nel vishing, è il fatto che all’utente non viene chiesto di collegarsi al sito della propria banca per cambiare le credenziali di accesso, ma viene chiesto di telefonare ad un numero di telefono indicato ovviamente nel messaggio.

Chi ci può essere dall’altro capo del telefono se non un falso centralinista? L’utente a questo punto, persuaso dal centralinista, fornirà le proprie informazioni personali ed il gioco, per il Cyber Criminale, è fatto.

Dal punto di vista psicologico, questa tecnica è potenzialmente letale. Di fatto, è del tutto plausibile che una persona non si fidi di un messaggio e-mail per quanto ben strutturato. Tutt’altra storia, invece, per quanto riguarda un altro essere umano che “dovrebbe” fare il proprio lavoro e aiutarvi a risolvere un presunto problema.

Il Phishing attack simulation è sicuramente un servizio che permette alle aziende di contrastare in maniera efficace questi rischi. Ma da solo non basta. Scopriamo cosa fare…

Misura il livello di Rischio Phishing

della tua azienda con il servizio di

Phishing Attack Simulation .

Contattaci per avere maggiori informazioni

Phishing Attack Simulation: come difendersi

Dopo aver visto le innumerevoli forme che può assumere un attacco di phishing, la domanda sorge spontanea: come ci può difendere da una minaccia così subdola? La risposta, ovviamente, non è semplice e non si può condensare in poche righe. L’elemento chiave, tuttavia, nel caso di un’azienda è la formazione dei dipendenti. Proviamo ora a vedere alcuni punti cruciali per gli utenti:

- Eseguire dei controlli costanti del proprio conto corrente: movimenti e transazioni sono da tenere sempre monitorate in modo da accorgersi in caso di scostamenti irregolari;

- Segnalare ogni contenuto potenzialmente pericoloso come SPAM. Se pensi di essere oggetto e bersaglio di una campagna di phishing, segnalalo al tuo client di posta contrassegnandolo come SPAM;

- Ricevuto un messaggio, verificarne sempre la sua provenienza. Un indicatore possibile di phishing, come abbiamo visto in precedenza, sono gli errori: rileggilo più e più volte se non sei sicuro;

- Nel caso in cui viene individuato il chiaro tentativo di phishing, ovviamente, non cliccare su alcun link presente nel messaggio e, tanto meno, non scaricarne eventuali allegati;

- Non tenere aperte troppe schede nel tuo browser, abbiamo già visto quanto può essere pericoloso il tabnabbing.

Per le aziende, invece, le raccomandazioni sono:

- Formare costantemente i propri dipendenti;

- I dipendenti dovrebbero seguire alla lettera le indicazioni specificate sopra, punto fondamentale per una corretta gestione del rischio;

- Aggiornare costantemente i web browser;

- Eseguire attività di Vulnerability Assessment per essere certi che i siti web e le web application aziendali siano prive di vulnerabilità potenzialmente attaccabili da un terzo malintenzionato;

- Svolgere periodicamente attività di Network Scan per essere certi che la propria infrastruttura IT aziendale sia al riparo da spiacevoli attacchi.

Tuttavia è evidente come il punto fondamentale su cui insistere è quello della formazione, ma come può un’azienda istruire i propri dipendenti a comportarsi correttamente in caso di phishing? Semplice, con un Phishing Attack Simulation .

Phishing Attack Simulation

Swascan, proprio per far fronte alla tematica più sensibile, ha sviluppato un servizio innovative che permette alle aziende di formare i propri dipendenti in maniera facile e veloce. Al seguente link è disponibile la brochure del servizio Phishing Attack Simulation ( scarica la Brochure ( Test di attacco simulato di Phishing ).

Nel dettaglio, il servizio Swascan di Phishing Attack Simulation permette alle aziende di essere al riparo in caso di attacchi di phishing attraverso delle vere e proprie simulazioni di attacco. E’ infatti possibile, attraverso un’interfaccia web inviare vere e proprie campagne di phishing simulate che generano delle insostituibili occasioni di apprendimento per i dipendenti. I dipendenti, infatti, grazie a questi attacchi simulati riusciranno, in futuro, ad individuare una vera e-mail di phishing e ad evitarla. Con il servizio Swascan di Phishing Simulation, sarà possibile per le aziende:

- Creare attacchi simulati con tanto di link “malevoli” integrati;

- Inviare queste campagne in più di 30 lingue diverse;

- Riuscire a valutare i propri rischi aziendali e rispondere di conseguenza.

Oltre a quanto appena citato, ci sono molteplici vantaggi nell’eseguire una campagna di phishing simulato, alcuni di questi vantaggi si possono riassumere in:

- Ridurre sensibilmente il rischio di subire in futuro un qualsiasi attacco di phishing;

- Avere dei collaboratori informati e sempre vigili oltre che sensibili alla materia;

- Diminuire i costi di formazione del personale in materia di sicurezza.

Per maggiori informazioni circa il servizio di Phishing Attack Simulation, non esitare a contattarci ad: info@swascan.com

Misura il livello di Rischio Phishing

della tua azienda con il servizio di

Phishing Attack Simulation .

Contattaci per avere maggiori informazioni

…e nel frattempo, cliccando sul bottone sottostante, sarà possibile iniziare un Free Trial della nostra soluzione di Vulnerability Assessment e Network Scan