Negli ultimi giorni il Soc as a Service Team di Swascan ha rilevato un incremento di attacchi Spear Phishing.

Questa tipologia di attacco si differenzia dal classico attacco di Phishing (dove i destinatari sono selezionati casualmente e si punta più alla “quantità” di email inviate piuttosto che alla “qualità” dell’esca) concentrandosi sull’invio di mail in numero ridotto ma “mirate” ad un gruppo di destinatari specifici (es. vertici di un’azienda).

Spear Phishing: come riconoscere un attacco

Certo. Gli indizi che possono consentirci di identificare questa tipologia di attacco sono molteplici. Prendiamo in esame un caso di una Campagna che si sta diffondendo dal mese di Aprile 2021 in modo da poter visionare alcuni indizi utili su come identificare questi attacchi.

la tua esposizione al rischio Phishing

Campagna Spear Phishing

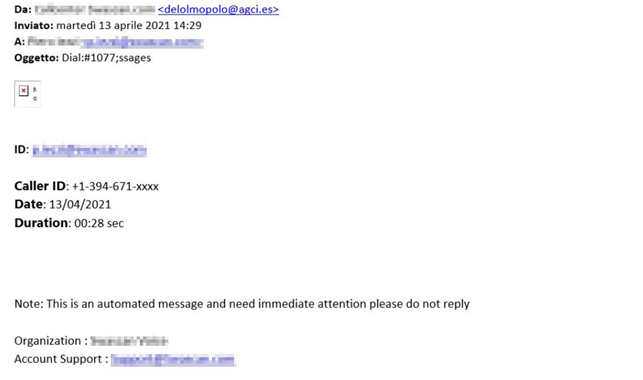

A prima vista la mail sembra arrivare da un utente interno all’organizzazione vittima dell’attacco (oscurata per privacy del cliente) ma se si guarda con attenzione è possibile identificare la mail mittente con <[email protected]>. Questo primo indizio può aiutare il destinatario della mail a capire che quest’ultima non proviene dalla propria organizzazione risultando quindi registrata su un dominio esterno (acg.es).

Approfondendo l’analisi del contenuto del messaggio possiamo notare che l’oggetto ad esso associato “Dial:#1077;ssages” si presenta con un errore di trascrizione commesso dall’attaccante, ulteriore indizio indice del fatto che si tratti di una mail sospetta.

Il corpo della mail mostra l’ID del destinatario (identificato con la mail dello stesso), un Caller ID, una data, una durata (di un eventuale file audio allegato) e infine un testo indicativo di un messaggio generato automaticamente.

L’allegato aggiunto alla mail “Audio671.htm” porterebbe a pensare che la mail faccia riferimento ad una nota audio da ascoltare. Tuttavia l’estensione del file (.htm) fornisce un indizio riguardante il contenuto dello stesso, in quanto non può trattarsi sicuramente di un file audio.

L’allegato

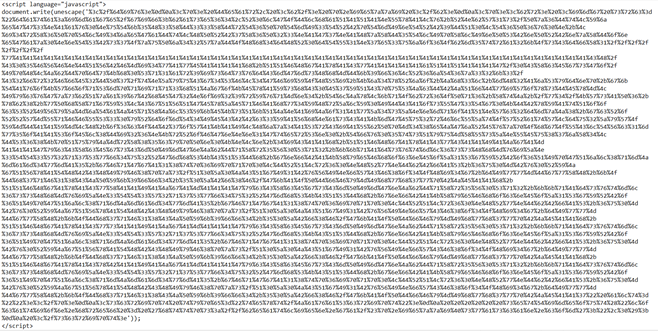

Da un’analisi condotta dal Cyber Research Team di Swascan è stato possibile risalire al comportamento dei processi che si sarebbero avviati all’apertura del file sospetto. Aprendo il file con un notepad è possibile visualizzare il contenuto: si tratta di un Javascript che però risulta offuscato:

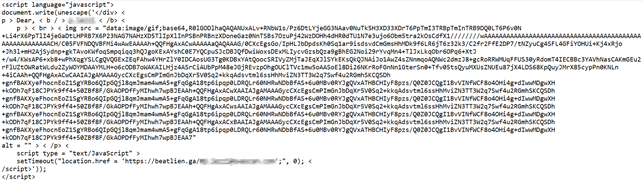

Il team del SOCaaS di Swascan ha quindi provveduto a decodificarlo per comprenderne il funzionamento utilizzando uno dei tanti tool a disposizione (es: de4js https://lelinhtinh.github.io/de4js/) ottenendo il seguente risultato:

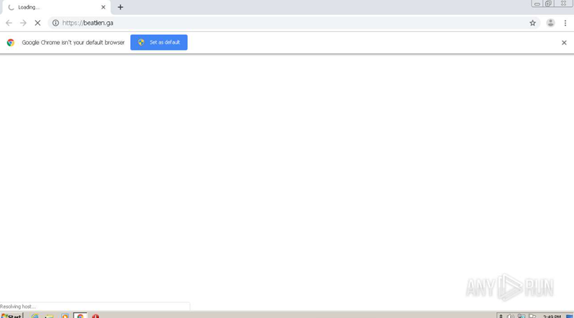

È possibile notare come nell’ultima riga di codice vi sia un reindirizzamento al dominio beatlien.ga che risulta hostato su freenom.com (sito che fornisce servizi di registrazione di domini e di risoluzione dei DNS.) a partire dal 10/04/2021.

Successivamente, attraverso l’utilizzo di un sandbox (es. any.run), abbiamo eseguito un’analisi dinamica del file sospetto.

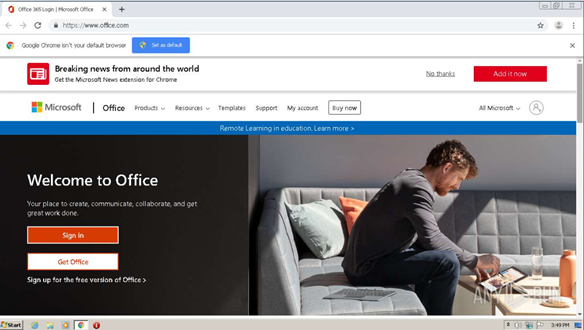

Eseguendolo, notiamo come venga inizialmente eseguito un redirect verso

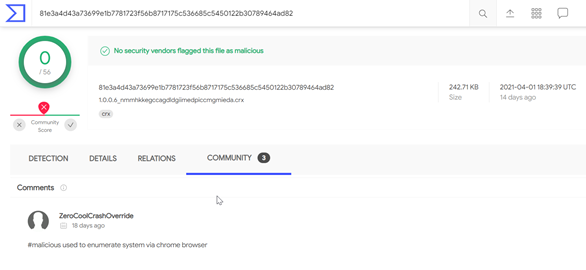

http://redirector.gvt1.com/edgedl/chromewebstore/L2Nocm9tZV9leHRlbnNpb24vYmxvYnMvNzI0QUFXNV9zT2RvdUwyMERESEZGVmJnQQ/1.0.0.6_nmmhkkegccagdldgiimedpiccmgmieda.crx

avviando quindi una richiesta di installazione di un’estensione Chrome sospetta.

Effettuando l’analisi sull’estensione, attraverso alcuni tool web (es. VirusTotal), è emerso come quest’ultima potrebbe essere utilizzata per effettuare enumerazione del sistema attraverso Chrome browser:

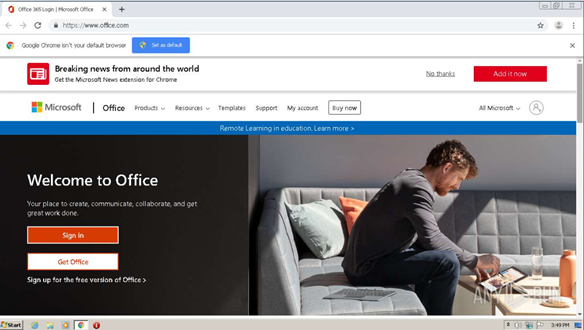

Abbiamo quindi notato che vi è un ulteriore reindirizzamento verso un altro dominio jasprout.ga (registrato su freenom.com in data 09/04/2021).

Questo però è visibile soltanto analizzando le richieste perché a sua volta reindirizza immediatamente alla pagina di login ufficiale di Office.

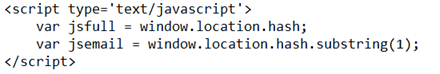

A questo punto nel caso in cui l’utente effettua il login, le credenziali vengono raccolte tramite una parte di codice Javascript contenuta in una pagina html (index.html) associata al dominio trovato in precedenza.

Conclusione

Il team CSIRT di Swascan ha scoperto questa minaccia in data 13/04/2021, analizzando le modalità di trasmissione ed estrapolando i seguenti IoC:

- [email protected]

- htm

- MD5: ae2c850a656ca3816d54989f7fbc5e8dD

- SHA-1: 2b2614d9256c03a4a5da39d1277e13a9e82d7af6

- SHA-256: c5f9457471d47a79b5fdfdb8dc0e2228f9e90c37940cd4ddac5f92c8cfd3086f

- beatlien.ga

- http://redirector.gvt1.com/edgedl/chromewebstore/L2Nocm9tZV9leHRlbnNpb24vYmxvYnMvNzI0QUFXNV9zT2RvdUwyMERESEZGVmJnQQ/1.0.0.6_nmmhkkegccagdldgiimedpiccmgmieda.crx

- 0.0.6_nmmhkkegccagdldgiimedpiccmgmieda.crx

- sha256 81e3a4d43a73699e1b7781723f56b8717175c536685c5450122b30789464ad82

- MD5 541f52e24fe1ef9f8e12377a6ccae0c0

- SHA-1 189898bb2dcae7d5a6057bc2d98b8b450afaebb6

- jasprout.ga

L’errore di cliccare su link o allegati malevoli dalle mail, come quello di ignorare l’alert del browser, fanno parte dello Human Risk.

Swascan garantisce attività di security awareness per gli utenti mediante servizi di formazione, Phishing Attack Simulation e Smishing Attack Simulation.

Questo articolo ha lo scopo di aiutare i responsabili della sicurezza ed i team CERT, incluso il personale dei vari Security Operation Center (SOC). I professionisti della sicurezza possono utilizzare questa analisi di Intelligence per comprendere meglio il comportamento di tale campagna di Spear Phishing e per capire quali siano gli indicatori di compromissione (IoC). L’articolo fornito può anche aiutare a informare le analisi di intelligence in corso, le indagini forensi, in particolare per la scoperta di host compromessi, il controllo dei danni e la minimizzazione del rischio.