Port checker e Port scanner

Un port checker consente all’utente di ottenere diverse tipologie di informazioni:

- lo status di una porta di un indirizzo IP;

- lo status di una porta (verificare se sia aperta o meno);

- se le applicazioni del server dell’utente sono bloccate da un firewall;

- se il setup dell’inoltro di porta dell’utente è corretto;

- lo status delle porte più comunemente utilizzate.

Uno dei metodi più comuni per attaccare un singolo dispositivo, i computer connessi ad una rete locale (LAN) o ad una rete geografica (WAN) è il port scanning. Come mai avviene ciò? Perchè ogni PC che è online usa delle porte che permettono ai servizi Internet di comunicare con il mondo esterno. Attraverso un port scanner, un utente (sia connesso ad una rete locale che ad una rete geografica) può testare quali sono le porte attive e quali, invece, non lo sono. Come funziona questo software? Il software invia un pacchetto di dati ad ogni singola porta, mappando così tutte le porte di un computer. Questo scan fornisce all’hacker un’idea delle vulnerabilità e dei punti deboli di un dispositivo.

Le porte

È risaputo che le autorità assegnano indirizzi IP pubblici e che le autorità stesse debbano controllare e verificare l’unicità di questi indirizzi IP. D’altro canto, le porte si “comportano” in modo differente. Non c’è nessun tipo di standard in questo campo, e vige ancora una certa libertà in materia. Tuttavia, possiamo trovare all’interno di un singolo sistema IT, numeri di porta univoci divisibili in tre gruppi:

Porte conosciute: dalla 0 alla 1023

Porte registrate: dalla 1024 alla 49151

Porte dinamiche o private: dalla 49152 alla 65535

Di seguito una lista delle porte più comuni:

Numero di porta

- 7 Ping

- 21 FTP(File transfer protocol)

- 22 SSH (Secure shell)

- 23 Telnet

- 25 SMTP (Mail)

- 43 WHOIS

- 53 DNS

- 80 HTTP

- 110 POP3 (Mail Access)

- 119 Network News Transfer Protocol (NNTP)

- 143 Internet Message Access Protocol (IMAP)

- 161 Simple Network Management Protocol (SNMP)

- 443 HTTP Secure (HTTPS)

- 513 Remote login

- 4444 Generic Malicious Software

- 8080 Proxy

Port checker e Network Scan

Una volta che il port checker evidenzia quali sono le porte aperte e quali no, inizia la fase due. Questo step consiste nel capire se è necessario che queste porte rimangano accessibili o meno.

Se la risposta è no: le porte andrebbero bloccate o chiuse.

Se la risposta è si: è necessario capire che tipo di vulnerabilità rappresentano queste porte per il tuo network.

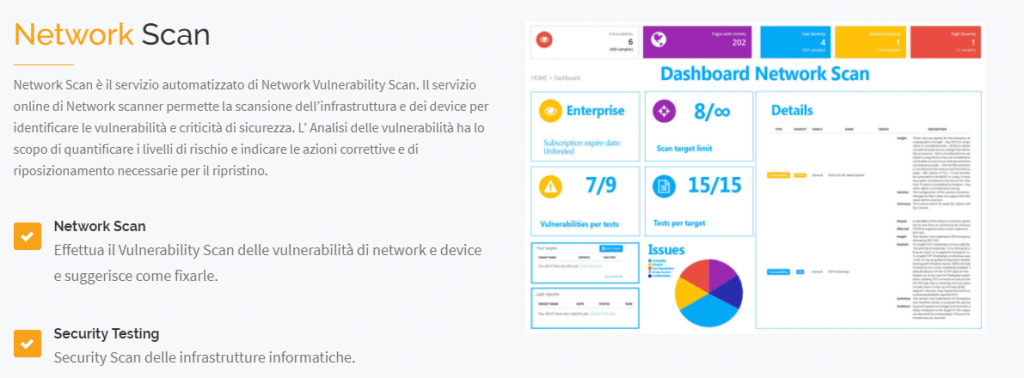

Per fare in modo che il tuo network sia protetto al meglio dovresti svolgere un Network Scan con Swascan. In questo modo potrai individuare tutte le vulnerabilità presenti nella tua rete. Queste vulnerabilità e punti deboli sono l’ideale per gli hacker che cercano di intrufolarsi all’interno delle aziende. Risulta necessario implementare tutte le misure idonee per fare in modo che gli hacker non possano sfruttare queste situazioni.

Swascan, attraverso il suo servizio di Network Scan, fornisce informazioni dettagliate circa lo stato di salute del tuo network individuando criticità e vulnerabilità. Per di più, il report del Network Scan aiuta i manager a risolvere questi punti critici fornendo un dettagliato action plan da seguire. Per un free trial della soluzione, clicca il seguente pulsante:

Swascan, attraverso il suo servizio di Network Scan, fornisce informazioni dettagliate circa lo stato di salute del tuo network individuando criticità e vulnerabilità. Per di più, il report del Network Scan aiuta i manager a risolvere questi punti critici fornendo un dettagliato action plan da seguire. Per un free trial della soluzione, clicca il seguente pulsante:

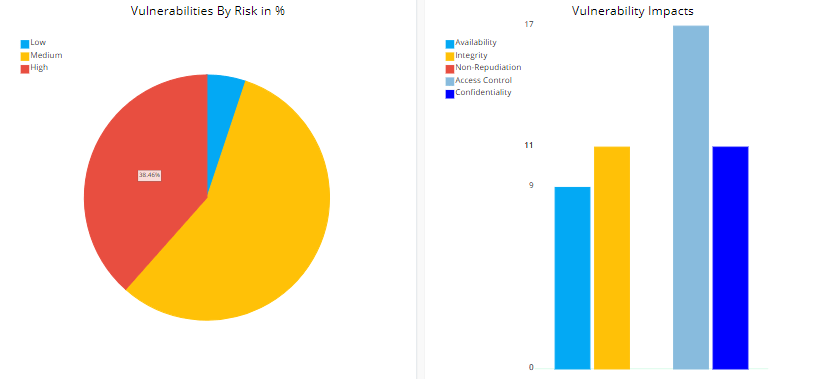

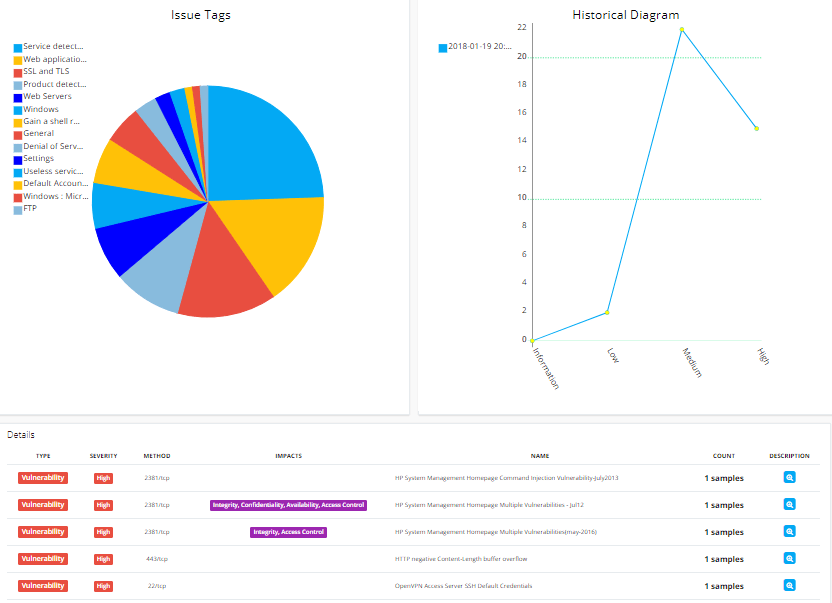

Di seguito un dettaglio del report Network Scan:

Swascan

In modo da garantire al tuo business lo strumento più idoneo, Swascan ha sviluppato una speciale piattaforma di CyberSecurity. In Cloud, SaaS e Pay for Use. Puoi consultare immediatamente la nostra brochure: Piattaforma di CyberSecurity e dare un’occhiata più approfondita ai nostri servizi. I nostri quattro servizi coprono ogni bisogno in termini di gestione del rischio e valutazione periodica. In poche parole, se hai bisogno di capire in quali aree concentrare le risorse aziendali gli strumenti ideali sono il Vulnerability Assessment, Network Scan , Code Review e il GDPR Self-Assessment ( infografica GDPR ): la nostra piattaforma è al 100% GDPR compliant e permette di valutare il livello di Compliance della propria azienda.