VenomRAT Malware: Analisi

Venomrat Malware. Il Cyber Research Team di Swascan ha osservato e analizzato il malware VenomRat.

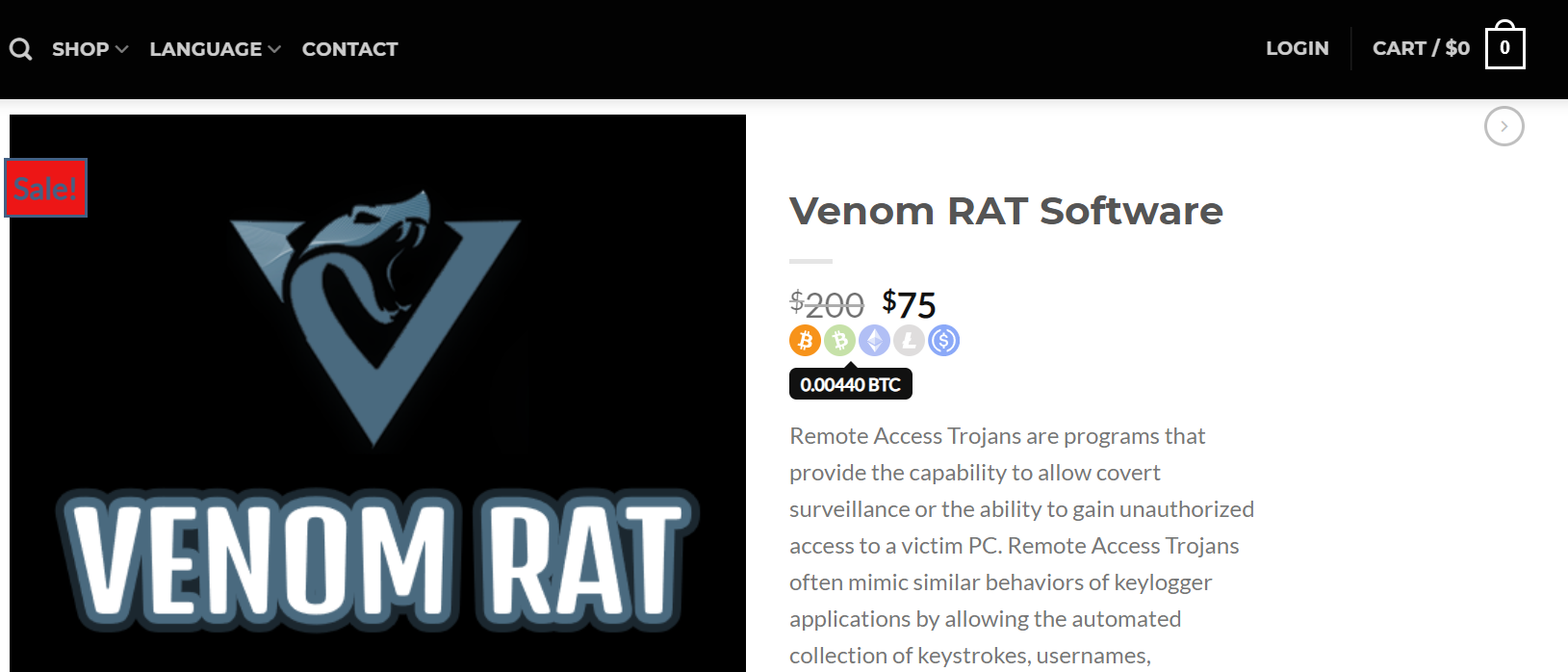

Il malware in questione prende il nome da Venom Software o VenomRAT, un remote access Trojan (RAT) attualmente in vendita su diversi forum presenti nel darkweb ma disponibile anche su siti web accessibili tramite una ricerca su Google. Il prezzo di vendta varia da 550$ a 75$.

VenomRAT può aggredire i sistemi operativi Windows XP, 7, 8, 8.1 e 10.

Come tutti i RAT anche VenomRat permettono al Criminal Hacker l’accesso diretto al sistema infetto. Venomrat ha le funzionalità di :

- Esfiltrazione:

- file in formato .doc, .docx, .txt e .log

- Rubare wallets di cripto-valuta

- dati da browser: compilazioni automatiche, cookie del browser, dettagli della carta di credito, accessi all’account e password e i dati di FileZilla FTP (File Transfer Protocol).

- keylogging. registra le battute dei tasti digitati

- Offuscamento: si rende anonimo nel processo in Task Manager di Windows.

- Video-recording: può registrare i video tramite la Webcam del dispositivo infetto

- Eseguire e installare: permette l’installazione e l’esecuzione di software.

Questa ultima funzionalità di fatto espone la vittima e la rete su cui si attesta il dispositivo infetto a possibili attacchi ransowmare che potrebbero crittografare l’intera rete aziendale.

Sotto attacco Ransomware?

Contattaci

VenomRat Threat Summary

| Famiglia | Trojan, password-stealing virus, banking malware, spyware. |

| Detection | ALYac:Backdoor.MSIL.Quasar.gen , Backdoor.MSIL.Quasar.gen Avira (no cloud): HEUR / AGEN.1123483 , TR / Kryptik.ffalg BitDefender :Gen: Heur.MSIL.Krypt.6, Trojan.GenericKD.44118579 DrWeb : BackDoor.QuasarNET.1 ESET-NOD32 : Una variante di MSIL / Agent.AIA, MSIL / Kryptik.YGJ Kaspersky: HEUR: Trojan-Spy.MSIL.HiveMon.gen, HEUR: Trojan-Spy.MSIL.Quasar.gen Malwarebytes :Backdoor.Venom, Trojan.MalPack.MSIL Rising :Exploit.Uacbypass! 1.C6DD (CLASSIC) Symantec:Trojan.Gen.MBT Tencent:Msil.Trojan-spy.Hivemon.Dvfu, Trojan.Gen.2, Msil.Trojan-spy.Quasar.Swkq TrendMicro :TROJ_GEN.R054C0GJO20, TrojanSpy.MSIL.QUASAR.ERSUSK620 |

| Process Name | Processo senza nome. Identificabile se è presente un Task senza nome nel TaskManager di Windows |

| Symptoms | Non ci sono sintomi evidenti. |

| Distribution | Social engineering , RDP ,… |

VenomRat: Vettori di Attacco

Come indicato precedentemente i vettori di attacco utilizzati da VenomRat sono:

- Social Engineering

- RDP esposti

Social Engineering

Le tecniche di Social Engineering adottate da VenomRat sono Phishing, Smishing unitamente a credential Stuffing e Account Take Over attraverso credenziali compromesse.

Al fine di tutelarsi in maniera efficacie si consiglia:

Threat Intelligence: permette di identificare la presenza di informazioni a livello pubblico e semi-pubblico relativamente alla propria azienda: Domain Threat Intelligence e Cyber Threat Intelligence.

Human Risk: garantisce le attività di formazione e awareness dei dipendenti attraverso i servizi di Phishing Attack Simulation,

Analisi Rischio Tecnologico Perimetro Esterno: permette di individuare le eventuali criticità e vulnerabilità a livello di web application, IP esposti e porte e servizi attivi. I servizi di riferimento sono Network Scan, Vulnerability Assessment e Penetration Test

Sotto attacco Ransomware?

Contattaci

Venom Rat: Indicatori di Compromissione

Gli indicatori di compromissione di VenomRat: