DDOS: introduzione

DDoS: Distributed Denial of Service. Quando un server viene sovraccaricato di connessioni, nuove connessioni non possono più essere effettuate. Questa situazione si verifica quando molti sistemi compromessi inviano contemporaneamente traffico dati al sistema bersaglio, provocandone il crash.

Un sovraccarico di richieste di questo tipo è in grado di rendere inaccessibile per ore o addirittura giorni un server, un sito oppure un qualsiasi servizio online.

Quando si parla di sovraccarico di connessioni si fa riferimento a un attacco Distributed Denial of Service (DDoS). In questo caso il traffico in entrata su un server bersaglio proviene da tante fonti differenti, questa caratteristica rende difficile potersi difendere o anche soltanto individuare la fonte originale dell’attacco. La fonte stessa, oltre a confondersi con i sistemi compromessi di cui ha il controllo illegittimo, si confonde anche con utenti del tutto legittimi che in quel momento stanno cercando di connettersi al server in questione.

[bottone-post]

DDOS: metodologia

Per riuscire a portare a termine questo tipo di attacco, gli hacker infettano migliaia di migliaia di dispositivi con appositi malware. In questo modo ne ottengono il controllo remoto e possono usarli a loro piacimento contro server o siti bersaglio. Si ritiene che per attacchi di questo genere possano essere utilizzati fino a due milioni di dispositivi compromessi.

Nel corso degli anni la scala degli attacchi DDoS è salita a ritmo crescente superando nel 2016 il terabit al secondo. Questa è la dimostrazione del fatto che questo tipo di attacco risulta più funzionale rispetto ad un attacco DoS, innocuo oggi per quasi tutti i moderni sistemi informatici.

Se vogliamo introdurre un’analogia per capire il concetto, possiamo pensare a un attacco DDoS come a un cospicuo gruppo di persone che si ammassa all’entrata di un negozio impedendo ai clienti legittimi l’entrata e bloccando così il normale proseguimento dell’attività commerciale.

[bottone-post]

DDOS: il futuro degli attacchi

Il timore è che col passare del tempo le cose possano solo peggiorare. Questo perchè compiere attacchi DDoS diventa sempre più facile grazie a servizi online a pagamento. Questi servizi permettono anche a un principiante di potersi cimentare in queste azioni illecite. Per far fronte a questa problematica sempre più diffusa, l’Unione Europea sta pianificando di aumentare drasticamente le misure di sicurezza per ridurre il rischio che i cittadini del continente corrono tutti i giorni.

DDOS: tipologia di attacchi

L’attacco DDoS può assumere varie forme, possiamo analizzare ora un elenco delle tipologie di attacco DDoS più comuni – la lista non segue assolutamente nessun ordine:

Smurf Attack

Uno Smurf attack, utilizzando un programma malware detto proprio smurf, sfrutta i protocolli IP e ICMP. Viene falsificato un indirizzo IP e usando il protocollo ICMP vengono pingati gli indirizzi IP su un network dato.

[bottone-post]

SYN Flood

Questa tipologia di attacco DDoS sfrutta i punti deboli relativi alla TCP connection sequence, conosciuta anche come una stretta di mani a tre – traduzione letterale da three-way handshake. La macchina host riceve un messaggio sincronizzato (SYN) per iniziare la stretta di mano e il server riconosce il messaggio inviando un acknowledgement flag (ACK) all’host iniziale che a questo punto chiude la connessione. Per quanto riguarda questa particolare tipologia di attacco, ad ogni modo, i messaggi falsificati vengono inviati e la connessione non si chiude, spegnendo il servizio.

HTTP Flood

Questo attacco DDoS utilizza minore larghezza di banda rispetto alle altre tipologie. Tuttavia, questo può spingere il server ad utilizzare il massimo delle risorse impedendo agli utenti legittimi l’utilizzo delle risorse del server stesso. Durante un HTTP Flood, i client HTTP interagiscono con un server per inviare richieste HTTP che possono essere sia GET che POST.

Fraggle Attack

Un Fraggle Attack – similemente ad uno Smurf attacck visto in precedenza – invia un vasti quantitativo di traffico UDP ad un broadcast del router all’interno di un network. La differenza sostanziale rispetto allo Smurf Attack è che, in questo caso, viene usato il traffico UDP piuttosto che quello ICMP.

Ping of Death

Questa tipologia di attacco si può definire oggi alquanto obsoleta, rispetto ad una ventina di anni fa la tecnica ha perso molta della sua efficacia. Il Ping of Death consiste nel manipolare i protocolli IP inviando ad un sistema dei ping malevoli.

[bottone-post]

UDP Flood

Abbiamo accennato qualcosa in precedenza riguardo l’User Datagram Protocol (UDP) che è un connectionless networking protocol. Questa tipologia di attacco – l’UDP Flood per l’appunto – è una tipologia di DDoS che ha come bersaglio delle porte casuali su un computer o un network con pacchetti UDP. L’obiettivo è chiaro ed è quello di sommergere la vittima di pacchetti..

DDOS: protezione del proprio network

Per fare in modo che il tuo network sia protetto al meglio dovresti svolgere un Network Scan con Swascan. In questo modo potrai individuare tutte le vulnerabilità presenti nella tua rete. Queste vulnerabilità e punti deboli sono l’ideale per gli hacker che cercano di intrufolarsi all’interno delle aziende. Risulta necessario implementare tutte le misure idonee per fare in modo che gli hacker non possano sfruttare queste situazioni.

Swascan, attraverso il suo servizio di Network Scan, fornisce informazioni dettagliate circa lo stato di salute del tuo network individuando criticità e vulnerabilità. Per di più, il report dell’attività di Network Scanning aiuta i manager a risolvere questi punti critici. Inoltre, fornisce un dettagliato action plan da seguire. Per un free trial della soluzione, clicca il seguente pulsante:

[bottone-post]

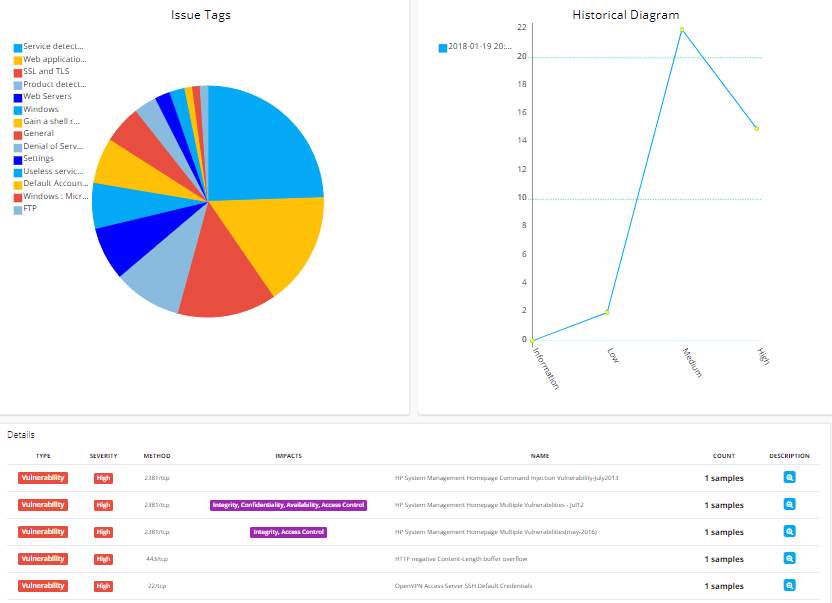

Di seguito un dettaglio del report Network Scan:

Swascan

In modo da garantire al tuo business lo strumento più idoneo, Swascan ha sviluppato una speciale piattaforma di CyberSecurity. In Cloud, SaaS e Pay for Use. Puoi consultare immediatamente la nostra brochure: Piattaforma di CyberSecurity e dare un’occhiata più approfondita ai nostri servizi. I nostri quattro servizi coprono ogni bisogno in termini di gestione del rischio e valutazione periodica. In poche parole, se hai bisogno di capire in quali aree concentrare le risorse aziendali gli strumenti ideali sono il Vulnerability Assessment, Network Scan , Code Review e il GDPR Self-Assessment ( infografica GDPR ): la nostra piattaforma è al 100% GDPR compliant e permette di valutare il livello di Compliance della propria azienda.