Security della fatturazione elettronica: se il 2018 è stato senza dubbio l’anno del GDPR, il 2019 inizia sotto la “stella” della fatturazione elettronica: il nuovo sistema digitale per l’emissione, trasmissione e conservazione delle fatture.

La fattura elettronica è una fattura digitale. Di fatto un processo digitale che è stato introdotto dalla finanziaria 2018 che riprende le disposizione europee che invitavano ad adottare normative, processi, e tecnologie per la digitalizzazione del ciclo degli acquisti.

Il duplice scopo è quello di:

- Digitalizzare l’intero processo di fatturazione;

- Contrastare le frodi e l’evasione fiscale.

Tra i due obiettivi indicati quello rilevante e principale è sicuramente il secondo. Uno strumento e un processo importante per contrastare proprio le frodi fiscali che, al contempo, porta con se’ una serie di rischi di cyber security che devono essere presi in considerazione.

Stiamo parlando di cyber risk che impattano non solo il “sistema centrale” gestito dal Ministero dell’Economia e delle Finanze ma anche le singole aziende.

Un rischio concreto testimoniato dal fatto che sono già attivi diversi gruppi che stanno studiando e analizzando le possibili vulnerabilità e criticità dell’intero processo della fatturazione elettronica.

Stiamo parlando di gruppi che sono in continua e costante contrapposizione: da un lato i Criminal Hacker e dall’altro gli Ethical Hacker. Un approccio all’analisi del rischio estremamente similare ma con obiettivi opposti.

Di seguito affronteremo i seguenti aspetti:

- L’analisi del flusso della fatturazione elettronica;

- Le motivazioni dei rischi di security della fatturazione elettronica;

- Le possibili vulnerabilità di security della fatturazione elettronica;

- Il security framework: metodologia e tools.

Prima di elencare i principali rischi di security della fatturazione elettronica è opportuno fornire una breve descrizione dell’intero flusso per poter identificare i principali punti di rischio.

Fatturazione elettronica: Come funziona?

Per poter determinare ed identificare i possibili rischi di security della fatturazione elettronica andiamo ad analizzare e costruire il possibile flusso e determinare come il funzionamento della fatturazione elettronica stessa.

Iniziamo con la definizione di fattura elettronica:

“documento informatico, in formato strutturato, trasmesso per via telematica al SdI […] e da questo recapitato al soggetto ricevente. Ciascuna trasmissione elettronica può riguardare tanto una singola fattura, quanto un lotto di fatture”.

Gli elementi chiave che devono essere analizzati in ottica di security della fatturazione sono:

- Formato della fatturazione elettronica;

- Flusso della fatturazione elettronica;

- Fatturazione elettronica e tools di terze parti;

- Conservazione della fatturazione elettronica;

- Punti di accesso della fatturazione elettronica.

Security della Fatturazione Elettronica: Il Formato

Il formato delle fatture elettroniche deve essere l’XML (eXtensible Markup Language).

L’XML è un metalinguaggio di cui il nome stesso fornisce la descrizione:

Markup language: un marcatore

EXtensible: estensibile poichè permette di creare tag/etichette personalizzate.

A parte questa descrizione veloce dell’XML, è interessante notare che i OWASP TOP 10 elencano proprio l’XML all’interno della lista. Nello specifico l’A4: XML external entities (XXE). I processori XML spesso caricano contenuti di file esterni e un terzo potrebbe sfruttare questa funzionalità. Approfondiremo questo aspetto sulla security della fatturazione elettronica di seguito.

Effettua un Vulnerability Assessment.

contattaci per avere maggiori informazioni

Security della fatturazione elettronica: Il flusso

Conoscere il flusso di processo è necessario per poter identificare i possibili rischi di security della fatturazione elettronica.

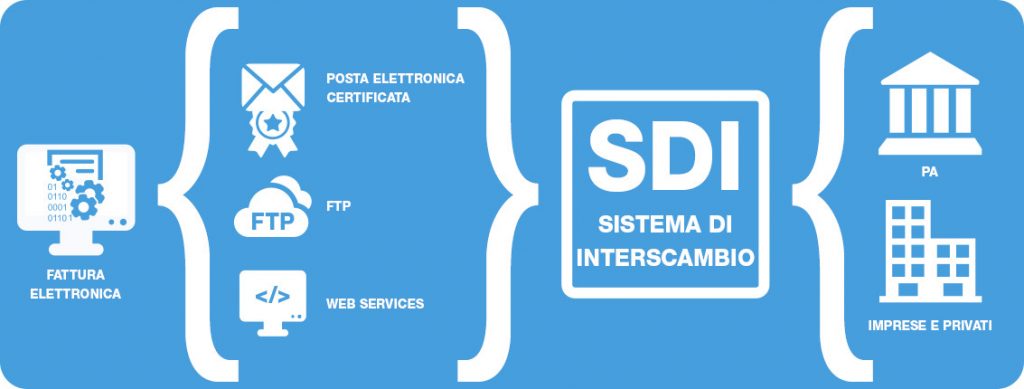

Ai sensi dell’articolo 21 del D.P.R. nr. 633 del 1972 la fattura elettronica deve essere trasmessa al SDI: il Sistema di Interscambio, gestito dall’Agenzia delle Entrate. E’ una piattaforma informatica che:

- Riceve le fatture elettroniche in formato file in linea con i requisiti di legge;

- Verifica la conformità delle fatture elettroniche;

- Convalida la fattura e la inoltra alla PA o Impresa/Privato destinatario della fattura elettronica.

E’ necessario evidenziare che il Sistema di Interscambio (SDI) non svolge alcun ruolo amministrativo o di conservazione. Lo scopo è di validazione. Si tratta di un unico snodo in cui si effettua il controllo e la validazione della fattura.

Per intenderci l’SDI è assimilabile (con qualche forzatura) al sistema di Core Banking del settore Bancario. Il Core Banking è il sistema che verifica e valida le transazioni delle carte di credito e ATM (bancomat).

Di seguito una rappresentazione del flusso di fatturazione elettronica attraverso il Sistema di Interscambio:

La trasmissione può essere effettuata attraverso tre modalità:

- Posta Elettronica Certificata (PEC);

- FTP;

- Web Services.

Security della fatturazione elettronica: I tools

Non ci sono dubbi sul fatto che l’obbligo della fatturazione elettronica abbia lanciato una sfida a tutte le aziende. Stiamo parlando del processo di digitalizzazione delle imprese italiane. Se il GDPR ha dato un forte scossone e motivato le aziende a raggiungere la compliance legislativa (le multe sono state un importante incentivo in questo senso), la fatturazione elettronica dovrebbe completare questo cambio culturale. Non possiamo nascondere il fatto che questa normativa ha creato un nuovo mercato: i software di fatturazione elettronica.

La normativa, infatti, permette l’utilizzo di tools esterni, di terze parti, quindi prodotti e software di fatturazione elettronica che possono gestire e governare l’intero flusso.

Questi software possono essere:

- Software in cloud di fatturazione elettronica;

- Licenze software di fatturazione elettronica.

In termini di security di fatturazione elettronica siamo nel perimetro della supply chain cybersecurity.

Effettua un Vulnerability Assessment.

contattaci per avere maggiori informazioni

Security della fatturazione elettronica: Conservazione

La conservazione è uno degli obblighi previsti dall’articolo 9 del DPCM del 3 dicembre 2013. Nello specifico, la conservazione delle fatture può essere effettuata usufruendo del servizio gratuito reso disponibile dall’Agenzia delle Entrate.

In realtà, il provvedimento del 13 giugno 2018, prot. n. 117689/2018 permette di conservare le fatture anche attraverso intermediari. Questi intermediari possono essere anche differenti da quelli presenti nell’art. 3, D.P.R. n. 322/1998. Stiamo parlando di terze parte che sono state formalmente delegate dall’azienda.

Il tempo di conservazione è di 10 anni e tra i requisiti necessari vi sono la garanzia di: integrità, immodificabilità, autenticità e leggibilità.

E’ interessante notare come questi requisiti siano in parte ridondanti con quelli del GDPR.

In termini di security della fatturazione elettronica, è ovvio che il primo pensiero è il fatto che esista un unico database in cui tutte le fatture sono storicizzate. Un database che può essere gestito direttamente dall’Agenzia delle Entrate oppure gestito direttamente da una terza parte.

Security della fatturazione elettronica: Access point

Fino ad ora abbiamo identificato:

- il formato delle fatture;

- il panorama che descrive il flusso della fatturazione;

- il “luogo” dove sono i dati (i database di conservazione).

Con queste informazioni a disposizione, si può facilmente stabilire quali siano i principali access point :

- L’azienda (che emette o riceve la fattura);

- Il portale dell’SDI;

- Il database;

- Le terze parti.

Effettua un Vulnerability Assessment.

contattaci per avere maggiori informazioni

Le motivazioni del cyber risk della fatturazione elettronica

Per effettuare una corretta analisi del rischio è sempre opportuno adottare il Metodo MOM.

MOM è l’acronimo di:

- M: Motivazione;

- O: Opportunità;

- M: Mezzi.

Andiamo ad analizzare e ipotizzare le possibili MOTIVAZIONI del rischio security della fatturazione elettronica. Per quale ragione una terza parte dovrebbe effettuare un cyber attack contro il sistema di fatturazione elettronica?

Spionaggio: Cyber risk della fatturazione elettronica

Una prima motivazione è sicuramente quella legata allo spionaggio. Parliamo di spionaggio industriale e commerciale. L’accesso all’intera banca dati delle fatture, di fatto, permette ad un terzo malintenzionato di venire a conoscenza di:

- Elenco fornitori;

- Elenco clienti;

- Attività commissionate o ricevute;

- Valori economici.

Queste informazioni non solo possono fornire indicazioni sui piani strategici aziendali (fatture relative alla costruzione di impianti, o progettazione di nuovi prodotti e tecnologie…) ma mettere a rischio l’intera security aziendale. Conoscere l’elenco dei propri fornitori rappresenta una minaccia concreta del Know-How aziendale.

Sabotaggio: Cyber risk della fatturazione elettronica

La fatturazione elettronica è un obbligo di legge. Nessuna azienda può fatturare e nessuna azienda può pagare il compenso per una attività senza essere adempiente alla nuova normativa entrata in vigore nel 2019.

Quali sono i rischi se un eventuale cyber attack costringesse l’SDI a NON validare le fatture di una specifica azienda? Stiamo parlando di un attacco che potrebbe essere condotto direttamente verso il sistema SDI oppure verso uno dei prodotti/tools di fatturazione elettronica.

L’intero processo di fatturazione dell’azienda sarebbe completamente bloccato con impatti diretti sui flussi di cassa.

Effettua un Vulnerability Assessment.

contattaci per avere maggiori informazioni

Cyberwarfare: Cyber risk della fatturazione elettronica

Nel nostro nuovo contesto digitale, la guerra cibernetica ha assunto connotazioni di più ampia portata a livello geografico. Parliamo spesso di cyberwar a livello di nazioni.

Un attacco informatico che rendesse indisponibile l’intero sistema di fatturazione elettronica avrebbe un impatto devastante sull’intera economia del paese.

L’intero sistema è stato inserito nelle infrastrutture critiche?

Per “infrastruttura critica” facciamo riferimento ad un sistema, un processo, una risorsa o un loro insieme la cui interruzione parziale o distruzione ha l’effetto di impattare significamene l’efficienza di una nazione.

Sulla base di questa definizione possiamo e dobbiamo considerare l’intero processo della fatturazione elettronica parte delle infrastrutture critiche del paese poiché la sua interruzione causerebbe impatti rilevanti sul sistema economico, su quello finanziario e anche sociale del paese Italia – ad esempio.

Cybercrime: Cyber risk della fatturazione elettronica

Non poteva mancare il tradizionale rischio cybercrime. La fatturazione elettronica sarà oggetto di diversi crimini informatici attraverso le solite, note e tradizionali tecniche:

- Frode e falsa identità;

- Malware;

- Phishing.

In particolare, è mia opinione, che il Phishing ha trovato e troverà sempre più con il passare del tempo un nuovo terreno fertile per le tecniche di social engineering.

I cyber risk della fatturazione elettronica

Dall’analisi fin qui condotta è evidente che sono diverse le ragioni e motivazioni sul perché criminal hacker, hacktivisti e gruppi cyber legati ad intelligence nazionali potrebbero considerare come target il sistema di fatturazione elettronica.

Se riprendiamo il citato metodo MOM per l’analisi del rischio, sicuramente la struttura centralizzata e al contempo la presenza di terze parti rappresenta una interessante opportunità.

Come abbiamo indicato, i punti di accesso sono diversi:

- L’azienda (che emette o riceve la fattura);

- Il portale dell’SDI;

- I database (il sistema di conservazione delle fatture);

- Le terze parti (i vari software di fatturazione elettronica).

E’ evidente che il rischio è direttamente proporzionale al numero dei punti di accesso.

A questo teorema dobbiamo aggiungere un ulteriore fattore X del rischio poiché purtroppo buona parte di questi punti di accesso non sono governati da un’entità. Per intenderci, le aziende, i software di terze parti unitamente ai database non gestiti dall’Agenzia delle Entrate gestiscono in “delega” le misure di sicurezza adeguate.

In questo paragrafo andremo ad elencare solo alcuni dei possibili rischi cyber che possono compromettere la security della fatturazione elettronica.

DDoS: La security della fatturazione elettronica

Distribuited Denial of Service o meglio noto come DDoS è sicuramente una delle tecniche e cyber attack più semplici da attuare. Un attacco informatico che genera traffico di ingresso verso il target da diverse fonti. L’attacco porta a far esaurire le risorse della vittima rendendo il servizio non disponibile.

Ovviamente, dallo scenario che abbiamo descritto nei paragrafi precedenti i possibili target potrebbero essere sia la stessa piattaforma della FatturaPA/SDI ma anche i software in cloud di fatturazione elettronica.

Web service cyber risk: La security della fatturazione elettronica

Abbiamo indicato come la trasmissione della fattura elettronica sia anche possibile attraverso una serie di web service. In questo caso, il target potrebbe essere sia il sistema fatturapa.gov.it sia il portale del tools di fatturazione elettronica specifico di una terza parte.

I principali rischi relativi alla web security sono:

- SQL injection;

- Cross site scripting;

- Object injection;

- Clickjacking.

E’ opportuno sottolineare come questa tipologia di attacco sia già in fase di analisi da parte dei criminal hacker. Non a caso il dominio fatturapa.gov.it unitamente a parte suoi sottodomini sono stati già analizzati e le info sono pubbliche su diversi portali completamente gratuiti come lo stesso Shodan.

Effettua un Vulnerability Assessment.

contattaci per avere maggiori informazioni

FTP: La security della fatturazione

La trasmissione delle fattura elettronica è possibile anche tramite FTP. Il File Transfer Protocol: un protocollo per la trasmissione di dati basato su TCP e tramite una architettura client-server.

I possibili cyber attack FTP che mettono a rischio la security della fatturazione elettronica sono:

- Directory traversal attack – altrimenti detto path traversal. Lo scopo ultimo di un attacco di questo tipo è quello di ottenere i privilegi di admin al file system. Il mezzo attraverso cui si raggiunge lo scopo ultimo è un attacco mirato che intende sfruttare misure di validazione insufficienti. L’hacker in questo modo, sfruttando vulnerabilità relative al sistema di validazione ha la possibilità di accedere ad informazioni potenzialmente molto pericolose per l’azienda.

- Attacco di malware basato su Dridex – Dridex è un malware che è stato identificato nel 2014 in seguito a spiacevoli attacchi avvenuti verso banche nel Regno Unito. Nel tempo, questo malware è stato soggetto a diverse fasi di modifica ed è apparso e scomparso ad intermittenza sulla scena degli attacchi globali. Tuttavia, Dridex riusciva ad attaccare gli utenti Windows attraverso allegati delle mail. Un utente che scarica un semplice allegato in formato .doc da una mail infetta può “contrarre” questo virus ed infettare il proprio sistema esponendo, di conseguenza, le proprie informazioni finanziarie. Abbiamo detto come Dridex, nel tempo, sia stato soggetto a diverse modifiche e upgrade, nella sua ultima forma, coloro che conducono i propri attacchi attraverso questo mezzo fanno uso di siti e credenziali FTP per evitare di essere intercettati dagli e-mail gateway e dalle network policy che “si fidano” di FTP.

XML: Security della fatturazione elettronica

L’utilizzo del formato XML espone l’intera security della fatturazione elettronica al possibile attacco XML external entity attack.

Questo attacco si attua quando l’input XML contiene un codice che richiama un elemento esterno. L’elemento esterno può essere di qualsiasi genere. I cyber risk fanno riferimento alla divulgazione dei dati, denial of service, false richieste al server,…

Phishing: Security della fatturazione elettronica

Il phishing è una frode che avviene attraverso un mezzo specifico: l’e-mail. Attraverso questa tecnica per il furto di informazioni è possibile rubare di tutto, per esempio: credenziali, informazioni sensibili, dati finanziari,… Il phishing, nel corso degli anni, ha affinato le sue tecniche. Diventa sempre più difficile individuare le mail infette e questo rappresenta di per se’ un rischio non sottovalutabile dalle aziende. Il phishing è il macro termine di riferimento per questo tipo di truffe, tuttavia esso si può manifestare sotto attraverso diverse modalità come il tabnabbing (sfruttando le numerose tab aperte nel browser), il malware-based phishing (infettando il computer della vittima), il search engine phishing (utilizzando i principi SEO) o il vishing (che presuppone l’interazione telefonica con un falso operatore).

Come abbiamo brevemente accennato in precedenza, con la fatturazione elettronica il phishing troverà nuova linfa e nuove tecniche di social engineering.

Database: La security della fatturazione elettronica

La conservazione dei dati (le fatture elettroniche) è un altro punto di attenzione. Un obiettivo ovvio per qualsiasi criminal hacker.

Andiamo ad analizzare i principali cyber risk per la security:

Guess password: questo avviene in seguito all’accesso da parte dell’hacker al web server. Egli cercherà informazioni circa il server del DB, la password e l’ID. In caso queste informazioni siano protette da crittografia l’hacker cercherà di indovinarle (in molti casi – purtroppo – ci pensano le aziende a fare il lavoro per l’hacker non cambiando le credenziale predefinite). Ad ogni modo, il criminal hacker, in questa fase proverà attraverso attacchi di forza bruta ad indovinare le credenziali necessarie ad accedere al DB.

Sniffing dei pacchetti: per riuscire ad ottenere le credenziali dell’admin del root DB, gli hacker distribuiscono uno sniffer in grado di agguantare i pacchetti in entrata e in uscita dal server del DB.

Query string manipulation: in uno scenario del tutto ipotetico, un hacker sarebbe in grado di eseguire query per recuperare dati nel caso in cui il codice presentasse delle falle. Questo perché è tramite un URL web che un web server riceve le richieste dal browser e questi URL web contengono parametri stringa di query che permettono di portare la web app al DB per i dati richiesti.

Privilege escalation: gli hacker provano – attraverso l’uso di script – ad intercettare le informazioni relative al livello di utenza con i maggiori privilegi. Tuttavia, pochi server di database FOSS come MongoDB sono stati trovati a essere vittima di questi bug che alla fine sono stati risolti.

Vulnerability exploit: i server di DB possono avere dei bug che si tramutano in vulnerabilità sfruttabili. Proprio per questo motivo, gli hacker sondano il terreno andando alla ricerca di sistemi DB senza patch installate.

SQL injection: in questa fattispecie l’attaccante esterno sfrutta vulnerabilità presenti nel web e nel DB. L’attacco, infatti, viene sferrato attraverso le pagine web, più nello specifico, introducendo parti delle istruzioni di query SQL nel modulo web.

Database DoS: come da prassi per quanto riguarda un attacco di tipo DoS, vengono inviate molteplici richieste al DB nel tentativo di mandarlo in sovraccarico. Questa attività ha lo scopo ultimo di far in modo che il DB non risponda più alle query entrando così in tilt.

Effettua un Vulnerability Assessment.

contattaci per avere maggiori informazioni

Supply chain: La security della fatturazione elettronica

La gestione della security della fatturazione elettronica deve necessariamente prendere in considerazione i diversi attori terzi che partecipano attivamente come protagonisti o comparse al processo della fatturazione stessa. Stiamo parlando della supply chain cybersecurity.

Sono principalmente gli sviluppatori e le società che forniscono i software di fatturazione elettronica e/o conservazione della fatturazione elettronica che dovranno garantire misure di sicurezza adeguate e la garanzia di una gestione e di una governance nel tempo.

Il security framework, metodologia e tools

In questa analisi del processo della fatturazione elettronica abbiamo analizzato e identificato diversi attori coinvolti, tra cui:

- Aziende;

- Agenzia delle Entrate;

- Terze parti (sviluppatori software di fatturazione elettronica).

Ognuno di loro partecipa alla gestione della sicurezza della fatturazione elettronica con livelli di responsabilità ed esposizione del rischio differenti.

Il punto di attenzione è che ogni azienda, DEVE aver adottato un cybersecurity framework.

In base al suo “ruolo”, dimensione, fatturato,… il security framework avrà una “profondità” differente.

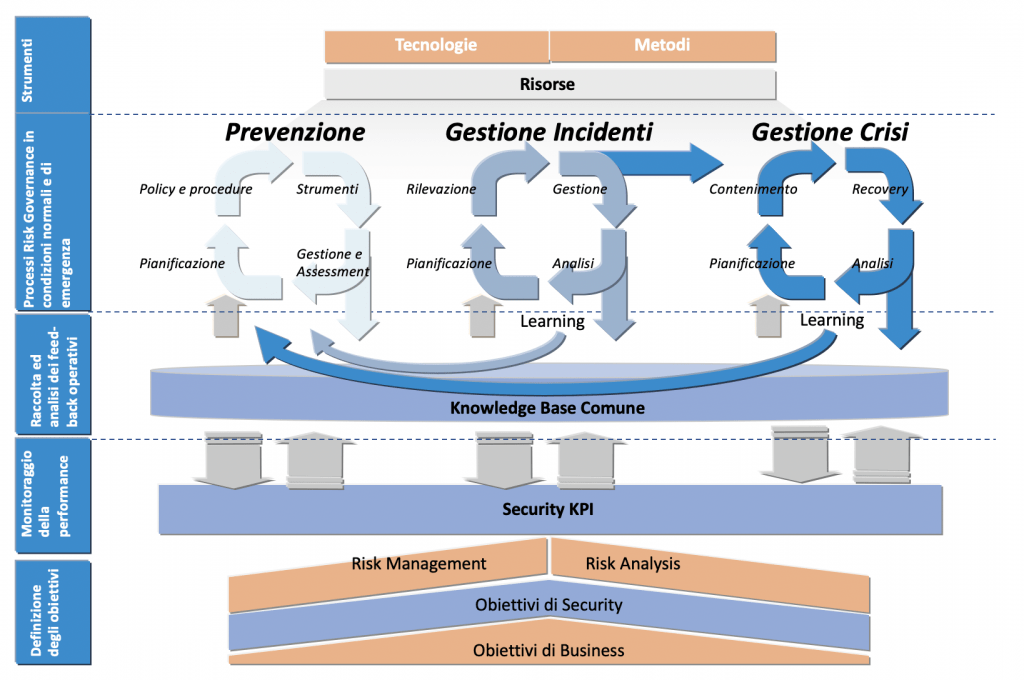

Ad ogni modo, una corretta governance della sicurezza deve garantire tre diversi livelli di sicurezza:

- 1° livello: sicurezza preventiva;

- 2° livello: sicurezza proattiva;

- 3° livello: sicurezza predittiva.

La sicurezza Preventiva

La sicurezza preventiva è il primo livello del security framework relativa alla gestione del rischio:

- Analisi del rischio tecnologico;

- Analisi del rischio umano;

- Analisi del rischio organizzativo.

Una attività che deve essere svolta periodicamente non solo per la corretta governance della security aziendale ma anche perché è un obbligo legislativo dettato dal GDPR.

Analisi del rischio tecnologico

Questa fase si compone di diverse attività da svolgere al fine di identificare le vulnerabilità presenti nel proprio sistema e quantificare i livelli di rischio presenti in azienda. Come anticipato, si tratta di un’attività da svolgere periodicamente per un duplice motivo: garantire la security governance aziendale ed essere compliant alla nuova normativa europea in materia di data protection. Le attività da svolgere sono:

Analisi del rischio umano

In moltissimi casi, il punto più debole di un’organizzazione sono proprio i suoi dipendenti. Essi possono essere raggirati, ingannati o sorpresi in moltissimi modi dai criminal hacker. Proprio per questo motivo è necessario quantificare i livelli di rischio umano e fornire un’educazione ai propri dipendenti circa le tematiche di sicurezza. Di seguito le attività necessarie:

- Phishing simulation attack;

- Cyber security training;

- Security employee awareness.

Analisi del rischio organizzativo (GRC)

In ultima istanza, l’analisi del rischio organizzativo che si compone di assessment mirati a quantificare il livello di rischio dell’organizzazione.

- GDPR assessment;

- ISO 27001 assessment;

- NIST assessment;

- …

Un framework modulare per la gestione della sicurezza

Abbiamo visto in precedenza come il framework di sicurezza sia modulare. Cosa vuol dire? Ogni azienda è diversa per molteplici fattori: dimensioni, settore merceologico, fatturato,… questo vuol dire che non tutte le aziende abbiano le stesse esigenze in termini di sicurezza.

Una PMI con pochi dipendenti non dovrà dotarsi di misure di sicurezza proattiva per comporre il proprio framework. Cosa, invece, necessaria per una grande azienda del settore banking, per esempio.

Tuttavia, c’è un punto comune necessario: ogni azienda deve prevedere nel proprio framework il layer di sicurezza preventiva. Questo è obbligatorio per ogni azienda. I motivi li abbiamo anticipati in precedenza e racchiudono diverse serie di motivi tra cui:

- Il garantire la security governance aziendale;

- L’essere a norma e compliant con le disposizioni legislative.